Услуга ra на роутере что это

10. IPv6 RA Security

Обычно IPv6 сеть включает маршрутизаторы, коммутаторы 2 уровня и IPv6 хосты. Маршрутизаторы объявляют о своём статусе сообщениями RA (Router Advertisement), которое содержит информацию о сетевом префиксе, адресе шлюза, MTU и множестве других параметров. При получении RA сообщения IPv6 хост устанавливает маршрутизатор по умолчанию в качестве рассылающего RA сообщения для реализации сетевой связности IPv6. Если вредоносный IPv6 хост посылает RA сообщения с целью подмены легитимного RA маршрутизатора, злоумышленник может получить доступ к пользовательской информации и заблокировать доступ к сети для пользователей. Поэтому, с целью сохранения безопасности и сохранения нормальной работы сети необходимо проверять и отбрасывать подозрительные RA сообщения.

10.2. Конфигурация IPv6 RA Security

Команда

Описание

ipv6 security-ra enable

no ipv6 security-ra enable

! В режиме глобальной конфигурации

Включить IPv6 RA Security глобально. Команда no отключает эту функцию.

2. Включить функцию IPv6 RA Security на порту:

Команда

Описание

ipv6 security-ra enable

no ipv6 security-ra enable

! В режиме глобальной конфигурации

Включить IPv6 RA Security на порту. Команда no отключает эту функцию.

3. Отобразить информацию о настройке и информацию отладки:

Команда

Описание

debug ipv6 security-ra

no debug ipv6 security-ra

! В привилегированном режиме

Отображать отладочную информацию.

show ipv6 security-ra [interface ]

! В привилегированном режиме

Отобразить подробную информацию о функции IPv6 RA Security на интерфейсе

10.3. Пример конфигурации IPv6 RA Security

Если злоумышленник на схеме посылает RA-сообщения, то при получении такого сообщения обычным пользователем маршрутизатор по-умолчанию подменяется вредоносным IPv6 хостом. Вследствие этого пользователь не получает доступ в сеть. Необходимо установить функцию RA Security на порту коммутатора Ethernet1/0/2, чтобы RA сообщения от злоумышленников не смогли влиять на обычных пользователей.

Конфигурация будет выглядеть следующим образом:

10 настроек маршрутизатора, которые следует сразу изменить

Ваш беспроводной маршрутизатор имеет множество полезных параметров, которые вы можете настроить. Они практически скрыты – многие пользователи даже не знают, что эти функции существуют, если не пробовали копаться в конфигурации маршрутизатора. Но о них стоит знать.

Имейте в виду, что разные маршрутизаторы имеют разные варианты настроек. Возможно, у вас даже не будет всех параметров, перечисленных здесь. Параметры также могут находиться в других местах под другими названиями.

Доступ к веб-интерфейсу маршрутизатора

Подавляющее большинство маршрутизаторов имеют веб-страницы конфигурации, доступ к которым вы можете получить через веб-браузер, если находитесь в той же локальной сети, что и маршрутизатор.

Чтобы получить доступ к веб-интерфейсу вашего маршрутизатора, сначала вам нужно найти локальный IP-адрес вашего маршрутизатора. В общем, вы можете просто открыть настройки своего сетевого подключения и поискать запись «шлюз по умолчанию», «шлюз» или «роутер».

Проверьте руководство вашего маршрутизатора или выполните поиск в интернете по номеру модели и «пароль по умолчанию». Если вы ранее изменили пароль и не можете его запомнить, вы можете сбросить пароль своего маршрутизатора.

После входа в систему вы можете просматривать веб-страницу администрирования вашего маршрутизатора и настраивать его параметры.

Проверьте, кто подключен к сети

Вероятно, ваш маршрутизатор предоставляет возможность узнать, кто подключен к вашей беспроводной сети. Обычно этот параметр можно найти на общей странице состояния или в разделе беспроводной связи, и функция будет называться как «список клиентов», «подключенные устройства» или аналогично.

Если вы дадите имена устройствам и значимым компьютерам, это поможет вам убедиться, что подключены только одобренные устройства.

На страницах администрирования маршрутизатора также отображается другая информация о подключении к интернету, включая внешний IP-адрес (тот, который видит интернет), параметры беспроводной безопасности и т.д.

Беспроводной канал

Вы можете изменить различные параметры беспроводной сети в веб-интерфейсе вашего маршрутизатора, включая его беспроводной канал. Изменение беспроводного канала вашего маршрутизатора может ускорить работу вашего Wi-Fi. Если многие другие беспроводные сети в вашей области используют один и тот же беспроводной канал, помехи приведут к более медленному соединению.

Прежде чем менять свой беспроводной канал, используйте что-то вроде Wi-Fi Analyzer для Android или утилиту inSSIDer для Windows. Они сканируют сети в локальной области и находят лучший беспроводной канал с наименьшими помехами.

Расширение существующей сети

Если вам необходимо создать беспроводную сеть, охватывающую большую область, одного маршрутизатора может быть недостаточно. Кроме того, что вы можете использовать инструменты, предназначенные для расширения диапазона или сетей, – вы также можете использовать несколько беспроводных маршрутизаторов, если вам нужны дополнительные функции. Но вы должны будете создать отдельные беспроводные сети для каждого маршрутизатора. Это позволит вам создать одну большую сеть Wi-Fi из разных маршрутизаторов.

Включите QoS

Многие маршрутизаторы содержат функции качества обслуживания или QoS. Она определяет приоритет трафика, чтобы дать вам лучший опыт.

Например, QoS может снизить пропускную способность сети, доступную для передачи BitTorrent и приоритизировать веб-страницы, не позволяя вашим передачам BitTorrent замедлять просмотр веб-страниц. Это особенно полезно, если у вас есть сеть с несколькими людьми, и вы хотите предотвратить замедление работы из одного пользователя.

Функции QoS часто довольно конфигурируемы, поэтому вы даже можете уделить приоритетное внимание сетевым соединениям одного компьютера над другими.

Динамический DNS

Если на вашем компьютере размещен какой-то впс» target=»_blank»>сервер, вам нужно будет подключиться к этому компьютеру через интернет. Однако, многие интернет-провайдеры назначают динамические IP-адреса, которые меняются регулярно.

Функция «Динамический DNS» позволяет присвоить компьютеру специальный адрес, например, mycomputer.service.com. Всякий раз, когда изменяется внешний IP-адрес, ваш маршрутизатор будет регистрироваться в службе динамического DNS и обновлять IP-адрес, связанный с вашим mycomputer.service.com, поэтому вы всегда сможете подключиться к своему компьютеру.

Обычно маршрутизаторы имеют динамические DNS или DDNS-страницы, где эта функция может быть настроена. Вам нужно будет создать учетную запись с поддерживаемой службой и выбрать имя хоста.

Port Forwarding, Port Triggering, DMZ & UPnP

Из-за того, как работает преобразование сетевых адресов (NAT), маршрутизаторы блокируют входящий трафик по умолчанию. Если вы хотите настроить компьютер в качестве впс» target=»_blank»>сервера или использовать другие службы, для которых требуются входящие подключения, такие как передача файлов однорангового доступа или некоторые формы VoIP, вам могут понадобиться эти входящие соединения.

Маршрутизаторы предоставляют множество способов для этого. Вы можете перенаправить порты, чтобы входящие соединения на этих портах всегда отправлялись на определенный компьютер. Вы можете настроить запуск порта, поэтому переадресация портов будет автоматически включаться всякий раз, когда программа открывает соединение на определенном порту. Вы можете использовать демилитаризованную зону (DMZ) для автоматической отправки всех входящих соединений в вашей сети на один компьютер. UPnP также обычно включен по умолчанию. UPnP позволяет программам пересылать свои собственные порты по требованию, хотя это не очень безопасно.

Если вы настраиваете переадресацию портов или DMZ, вам также следует рассмотреть возможность назначения статического IP-адреса, чтобы IP-адрес внутреннего компьютера не изменялся и не нарушал правил перенаправления портов. Все эти параметры и многое другое доступны в веб-интерфейсе вашего маршрутизатора.

Настройка сетевого DNS-впс» target=»_blank»>сервера

Вы можете изменить DNS-впс» target=»_blank»>сервер для всей сети на маршрутизаторе. Это позволяет включать родительские элементы управления для каждого устройства в вашей сети или просто использовать более быстрый DNS-впс» target=»_blank»>сервер. Существует много причин, по которым вы можете использовать сторонний DNS-впс» target=»_blank»>сервер.

Родительский контроль, блокировка сайта и планирование доступа

Маршрутизаторы часто содержат функции родительского контроля, позволяющие блокировать определенные типы трафика или определенные веб-сайты. Вы также можете контролировать время, когда доступен интернет, чтобы не позволять детям пользоваться интернетом в 3 часа ночи.

На некоторых маршрутизаторах вы даже можете настроить это для каждого компьютера, ограничивая только определенные компьютеры.

Даже если ваш маршрутизатор не содержит родительский контроль, вы все равно можете настроить родительский контроль, изменив DNS-впс» target=»_blank»>сервер на OpenDNS, как указано выше.

Перезагрузите маршрутизатор

Иногда перезагрузка маршрутизатора может помочь устранить проблемы с сетью. Вы можете сделать это, отключив маршрутизатор или нажав кнопку на нём, но маршрутизатор может находиться в труднодоступном месте.

Обычно вы найдете удобную кнопку для перезагрузки вашего маршрутизатора где-то на странице конфигурации, чтобы перезагрузить маршрутизатор, даже не вставая с места.

Прошивка сторонних маршрутизаторов

Если вы хотите получить больше от своего маршрутизатора, вы можете установить различные прошивки сторонних маршрутизаторов. Вам понадобится маршрутизатор, поддерживающий эти прошивки, поэтому это подходит не для всех. Фактически, если вы действительно хотите использовать эти прошивки маршрутизатора, вы должны учитывать это при покупке маршрутизатора и обеспечении его совместимости.

Популярные прошивки маршрутизатора включают DD-WRT, Tomato и OpenWRT. Все эти прошивки предоставляют дополнительные опции, которые вы не получите на своём маршрутизаторе. OpenWRT, в частности, представляет собой полный встроенный дистрибутив Linux с диспетчером пакетов, позволяющий вам получить доступ к оболочке Linux и установить программное обеспечение на вашем маршрутизаторе, эффективно позволяя использовать его как всегда работающий впс» target=»_blank»>сервер с низким энергопотреблением.

Мы не рассмотрели всё, что вы можете сделать на веб-странице администрирования маршрутизатора. Не стесняйтесь просматривать веб-интерфейс вашего маршрутизатора и просматривать все параметры, которые вы можете настроить. Вы также можете обратиться к руководству вашего маршрутизатора за информацией, относящейся к вашей модели маршрутизатора.

Помогите разобраться с IPv6

Мой провайдер (Дом.ру) поддерживает IPv6. У меня есть домашний впс» target=»_blank»>сервер, на котором есть веб-впс» target=»_blank»>сервер, dns, ftp, ну и прочее. Хотелось бы чтобы все работало по IPv6.

В самом протоколе шарю не сильно, но, насколько я понимаю, NATа там нет, мне провайдер выдает подсеть /64, таким образом я смогу получить глобальные адреса для своих девайсов из этой подсети.

Проблема в том, что IPv6 адреса постоянно меняются, соответственно невозможно настроить DNS. Можно ли получать для устройств всегда одни и те же адреса? У провайдера есть услуга постоянного IPv4 адреса, но про IPv6 ничего нет.

На роутере (D-Link dir 655) настройка выглядит так: screen. Тут мне не понятно, что такое DHCP-PD (аналог DHCP для IPv4?), autoconfiguration type. Объясните разницу между разными типами автоконфигурации.

P.S. С помощью гугла нужные ответы найти не смог, просьба ваши любимы «в гугле забанили штоли. 11» здесь не употреблять 😉

мне провайдер выдает подсеть /64, таким образом я смогу получить глобальные адреса для своих девайсов из этой подсети.

Да. Если выдаёт именно /64 (что, впрочем, рекомендуется).

У провайдера есть услуга постоянного IPv4 адреса, но про IPv6 ничего нет.

Надо спрашивать, если нужен постоянный адрес (точнее, сеть).

dyndns. Не знаю, все ли сервисы поддерживают ipv6.

Так, давайте разберемся с понятиями. Что значит «постоянный» адрес? Т.е. меняется именно подсеть /64, или впс» target=»_blank»>сервер получает разный адрес от роутера?

Если второе, то это нормально, это называется SLAAC.

В IPv6, во-первых, есть две разные сущности: Router Advertisement и DHCPv6. Router Advertisement просто вещает в сеть диапазон /64 и некоторые конфиругационные флаги (может, правда, еще DNS-впс» target=»_blank»>сервер сообщать). Он не раздает IP-адреса и не знает/запоминает их. Если в сети только RA, то клиенты настраивают себе адреса сами. Они могут делать это через SLAAC, но двумя разными способами: либо просто подставить MAC-адрес в конец диапазона (тогда все в интернете будут знать ваш MAC), либо сгенерировать рандомный адрес из диапазона и проверить, не сгенерировал ли кто-то такой же в сети. Адреса эти имеют время жизни и меняются. Это настраивается параметром sysctl:

В сети может быть еще и DHCP-впс» target=»_blank»>сервер. Именно «еще и», т.к. DHCPv6 без RA не работает. В этом случае, RA может сообщать, что клиенты должны обращаться к DHCP-впс» target=»_blank»>серверу. Причем можно сделать так, чтобы у клиента был и SLAAC-адрес, и DHCP-адрес (вообще, в IPv6 на интерфейсе адресов много, как правило). Вам, вероятно, это и нужно. Т.е. нужно настроить DHCP, чтобы он выдавал статический IP впс» target=»_blank»>серверу каждый раз.

DHCPv6-PD не трогайте, это для того, чтобы впс» target=»_blank»>сервер получил отдельную подсеть, т.е. чтобы дальше маршрутизировал. Вам провайдер выдает подсеть по DHCPv6-PD.

Еще нужно уточнить, как провайдер маршрутизирует эту выдаваемую подсеть. Т.е. можно ли ее маршрутизировать через Link-Local адрес провайдерского маршрутизатора. Если да, то все отлично, если нет, то нужно будет делать мерзкие костыли.

Голый dhcpv6 бессмысленен потому что не дает информацию о маршруте по умолчанию.

Поясню и этот комментарий, чтобы он мог принести пользу: В IPv6 маршрут по-умолчанию будет анонсировать маршрутизатор, используя NDP (Network Discovery Protocol).

[Конспект админа] Как подружиться с DHCP и не бояться APIPA

Сервис, выдающий IP-адреса устройствам в локальной сети, кажется одним из самых простых и всем знакомых. Тем не менее у моих младших коллег до сих пор временами всплывают вопросы вроде «компьютер что-то получает какой-то странный адрес», а появление второго DHCP-впс» target=»_blank»>сервера в одном сетевом сегменте вызывает некоторый трепет или проблемы в работе сети.

Чтобы у прочитавших этот материал такие вопросы не возникали, мне хотелось бы собрать в кучу основную информацию про работу механизмов выдачи адресов IP, особенности и примеры настройки отказоустойчивых и защищенных конфигураций. Да и возможно матерым специалистам будет интересно освежить нейронные связи.

Немного теории и решения интересных и не очень практических задач — под катом.

В современной локальной сети выдачей адресов обычно занимаются специализированные сервисы с поддержкой протоколов. Самым популярным из них является DHCP (Dynamic Host Configuration Protocol).

Zeroconf или зачем нам вообще какой-то DHCP

В принципе, специально для функционирования небольших сетей был создан стек технологий под названием Zeroconf. Он позволяет обойтись без каких-либо централизованных сервисов и впс» target=»_blank»>серверов, включая, но не ограничиваясь выдачей IP-адресов. Им закрываются (ну, или почти закрываются) следующие вопросы:

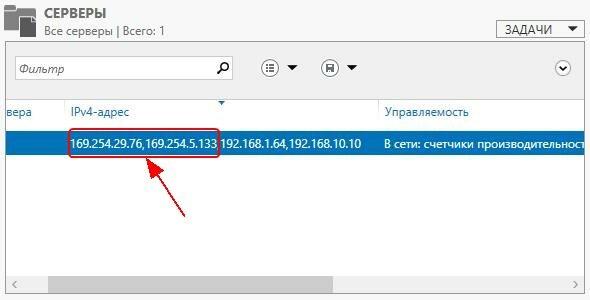

Получение IP-адреса (Automatic Private IP Addressing или APIPA). Система сама назначает себе IP из сети 169.254.0.0/16 (кроме сеток /24 в начале и конце диапазона), основываясь на MAC-адресе и генераторе псевдослучайных чисел. Такая система позволяет избежать конфликтов, а адрес из этой сети называют link-local — в том числе и потому, что эти адреса не маршрутизируются.

Поиск по имени. Система анонсирует свое сетевое имя, и каждый компьютер работает с ним как с DNS, храня записи у себя в кэше. Apple использует технологию mDNS (Multicast DNS), а Microsoft — LLMNR (Link-local Multicast Name Resolution), упомянутую в статье «Домены, адреса и Windows: смешивать, но не взбалтывать».

Поиск сетевых сервисов. Например, принтеров. Пожалуй, самым известным протоколом является UPnP, который помимо прочего умеет сам открывать порты на роутерах. Протокол довольно сложен, в нем используется целый набор надстроек вроде использования http, в отличие от второго известного протокола — DNS-SD (DNS Service Discovery), который попросту использует SRV-записи, в том числе при работе mDNS.

При всех плюсах Zeroconf — без каких-либо сакральных знаний можно собрать рабочую сеть, просто соединив компьютеры на физическом уровне, — IT-специалистам он может даже мешать.

Немного раздражает, не так ли?

В системах Windows для отключения автонастройки на всех сетевых адаптерах необходимо создать параметр DWORD с именем IPAutoconfigurationEnabled в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters и поставить ему значение 0.

Разумеется, Zeroconf подходит разве что для небольших изолированных сетей (например, встретились с приятелем с ноутбуками, соединили их по Wi-Fi и давай играть Diablo II, не тратя время на какие-то впс» target=»_blank»>сервера), да и выводить локальную сеть в интернет тоже хочется. Чтоб не мучаться со статическими настройками каждого компьютера, были созданы специальные протоколы, включая героя дня — DHCP.

DHCP и его прародители

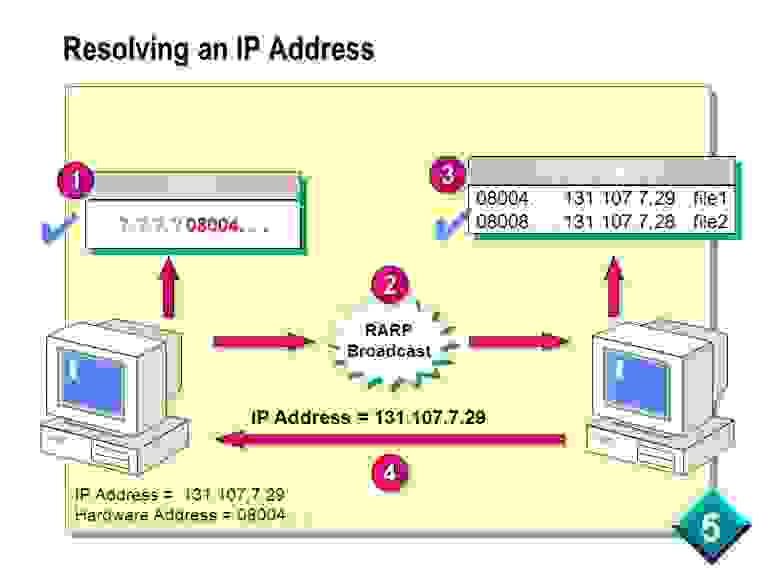

Одна из первых реализаций протокола для выдачи IP-адресов появилась более 30 лет назад и называлась RARP (Reverse Address Resolution Protocol). Если немного упростить принцип его работы, то выглядело это так: клиент делал запрос на широковещательный адрес сети, впс» target=»_blank»>сервер его принимал, находил в своей базе данных привязку MAC-адреса клиента и IP — и отправлял в ответ IP.

Схема работы RARP протокола.

И все вроде работало. Но у протокола были минусы: нужно было настраивать впс» target=»_blank»>сервер в каждом сегменте локальной сети, регистрировать MAC-адреса на этом впс» target=»_blank»>сервере, а передавать дополнительную информацию клиенту вообще не было возможности. Поэтому на смену ему был создан протокол BOOTP (Bootstrap Protocol).

Изначально он использовался для бездисковых рабочих станций, которым нужно было не только выдать IP-адрес, но и передать клиенту дополнительную информацию, такую, как адрес впс» target=»_blank»>сервера TFTP и имя файла загрузки. В отличие от RARP, протокол уже поддерживал relay — небольшие сервисы, которые пересылали запросы «главному» впс» target=»_blank»>серверу. Это сделало возможным использование одного впс» target=»_blank»>сервера на несколько сетей одновременно. Вот только оставалась необходимость ручной настройки таблиц и ограничение по размеру для дополнительной информации. Как результат, на сцену вышел современный протокол DHCP, который является совместимым расширением BOOTP (DHCP-впс» target=»_blank»>сервер поддерживает устаревших клиентов, но не наоборот).

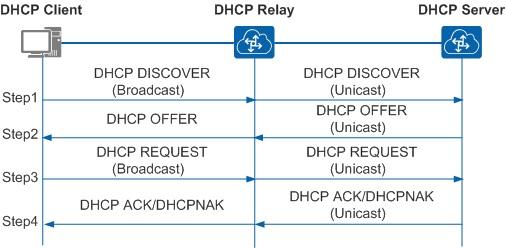

Важным отличием от устаревших протоколов является возможность временной выдачи адреса (lease) и передачи большого количества разной информации клиенту. Достигается это за счет менее тривиальной процедуры получения адреса. Если в старых протоколах схема была простая, вида запрос-ответ, то теперь схема следующая:

Схема общения клиента с впс» target=»_blank»>сервером пересылки и впс» target=»_blank»>сервером.

Подробнее про схему взаимодействия впс» target=»_blank»>сервера и клиента и про структуру запросов и ответов можно почитать, например, в материале «Структура, формат и назначение DHCP пакетов».

На нескольких собеседованиях меня спрашивали: «А какой транспорт и порт использует DHCP?» На всякий случай отвечаем: «Сервер UDP:67, клиент UDP:68».

С разными реализациями DHCP-впс» target=»_blank»>сервера сталкивались многие, даже при настройке домашней сети. Действительно, сейчас впс» target=»_blank»>сервер есть:

Конкретных реализаций довольно много, но, например, на SOHO-маршрутизаторах настройки впс» target=»_blank»>сервера ограничены. В первую очередь это касается дополнительных настроек, помимо классического «IP-адрес, маска, шлюз, впс» target=»_blank»>сервер DNS». А как раз эти дополнительные опции и вызывают наибольший интерес в работе протокола. С полным списком можно ознакомиться в соответствующем RFC, я же разберу несколько интересных примеров.

Удивительные опции DHCP

В этом разделе я рассмотрю практическое применение опций DHCP на оборудовании MikroTik. Сразу обращу внимание на то, что не все опции задаются очевидно, формат параметров описан в wiki. Следует отметить также то, что опции клиент применяет, только когда сам их попросит. В некоторых впс» target=»_blank»>серверах можно принудительно отправить настройки: например, в ISC DHCP Server за это отвечает директива dhcp-parameter-request-list, а в Dnsmasq —* *—dhcp-option-force. MikroTik и Windows такого не умеют.

Option 6 и Option 15. Начнем с простого. Настройка под номером 6 — это впс» target=»_blank»>серверы DNS, назначаемые клиентам, 15 — суффикс DNS. Назначение суффикса DNS может быть полезным при работе с доменными ресурсами в недоменной сети, как я описывал в статье «Как мы сокращали персонал через Wi-Fi». Настройка MikroTik под спойлером.

Знание, что впс» target=»_blank»>сервер DNS — это тоже опция, недавно пригодилось мне, когда разным клиентам нужно было выдать разные впс» target=»_blank»>серверы DNS. Решение вида «выдать один впс» target=»_blank»>сервер и сделать разные правила dst-nat на 53 порт» не подходило по ряду причин. Часть конфигурации снова под спойлером.

Option 66 и Option 67. Эти настройки пришли еще с BOOTP и позволяют указать TFTP-впс» target=»_blank»>сервер и образ для сетевой загрузки. Для небольшого филиала довольно удобно установить туда микротик и бездисковые рабочие станции и закинуть на маршрутизатор подготовленный образ какого-нибудь ThinStation. Пример настройки DHCP:

Option 121 и Option 249. Используются для передачи клиенту дополнительных маршрутов, что может быть в ряде случаев удобнее, чем прописывать маршруты на шлюзе по умолчанию. Настройки практически идентичные, разве что клиенты Windows предпочитают вторую. Для настройки параметра маршруты надо перевести в шестнадцатеричный вид, собрав в одну строку маску сети назначения, адрес сети и шлюз. Также, по RFC, необходимо добавить и маршрут по умолчанию. Вариант настройки — под спойлером.

Предположим, нам нужно добавить клиентам маршрут вида dst-address=10.0.0.0/24 gateway=192.168.88.2, а основным шлюзом будет 192.168.88.1. Приведем это все в HEX:

| Данные для настройки | DEC | HEX |

| Маска | 24 | 0x18 |

| Сеть назначения | 10.0.0.0 | 0x0A 00 00 |

| Шлюз | 192.168.88.2 | 0xc0 a8 58 02 |

| Сеть по умолчанию | 0.0.0.0/0 | 0x00 |

| Шлюз по умолчанию | 192.168.88.1 | 0xc0 a8 58 01 |

Соберем все это счастье в одну строку и получим настройку:

Подробнее можно прочитать в статье «Mikrotik, DHCP Classless Route».

Option 252. Автоматическая настройка прокси-впс» target=»_blank»>сервера. Если по каким-то причинам в организации используется непрозрачный прокси, то удобно будет настроить его у клиентов через специальный файл wpad (pac). Пример настройки такого файла разобран в материале «Proxy Auto Configuration (PAC)». К сожалению, в MiroTik нет встроенного веб-впс» target=»_blank»>сервера для размещения этого файла. Можно использовать для этого пакет hotspot или возможности metarouter, но лучше разместить файл где-либо еще.

Option 82. Одна из полезнейших опций — только не для клиента, а для DHCP-релея. Позволяет передать впс» target=»_blank»>серверу информацию о порте коммутатора, к которому подключен клиент, и id самого коммутатора. Сервер на основе этой информации в свою очередь может выдать уже клиенту какой-то определенный набор настроек или просто занести в лог — чтобы в случае необходимости найти порт подключения клиента, не приходилось заходить на все свитчи подряд (особенно, если они не в стеке).

После настройки DHCP-Relay на маршрутизаторе в информации о клиентах появятся поля Agent Circuit ID и Agent Remote ID, где первое — идентификатор порта коммутатора, а второе — идентификатор самого коммутатора.

Выдача адресов с option 82.

Информация выдается в шестнадцатиричном формате. Для удобства восприятия при анализе журнала DHCP можно использовать скрипты. Например, решение для решения от Microsoft опубликовано в галерее скриптов Technet под названием «Декорирование DHCP опции 82».

Также опция Option 82 активно используется в системе биллинга провайдеров и при защите сети от посторонних вмешательств. Об этом чуть подробнее.

Добавим сети надежности и безопасности

Ввиду простоты протокола и присутствия широковещательных запросов есть эффективные атаки на инфраструктуру — в основном типа MITM («человек посередине»). Атаки производятся посредством поднятия своего DHCP-впс» target=»_blank»>сервера или релея: ведь если контролировать выдачу сетевых настроек, можно запросто перенаправить трафик на скомпрометированный шлюз. Для облегчения атаки используется DHCP starvation (представляясь клиентом или релеем, злоумышленник заставляет «родной» DHCP-впс» target=»_blank»>сервер исчерпать свои IP-адреса). Подробнее про реализацию атаки можно почитать в статье «Атакуем DHCP», методом же защиты является DHCP Snooping.

Это функция коммутатора, которая позволяет «привязать» DHCP-впс» target=»_blank»>сервер к определенному порту. Ответы DHCP на других портах будут заблокированы. В некоторых коммутаторах можно настроить и работу с Option 82 при ее обнаружении в пакете (что говорит о присутствии релея): отбросить, заменить, оставить без изменения.

В коммутаторах MikroTik включение DHCP Snooping производится в настройках бриджа:

Настройка в других коммутаторах происходит аналогичным образом.

Стоит отметить, что не все модели MikroTik имеют полную аппаратную поддержку DHCP Snooping — она есть только у CRS3xx.

Помимо защиты от злых хакеров эта функция избавит от головной боли, когда в сети появляется другой DHCP-впс» target=»_blank»>сервер — например, когда SOHO-роутер, используемый как свич с точкой доступа, сбрасывает свои настройки. К сожалению, в сетях, где встречается SOHO-оборудование, не всегда бывает грамотная структура кабельной сети с управляемыми маршрутизаторами. Но это уже другой вопрос.

Красивая коммутационная — залог здоровья.

К другим методам защиты можно отнести Port Security («привязка» определенного MAC-адреса к порту маршрутизатора, при обнаружении трафика с других адресов порт будет блокироваться), Анализ трафика на количество DHCP-запросов и ответов или ограничение их количества, ну и, конечно, различные системы IPS\IDS.

Если говорить не только о защите сети, но и о надежности, то не лишним будет упомянуть и про возможности отказоустойчивого DHCP. Действительно, при своей простоте DHCP часто бывает одним из ключевых сервисов, и при выходе его из строя работа организации может быть парализована. Но если просто установить два впс» target=»_blank»>сервера с идентичными настройками, то ни к чему, кроме конфликта IP-адресов, это не приведет.

Казалось бы, можно поделить область выдачи между двумя впс» target=»_blank»>серверами, и пусть один выдает одну половину адресов, а второй — другую. Вот только парализованная половина инфраструктуры немногим лучше, чем целая.

Разберем более практичные варианты.

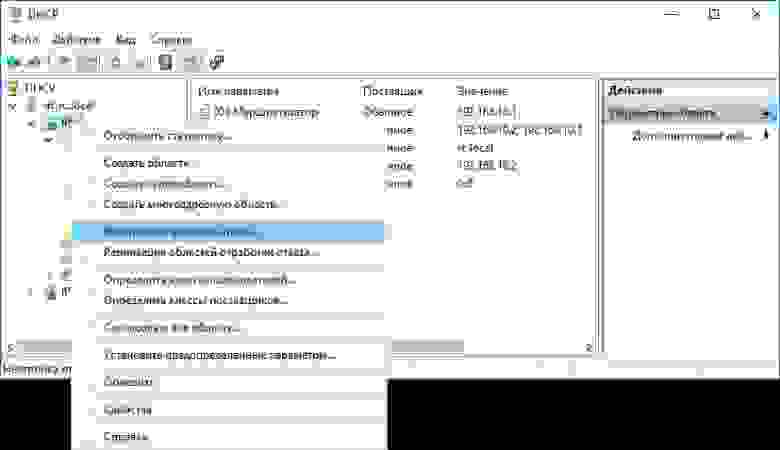

В системах Windows Server начиная с 2012 система резервирования DHCP работает «из коробки», в режиме балансировки нагрузки (active-active) или в режиме отказоустойчивости (active-passive). С подробным описанием технологии и настройками можно ознакомиться в официальной документации. Отмечу, что отказоустойчивость настраивается на уровне зоны, поэтому разные зоны могут работать в разном режиме.

Настройка отказоустойчивости DHCP-впс» target=»_blank»>сервера в Windows.

В ISC DHCP Server для настройки отказоустойчивости используется директива failover peer, синхронизацию данных предлагается делать самостоятельно — например, при помощи rsync. Подробнее можно почитать в материале «Два DHCP впс» target=»_blank»>сервера на Centos7. »

Если же делать отказоустойчивое решение на базе MikroTik, то без хитростей не обойтись. Один из вариантов решения задачи был озвучен на MUM RU 18, а затем и опубликован в блоге автора. Если вкратце: настраиваются два впс» target=»_blank»>сервера, но с разным параметром Delay Threshold (задержка ответа). Тогда выдавать адрес будет впс» target=»_blank»>сервер с меньшей задержкой, а с большей задержкой — только при выходе из строя первого. Синхронизацию информации опять же приходится делать скриптами.

Лично я в свое время изрядно потрепал себе нервов, когда в сети «случайно» появился роутер, подключенный в локальную сеть и WAN, и LAN интерфейсами.

Расскажите, а вам приходилось сталкиваться с проказами DHCP?