Удаленный реестр что это за служба

Удаленный реестр Windows.

Реестр Windows нередко становится причиной неправильной работы отдельных программ или всей операционной системы в целом. Соответственно, для восстановления работы компьютера или ноутбука нередко приходится «в ручном режиме» править реестр: удалять, изменять или добавлять записи. Если специалист, обслуживающий компьютер, имеет непосредственный физический доступ к последнему, то вопроса, рассматриваемого в статье, возникнуть не должно, однако… Часто бывает, что обслуживание происходит удалённо и необходимо получить удалённый доступ к реестру.

Подключить удалённый реестр Windows можно через встроенный в ОС редактор. Для этого запустите редактор реестра («regedit» из командной строки) и меню «Файл» выберите «Подключить сетевой реестр». В появившемся окне указать имя или адрес компьютера, к которому необходимо подключиться (и данные для авторизации на удалённой системе). После этого в левой части окна редактора под узлами Вашего локального реестра появится 2 ветки сетевого реестра с удалённой машины: «HKEY_LOCAL_MACHINE» и «HKEY_USERS». По факту Вы получаете доступ ко всему реестру, просто остальные ветви – это ссылки на подразделы в указанных ветках.

Недавно мы рассматривали ситуацию, когда был виден только чёрный экран и курсор при запуске Windows. Решением проблемы в инструкции предлагалась именно проверка записей в системном реестре операционной системы. Следуя вышеприведённому описанию можно восстановить работу Windows без непосредственного доступа к проблемному компьютеру. Однако следует быть внимательным и следить за тем – в чей реестр Вы вносите изменения – в свой или удалённой машины! На скриншоте (в строке состояния) видно, что сейчас активна ветка удалённого реестра с компьютера с сетевым именем «Gl-ing».

Удаленный реестр что это за служба

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов России Pyatilistnik.org. В прошлый раз мы с вами поговорили про замечательную утилиту Remote Desktop Connection Manager, которая должна быть в инструментарии любого системного администратора, я в будущем планирую сделать отдельную статью про такого рода инструментарий. Сегодня я вам хочу показать еще один лайвхак, который поможет в вашей практике выходить из ряда неприятных ситуаций, и речь пойдет про удаленный реестр windows и подключение к нему.

Для чего может потребоваться удаленно подключиться к реестру Windows другого компьютера

Недавно я вам рассказывал ситуацию, что мне нужно было удаленно включить на одном впс» target=»_blank»>сервере Windows Server 2019 службу удаленного рабочего стола, чтобы я мог подключиться на него по RDP, и благодаря изменению ключей через удаленное подключение к реестру впс» target=»_blank»>сервера (Сетевому реестру), задача была выполнена за пару минут. Так же у вас могут быть ситуации:

Алгоритм подключения к удаленному реестру Windows

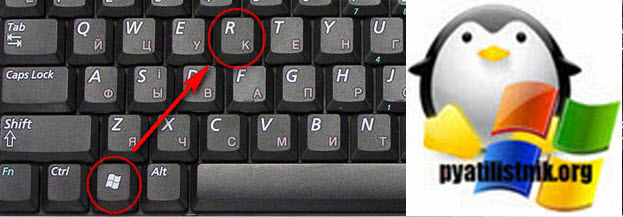

Предположим, что у меня в моем домене Active Directory есть контроллер домена с которого я попытаюсь подключить к реестру впс» target=»_blank»>сервера RDCB01, где посмотрю ключи реестра и что-нибудь поправлю. Что делаем, нажимаем одновременно сочетание клавиш WIN+R.

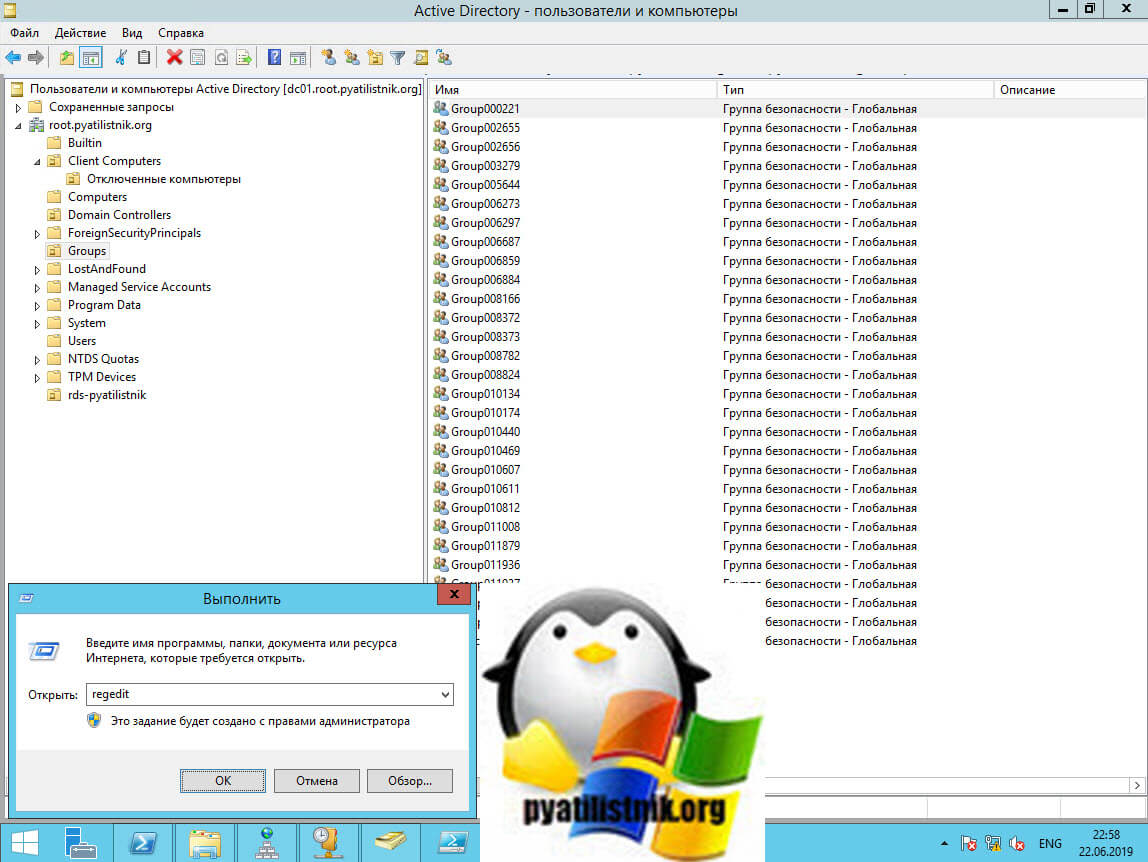

У вас откроется окно «Выполнить», где вы должны ввести regedit.

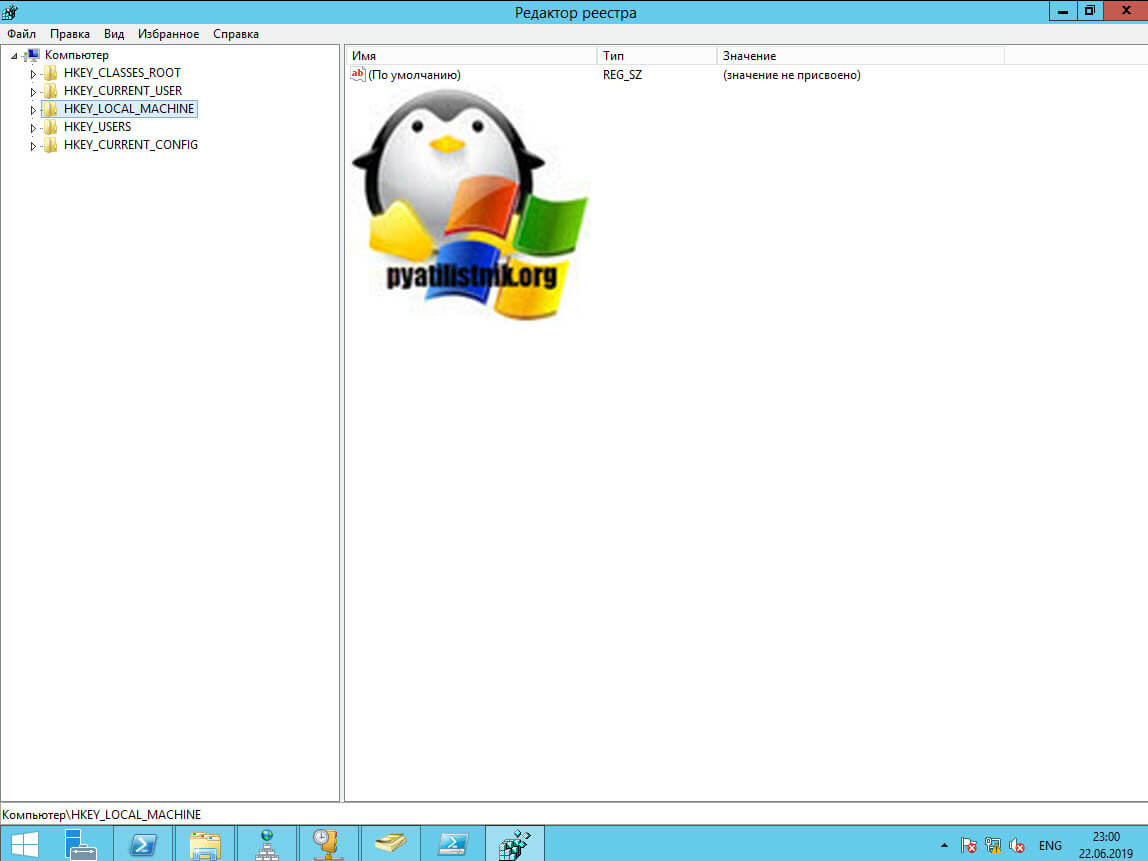

В итоге у вас откроется окно редактора локального реестра Windows.

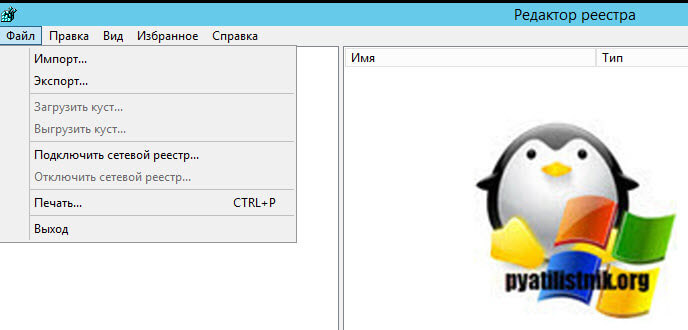

Теперь, чтобы нам подключиться к реестру другого компьютера или впс» target=»_blank»>сервера, вам необходимо выбрать меню файл, где необходимо найти пункт «Подключить сетевой реестр«

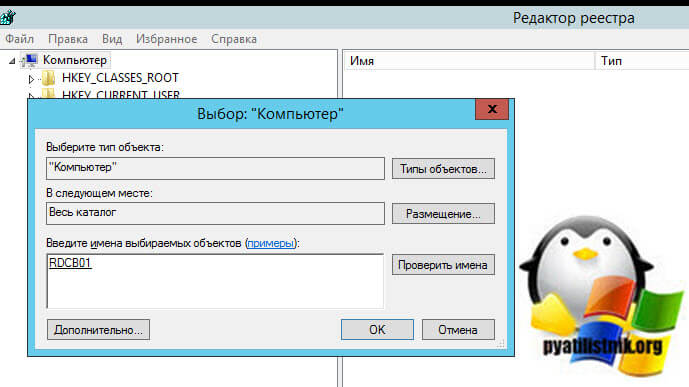

В поле «Введите имена выбираемых объектов», укажите DNS имя вашего удаленного впс» target=»_blank»>сервера, в моем примере это впс» target=»_blank»>сервер с Windows Server 2019 под именем RDCB01 и нажимаем проверить имена, если все хорошо, то под именем появится подчеркивание, что означает о выявлении впс» target=»_blank»>сервера с таким именем. Нажимаем ок и пробуем подключить сетевой реестр Windows.

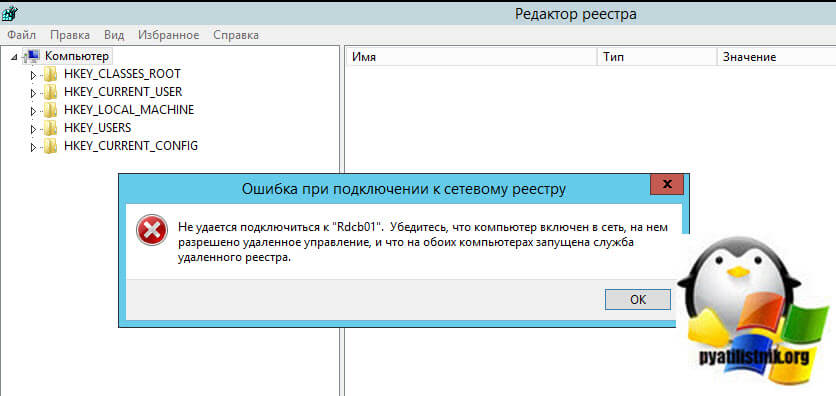

В момент подключения, если на стороне удаленного впс» target=»_blank»>сервера есть сетевые проблемы или брандмауэр, то вы можете увидеть вот такое предупреждение:

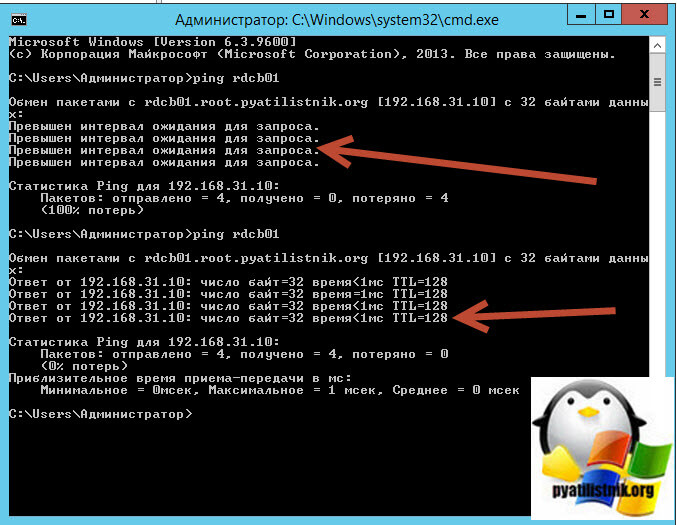

Если вы точно знаете, что удаленный компьютер должен отвечать на сетевые пакеты PING, то попробуем проверить его доступность, для этого откройте командную строку и введите:

Если вы видите, что «Превышен интервал ожидания для запроса», то это означает, что впс» target=»_blank»>сервер не доступен, при условии, что как я и говорил пакеты PING не лочатся сетевым экраном. Если у вас видится время ответа TTL, то это означает, что впс» target=»_blank»>сервер по сети доступен и с ним можно взаимодействовать, чтобы включить удаленно нужную службу

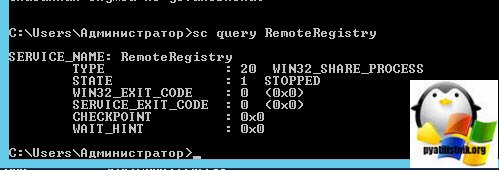

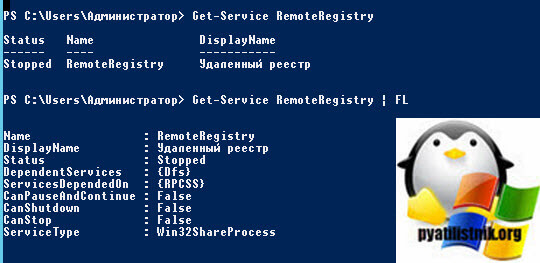

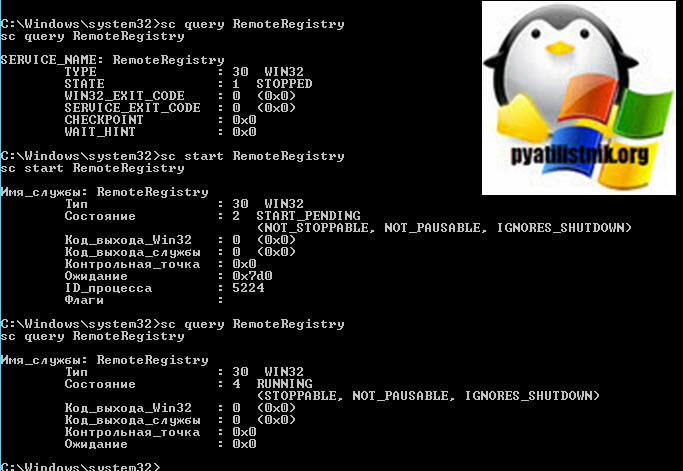

Как нам писала ошибка выше, на обоих компьютерах должна быть запущена служба удаленного реестра. В командной строке вы можете проверить состояние данной службы для этого введите:

Как видим в моем примере у нее статус STOPPED

То же самое можно посмотреть и через PowerShell

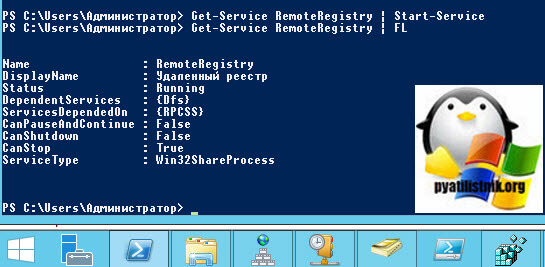

запустим у себя локально службу удаленного реестра.

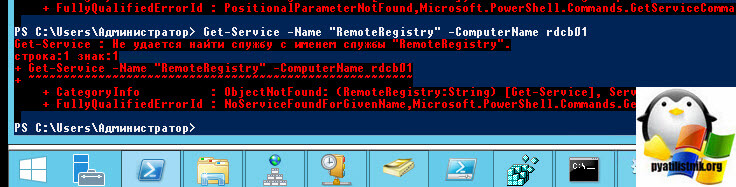

Так же можно тут же проверить доступность службы на удаленном компьютере:

Если ваше обращение блокирует на той стороне брандмауэр, то вы увидите вот такое сообщение, но не спешите расстраиваться, вы либо можете его отключить локально, или если есть административные права на удаленную систему, то мы это сделаем удаленно, об этом ниже.

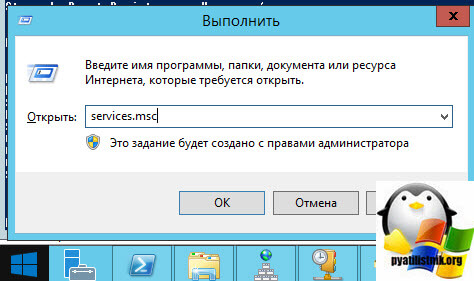

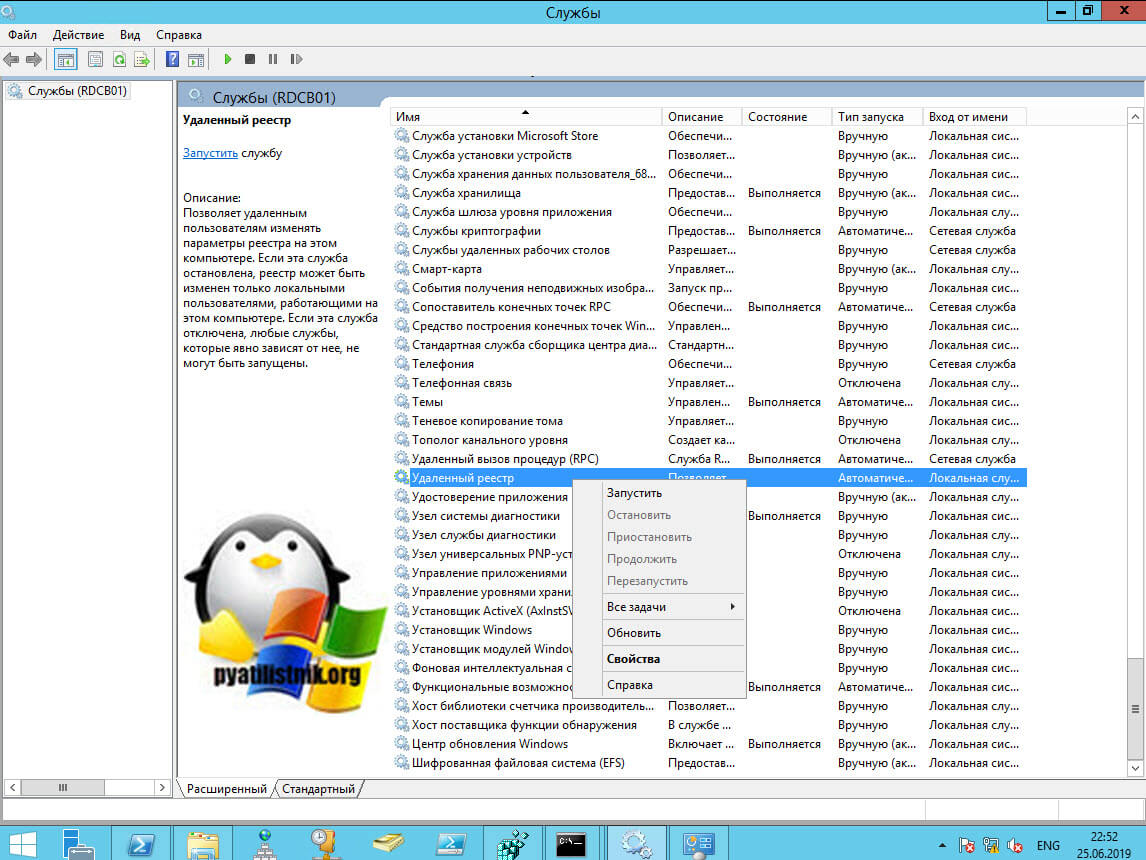

Теперь попробуем запустить данную службу на удаленном впс» target=»_blank»>сервере RDCB01, для этого откройте окно выполнить и введите в нем команду services.msc и нажмите Enter, у вас откроется оснастка службы.

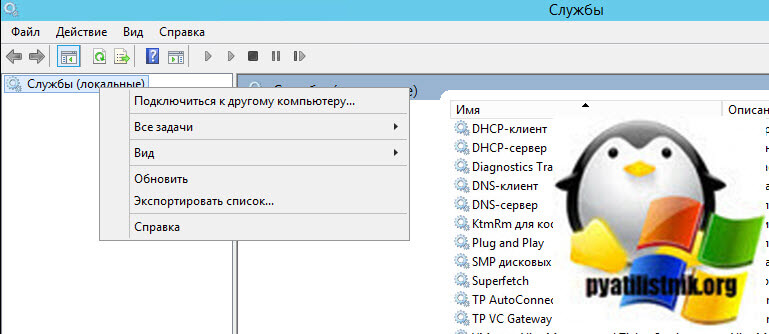

Щелкаем по службам и из контекстного меню выбираем пункт «Подключиться к другому компьютеру»

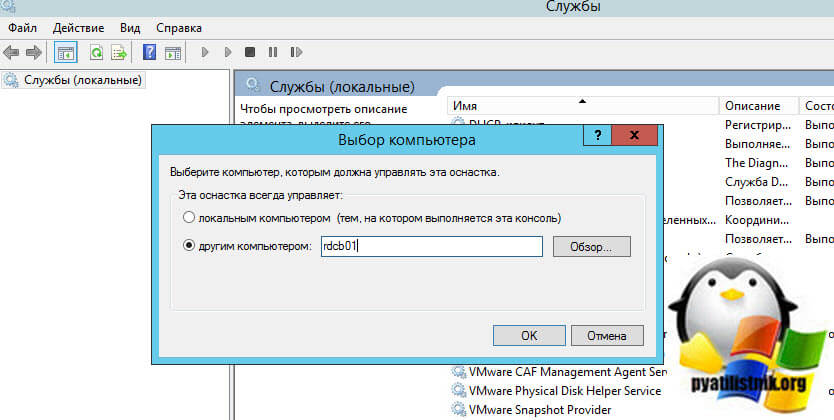

Указываем имя компьютера и нажимаем «OK».

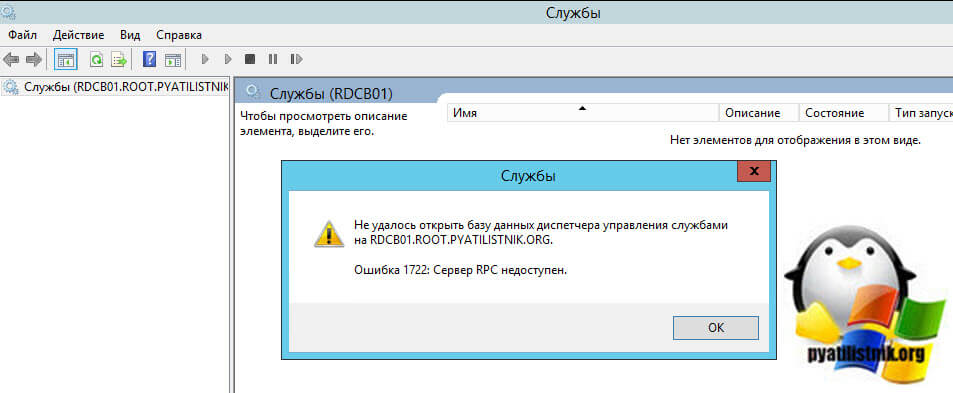

Если брандмауэр не блокирует подключение, то вы увидите успешное выполнение операции, если блокирует, то увидите ошибку:

Причин у ошибки «1722: Сервер RPC недоступен» несколько:

Давайте мы удаленно включим данные правила, напоминаю, что для этого у вас должны быть права локального администратора на удаленном компьютере, понятно, что вы можете включить их локально, но машинка может быть в другом городе или стране. На помощь нам приходит в очередной раз Марк Руссинович и его набор утилит sysinternals. Из данного набора нам потребуется утилита PSTools, она позволит и удаленно запустить службу и при необходимости добавить правило в брандмауэр.

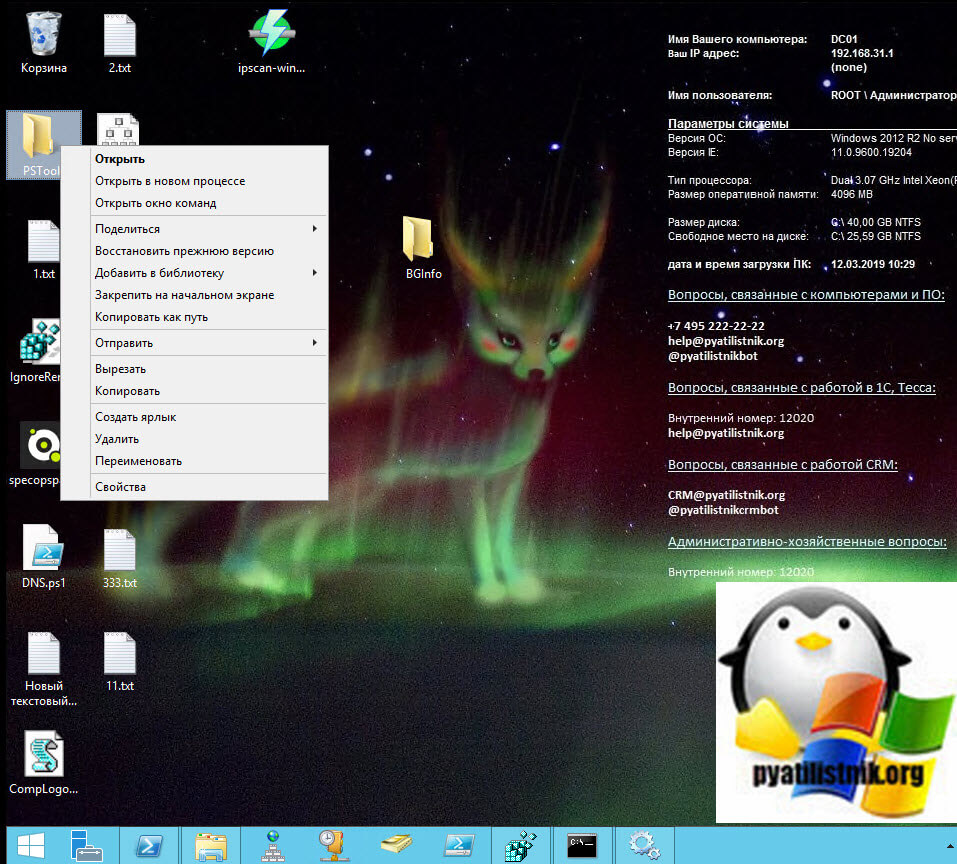

Загружаете данный архив с утилитами, распаковываете его в нужное вам место. Теперь зажав клавишу Shift щелкните правой кнопкой мыши по папке с утилитами и из контекстного меню выберите пункт «Открыть окно команд».

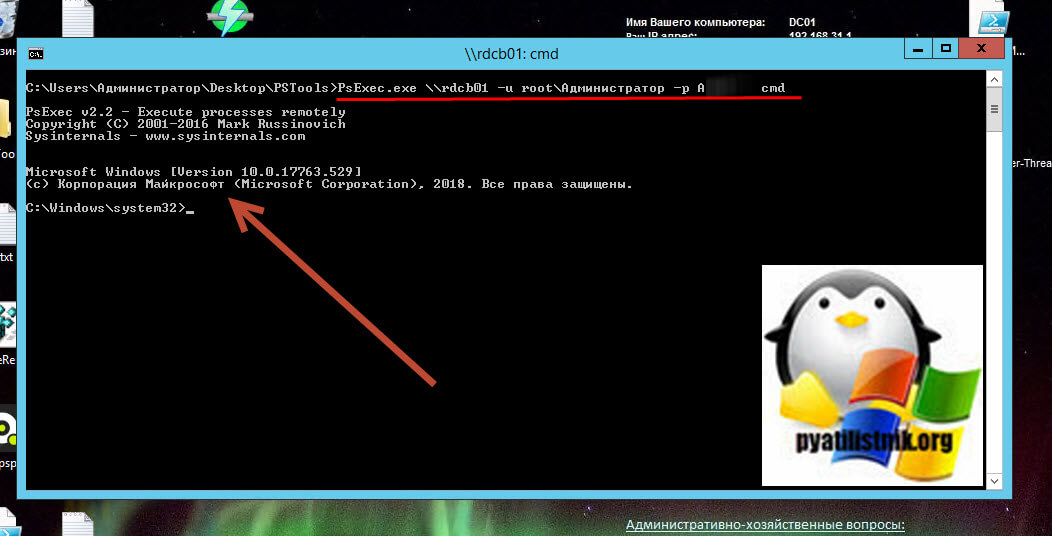

Введите вот такую команду:

Я наблюдаю успешное подключение к командной строке на удаленном компьютере RDCB01, там сейчас запущена служба PsExec.exe. Теперь на удаленной системе я могу делать все, что мне нужно.

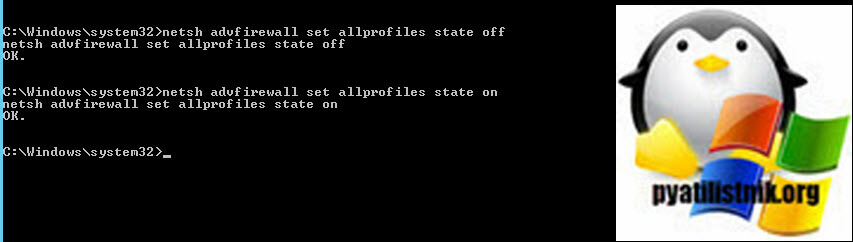

Вы можете на удаленном компьютере отключить брандмауэр на время, чтобы произвести настройки служб:

потом обратно включить netsh advfirewall set allprofiles state on (Обязательно включите после настроек)

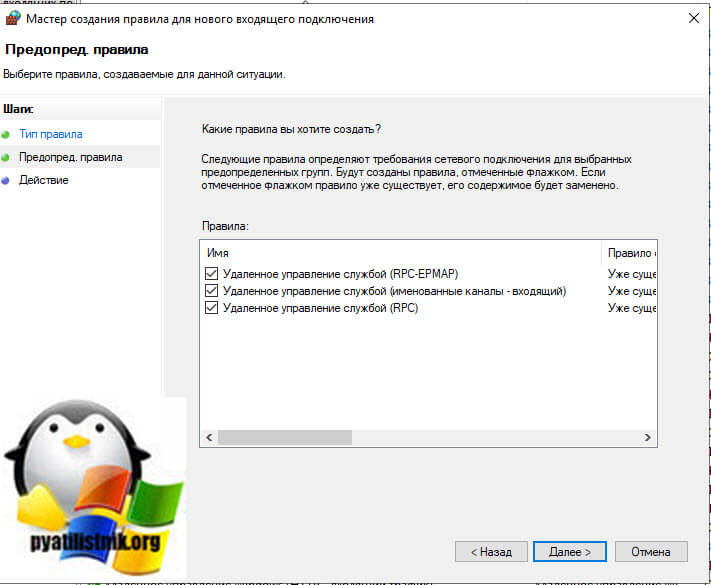

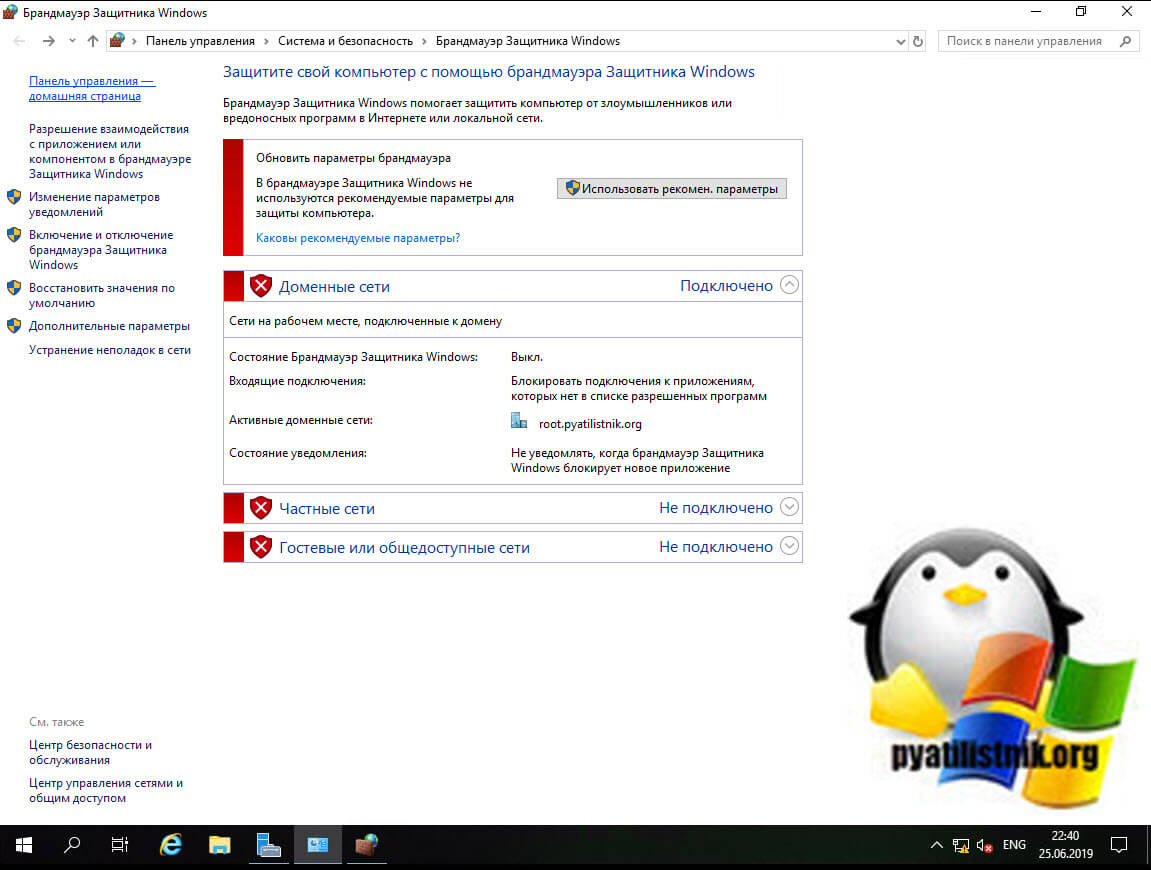

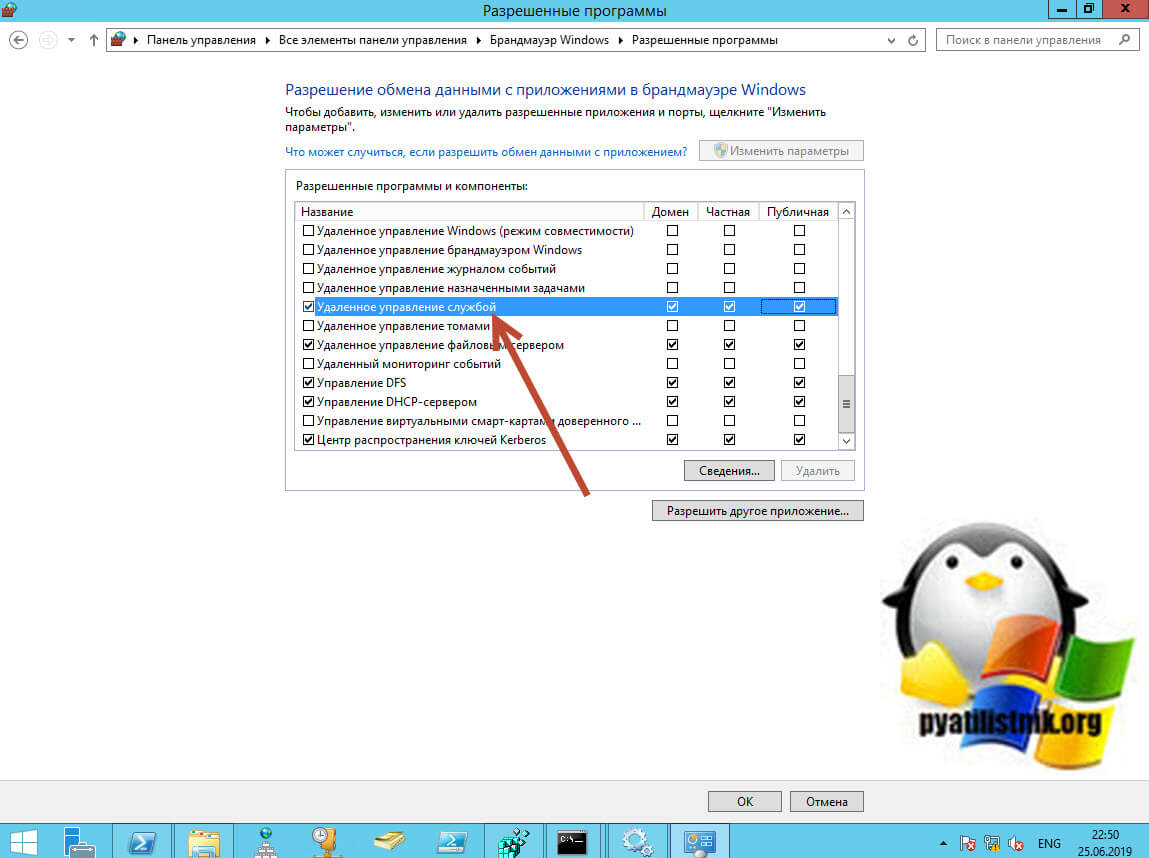

Далее я вам советую включить на брандмауэре в разделе «Разрешение взаимодействия с приложениями или компонентом в брандмауэре», набор правил «Удаленное управление службой», это даст возможность цепляться к оснастке «Службы» на другом компьютере

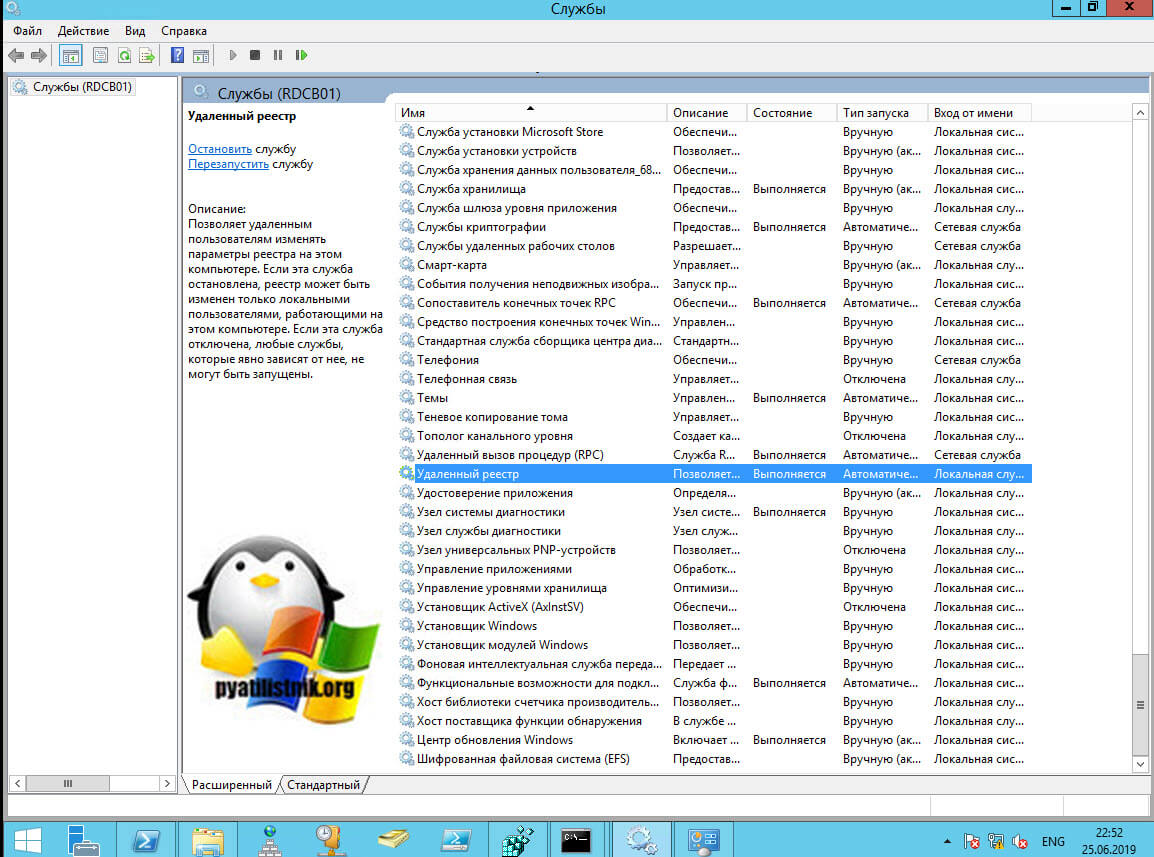

Далее подключаетесь в оснастке службы к нужному хосту и запускаем службу «Удаленный реестр»

Так же можно изначально прямо из командной строки включить нужную службу в PsExec.exe, я вам не показал, этого сразу, чтобы вы могли настроить для себя брандмауэр. Проверим статус службы:

Далее запустим службу sc start RemoteRegistry

Как видим служба RemoteRegistry успешно запущена, при чем удаленно.

Пробуем подключиться к удаленному, сетевому реестру, теперь у нас не возникает проблем и мы видим, что добавился новый раздел RDCB01.

Как отключить сетевой доступ к реестру в Windows

В сегодняшней статье рассмотрим как отключить сетевой доступ к реестру различными способами в Windows.

За удаленный доступ к реестру отвечает служба RemoteRegistry (Удаленный реестр). Она позволяет удаленным пользователям изменять параметры реестра на компьютере. Если эта служба остановлена, реестр может быть изменен только локальными пользователями, работающими на этом компьютере.

Отключить сетевой доступ к реестру в службах

1. В строке поиска или в меню “Выполнить” (выполнить открываются с помощью Win+R) введите services.msc и нажмите клавишу Enter.

2. Откройте службу RemoteRegistry (Удаленный реестр).

3. Нажмите на “Остановить” => возле “Тип запуска” выберите “Отключена” => нажмите на “ОК”.

Отключить сетевой доступ к реестре в редакторе реестра

1. В строке поиска или в меню “Выполнить” (выполнить вызывается клавишами Win+R) введите команду regedit и нажмите клавишу Enter.

2. Перейдите по пути HKEY_LOCAL_MACHINE\ SYSTEM\ CurrentControlSet\ Services\ RemoteRegistry. В разделе RemoteRegistry откройте параметр Start и измените его значение на 4 => нажмите на “ОК”

Отключить сетевой доступ к реестра в командной строке

1.Откройте командную строку от имени администратора: один из способов – в строке поиска введите cmd => на “Командная строка” нажмите правой клавишей мыши и выберите “Запустить от имени администратора”.

2. Введите команду net stop RemoteRegistry и нажмите клавишу Enter.

3. Введите команду REG add “HKLM\SYSTEM\CurrentControlSet\services\RemoteRegistry” /v Start /t REG_DWORD /d 4 /f и нажмите клавишу Enter.

Отключить сетевой доступ к реестру в msconfig

1. В строке поиска или в меню “Выполнить” (выполнить вызывается клавишами Win+R) введите команду msconfig и нажмите клавишу Enter.

2. Перейдите во вкладку “Службы” => уберите флажок перед RemoteRegistry и нажмите на “ОК”.

На сегодня все, если вы знаете другие способы – пишите в комментариях! Счастья Вам 🙂

Удаленное редактирование реестра клиентского компьютера с хост-компьютера после использования удаленного восстановления для подключения хост-компьютера к клиентского компьютера

В этой статье описывается, как удаленно редактировать реестр клиентского компьютера с хост-компьютера после использования удаленного восстановления для подключения хост-компьютера к клиентского компьютера.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 934958

Введение

В статье содержатся сведения об изменении реестра. Перед внесением изменений рекомендуется создать резервную копию реестра. и изучить процедуру его восстановления на случай возникновения проблемы. Дополнительные сведения о том, как восстановить, восстановить и изменить реестр, см. в Windows реестра для продвинутых пользователей.

Удаленное восстановление является компонентом Pak администратора Winternals.

Дополнительная информация

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для решения этих проблем может потребоваться переустановка операционной системы. Корпорация Майкрософт не может гарантировать, что эти проблемы можно решить. Вносите изменения в реестр на ваш страх и риск.

Для удаленного редактирования реестра клиентского компьютера должны быть верны следующие условия для клиентского компьютера и для хост-компьютера:

Чтобы удаленно изменить реестр клиентского компьютера с хост-компьютера, выполните следующие действия:

На хост-компьютере запустите редактор реестра.

Найдите следующий подтрий, а затем выберите его:

HKEY_LOCAL_MACHINE

В меню File выберите Load Hive.

Найдите и выберите ульй реестра на клиентский компьютер, который необходимо изменить.

Ульй реестра расположен в папке в качестве %Windir%\System32\Config одного из следующих файлов:

Выберите Открыть.

В диалоговом окне Load Hive введите имя в поле Имя ключа для улья реестра, который необходимо изменить.

Изменение ключей реестра.

На шаге 7 можно изменить клавиши реестра, так как они теперь являются частью реестра хост-компьютера.

Инвентаризация ИТ-активов штатными средствами Windows с минимальными правами доступа

Введение

Среди специализированных систем для управления ИТ-активами стоит отметить системы класса CMDB (Configuration Management Database, база данных управления конфигурацией), которые предназначены для хранения, обработки, поддержания в актуальном состоянии информации об активах и их взаимосвязях. Программные (например, ОС, ПО, файлы) и аппаратные (например, впс» target=»_blank»>серверы, ПК, сетевые устройства) активы в терминологии CMDB называются CI (Configuration Items, конфигурационные единицы). Системы CMDB постепенно эволюционировали в многофункциональные решения для управления активами (ITAM, IT Asset Management), которые включают в себя такие функции, как первоначальное наполнение информацией об активах, обогащение и поддержание сведений в актуальном состоянии и автоматизация данного процесса, интеграция с разнообразными системами, содержащими ценную информацию об ИТ-активах. При этом некоторые решения по управлению активами дополнительно поддерживают получение актуальных данных о новых активах в сети компании, а также взаимодействуют с СЗИ в целях реагирования на несанкционированное появление нового устройства в сети.

Инвентаризация

Компаниям из сегментов среднего и малого бизнеса применение полноценных масштабных CMDB/ITAM-решений может показаться избыточным, поэтому мы приведем далее некоторые практические рекомендации по получению инвентаризационных данных «своими силами» без дополнительных финансовых затрат. Сфокусируемся на использовании штатного функционала ОС (возьмем доменную инфраструктуру на базе ОС Windows как наиболее часто встречающуюся) с использованием минимальных привилегий в инфраструктуре, руководствуясь принципом «least privilege». Сразу оговоримся, что некоторые из приведенных ниже способов могут использоваться и злоумышленниками, производящими рекогносцировку, закрепление и дальнейшее продвижение в сети атакованной компании, поэтому следует контролировать выполнение подобных запросов в защищаемой инфраструктуре (практические рекомендации по такому мониторингу мы дадим по тексту).

Опишем далее основные способы инвентаризации Windows-устройств без административных полномочий. В рассматриваемых примерах мы будем использовать доменную учетную запись domain.local\Scan, выделенную для инвентаризации оборудования, и будем сканировать условный доменный ПК с именем pcname.domain.local, работающий на ОС Windows. В реальной инфраструктуре рекомендуем включить выбранную для сканирования УЗ в доменную группу Protected Users, для которой применяется только Kerberos-протокол аутентификации с TGT-билетом, выдающимся на 4 часа (а не на дефолтные 10 часов), а также будет использоваться криптографический стандарт AES при аутентификации. Кроме того, разумно будет проводить регулярную ротацию паролей данной УЗ и отключать её на время, когда сканирование не производится. Следует также учесть, что обращение к удаленному устройству по IP-адресу в Windows предполагает использование аутентификации по NTLM, а не Kerberos, поэтому рекомендуем выгрузить список устройств например из Active Directory и опрашивать их именно по DNS-именам.

Далее мы рассмотрим два не самых современных, но универсальных способа получения инвентаризационных данных с удаленных устройств под управлением ОС Windows: удаленный реестр и WMI. Разумеется, есть большое количество встроенных в ОС Windows более совершенных и удобных инструментов получения информации с удаленных устройств, которые могут быть также настроены на работу по принципу наименьших привилегий, например PowerShell Remoting с настроенными Constrained Endpoints или опции Just Enough Administration. Однако, к сожалению, даже в крупных компаниях до сих пор нередки случаи использования устаревших ОС, вплоть до Windows Server 2003 и Windows XP, поэтому сначала мы рассмотрим такие казалось бы устаревшие, но универсальные и мощные инструменты сбора инвентаризационной информации, как удаленный реестр и WMI, а во второй части статьи перейдем к сбору информации через более современный механизм WinRM.

1. Удаленный реестр

Получение инвентаризационных данных через удаленный реестр настраивается достаточно просто и не требует никаких прав на целевом устройстве (за исключением настройки DACL на определенные ветки реестра, описываемые далее). Минусом данного метода может быть потребность в дополнительной обработке получаемых данных, если они передаются не в human-readable формате.

1) Необходимые настройки

Подключение к удаленному реестру требует включение службы «Удаленный реестр» (RemoteRegistry).

Потребуется предоставить сканирующей учетной записи права чтения на ветки реестра, которые будут опрашиваться удаленно.

После выполнения всех настроек и для применения новых ACL на ветки реестра надо перезапустить службу «Удаленный реестр» (RemoteRegistry).

2) Реализация

Для целей инвентаризации будет полезно, например, получать список установленного на удаленном устройстве ПО с указанием версии и каталога установки:

3) Мониторинг удаленного доступа к реестру

Выполненные настройки аудита определенных веток реестра можно распространить в домене через соответствующие объекты GPO. После перезапуска службы «Удаленный реестр» (RemoteRegistry) в случае доступа (и локального, и удаленного) к контролируемым веткам реестра в журнале «Безопасность» (Security) будут создаваться события EventID=4663 с указанием имени УЗ, получившей доступ, имени процесса и ветки реестра.

2. WMI-запросы через DCOM

1) Необходимые настройки

1. Сетевые настройки: WMI – это протокол прикладного уровня, работающий поверх протокола прикладного уровня DCOM, который в свою очередь работает поверх протокола сессионного уровня MS RPC. Первоначальное соединение устанавливается по TCP:135, затем по согласованию между клиентом и впс» target=»_blank»>сервером выбирается динамический TCP-порт. Для выбора какого-либо конкретного диапазона портов для DCOM-взаимодействия можно открыть оснастку управления DCOM (dcomcnfg), в ветке «Службы компонентов» открыть свойства сущности «Мой компьютер» и в открывшемся окне перейти на вкладку «Набор протоколов», где можно будет добавить произвольный диапазон портов (рекомендуется указывать диапазон не менее 1000 портов).

Кроме указанного способа на ОС старше Windows Server 2008 для настройки выделенного порта для удаленного подключения WMI можно перейти в настройки управления DCOM (dcomcnfg), в ветке «Службы компонентов» открыть «Мой компьютер», далее открыть вкладку «Настройка DCOM» и открыть свойства приложения «Windows Management and Instrumentation». Далее на вкладке «Конечные узлы» нужно нажать кнопку «Добавить», в открывшемся окне в выпадающем списке последовательности протоколов выбрать «TCP/IP с ориентацией на подключение» и, переключив radio-button в значение «Использовать статический узел», ввести номер желаемого TCP-порта, например TCP:31000.

Далее, в соответствии с рекомендациями вендора, в командной строке нужно выполнить команду

и затем перезапустить службу «Инструментарий управления Windows» (Windows Management Instrumentation, winmgmt ), например, командами

net stop winmgmt /yes && net start winmgmt

Затем нужно разрешить входящие WMI-подключения на выбранный порт TCP:31000 в Windows Firewall, создав новое правило «WMIFixedPort» командой

netsh advfirewall firewall add rule name=»WMIFixedPort» dir=in action=allow protocol=TCP localport=31000 enable=yes profile=domain

Отмену изменений можно осуществить командой

с последующим перезапуском службы winmgmt. Затем созданное на Windows Firewall правило можно отключить или удалить.

2. Для работы с WMI должна быть запущена служба «Инструментарий управления Windows» (Windows Management Instrumentation, winmgmt ).

3. Нужно будет добавить сканирующую УЗ в группу локальных пользователей на сканируемых устройствах. При этом по умолчанию в группу локальных пользователей на доменных ПК включаются группы Domain Users, Authenticated Users, Interactive. Группа Authenticated Users (SID S-1-5-11) в свою очередь включает в себя всех доменных пользователей (User accounts) и все устройства (Computer accounts). Поэтому если на сканируемом устройстве членство группы локальных пользователей оставлено в состоянии по умолчанию, то никаких дополнительных действий не требуется. Однако, при защищенной настройке ОС Windows мы рекомендуем как минимум на впс» target=»_blank»>серверах по умолчанию удалять из группы локальных пользователей всех и добавлять группу администраторов впс» target=»_blank»>сервера для избегания проблем с отображением рабочего стола при включенном UAC.

В условиях домена и большого количества инвентаризируемых устройств следует, однако, автоматизировать процесс назначения прав доступа на WMI-объекты. Можно воспользоваться рекомендациями и выполнить операцию чтения настроек безопасности (Дескрипторов безопасности, Security Descriptor, SD) WMI-пространства «Root» с уже настроенного устройства, на котором WMI-права доступа для сканирующей УЗ были настроены вручную, с записью результата в текстовый файл:

wmic /namespace:\\root /output:»C:\folder\sd.txt» path __systemsecurity call getSD

Далее, из текстового файла нам потребуется массив SD, т.е. весь набор цифр, заключенных в фигурных скобках выражения

Данный набор надо скопировать в текстовый файл, удалить все пробелы, а затем вставить очищенный от пробелов массив данных в VBS-скрипт следующего содержания:

wmic /namespace:\\root\CIMV2\Security\MicrosoftVolumeEncryption /output:»C:\folder\sd.txt» path __systemsecurity call getSD

Для обеспечения удаленной работы через WMI следует настроить также права доступа к объектам DCOM, поскольку WMI-объекты являются их подмножеством. Проще всего добавить сканирующую УЗ в группу «Пользователи DCOM» (DCOM Users), но это даст некоторые избыточные полномочия на локальный запуск компонентов DCOM. Поэтому более правильно будет выполнить последовательность следующих действий:

Данная настройка отражается в ключе реестра по пути HKLM \ Software \ Policies \ Microsoft \ Windows NT \ DCOM, ключ MachineAccessRestriction, его значение соответствует предоставленным правам доступа, выраженным в SDDL-синтаксисе.

Вручную данная настройка делается через оснастку dcomcnfg, свойства «Мой компьютер», на вкладке «Безопасность COM» в разделе «Права доступа» нажать на кнопку «Изменить ограничения. » и предоставить сканирующей УЗ права «Удаленный доступ».

Вручную данная настройка делается через оснастку dcomcnfg, свойства «Мой компьютер», на вкладке «Безопасность COM» в разделе «Разрешения на запуск и активацию» нажать на кнопку «Изменить ограничения. » и предоставить сканирующей УЗ права «Удаленный запуск» и «Удаленная активация».

3) После применения настроек прав доступа на DCOM на сканируемом устройстве в случае возникновения ошибок будет целесообразным проверить настройки безопасности для DCOM-приложения «Windows Management and Instrumentation»: перейти в настройки управления DCOM (dcomcnfg), в ветке «Службы компонентов» открыть «Мой компьютер», далее открыть вкладку «Настройка DCOM» и открыть свойства приложения «Windows Management and Instrumentation». Далее на вкладке «Безопасность» проверить настройки пункта «Разрешения на запуск и активацию» (права «Удаленная активация» и «Удаленный запуск» для сканирующей УЗ), пункта «Разрешения на доступ» (право «Удаленный доступ» для сканирующей УЗ), пункта «Разрешение на изменение настроек» (право «Чтение» и детальные разрешения «Запрос значения», «Перечисление подразделов», «Уведомление», «Контроль чтения» для сканирующей УЗ).

6. Защита передаваемых через WMI данных.

Передаваемые в процессе инвентаризации по WMI данные могут быть конфиденциальными, а по умолчанию WMI-трафик должным образом не защищается, поэтому приведем настройку, обеспечивающую подпись и шифрование передаваемых WMI-данных между клиентом и впс» target=»_blank»>сервером.

Отметим, что есть две настройки WMI/DCOM, которые влияют на защищенность работы с данными протоколами: уровень олицетворения и уровень проверки подлинности.

Однако, для DCOM в целом по умолчанию установлены не самые строгие настройки уровня олицетворения, который установлен в значении «Определить» (Identify), что менее безопасно, чем рекомендуемый уровень «Олицетворение» (Impersonate). Поэтому можно изменить уровень олицетворения по умолчанию в настройках управления DCOM (dcomcnfg), в ветке «Службы компонентов» открыть свойства «Мой компьютер», далее открыть вкладку «Свойства по умолчанию» и в выпадающем списке «Уровень олицетворения по умолчанию» установить значение «Олицетворение».

2) Уровень проверки подлинности задается через настройку «Уровня проверки подлинности» (Authentication level), который определяет уровень защиты (аутентичность, целостность и конфиденциальность) данных, передающихся через WMI/DCOM. Уровень по умолчанию для WMI установлен в значении Connect («Подключиться»), что ниже наиболее безопасного уровня Packet Privacy («Секретности пакетов»). Вручную данную настройку можно поменять в настройках управления DCOM (dcomcnfg), в ветке «Службы компонентов» открыть «Мой компьютер», далее открыть вкладку «Настройка DCOM» и открыть свойства приложения «Windows Management and Instrumentation». Далее на вкладке «Общие» в настройке «Уровень проверки подлинности» в выпадающем списке нужно выбрать уровень «Секретности пакетов».

Далее в ветке реестра HKLM\SOFTWARE\Classes\AppID\ <Код приложения>нужно создать DWORD-параметр AuthenticationLevel и задать ему значение «6», что будет соответствовать уровню Packet Privacy («Секретности пакетов»), а затем распространить данное значение реестра на доменные устройства.

Аналогично настройкам уровня олицетворения, для DCOM в целом по умолчанию установлены не самые строгие настройки уровня проверки подлинности, который установлен в значении «Подключиться» (Connect), что менее безопасно, чем рекомендуемый уровень Packet Privacy («Секретности пакетов»). Поэтому можно изменить уровень проверки подлинности по умолчанию в настройках управления DCOM (dcomcnfg), в ветке «Службы компонентов» открыть свойства «Мой компьютер», далее открыть вкладку «Свойства по умолчанию» и в выпадающем списке «Уровень проверки подлинности по умолчанию» установить значение «Секретности пакетов».

7. После выполнения настроек WMI следует перезапустить службу «Инструментарий управления Windows» (Windows Management Instrumentation, winmgmt). После изменения настроек DCOM потребуется выполнить перезагрузку устройства.

2) Реализация

Произведенные настройки дают возможность выполнения WMI-запросов и запуска WMI-методов на сканируемых ПК, которые могут выполняться в «классической» утилите wmic (Windows Management Instrumentation Command) и через PowerShell-командлет Get-WmiObject. Оба варианта поддерживают обращение к группам удаленных устройств и вывод полученных данных в разных формах. Упомянем также, что инструмент wmic в последних версиях Windows отмечен как устаревший (deprecated), однако продолжает исправно работать.

Приведем примеры полезных WMI-команд с некоторыми пояснениями.

Получение имен сетевых адаптеров на удаленном ПК с именем pcname.domain.local через PowerShell-командлет Get-WmiObject будет выглядеть так:

Этот запрос соответствует короткой записи с помощью PowerShell-алиасов:

Данные запросы можно выполнить и без PowerShell, с помощью утилиты wmic. Так, команда

wmic /node:»pcname.domain.local» path Win32_NetworkAdapter get name

выполнит запрос WMI-класса Win32_NetworkAdapter и вернет список имен сетевых адаптеров.

wmic /node:»pcname.domain.local» nic get name

Просмотр всех свойств определенного WMI-класса можно осуществить дополнением команды параметром get * и, для удобства просмотра, форматированием с указателем переключателя /format с указанием формата представления, например:

wmic /node:»pcname.domain.local» os get * /format:value (команда выведет информацию об ОС удаленного устройства)

Для удобства анализа и сохранения инвентаризационной информации можно использовать иные форматы представления полученных по WMI данных, например:

wmic /node:»pcname.domain.local» /output:»c:\folder\file.html» computersystem list full /format:htable (вывод общих сведений об устройстве в html-документ)

wmic /node:»pcname.domain.local» /output:»c:\folder\file.csv» path Win32_OperatingSystem get * /format:csv (вывод сведений об ОС в csv-файл)

При запросе WMI-алиасов также можно использовать и команду list с разнообразными значениями, например

wmic /node:»pcname.domain.local» nic list brief (просмотр краткой информации по сетевым адаптерам)

wmic /node:»pcname.domain.local» nic list status (просмотр статуса адаптеров)

wmic /node:»pcname.domain.local» nic list full /every:5 (запрос и интерактивное обновление информации каждые 5 секунд)

Для уточнения интересующей инвентаризационной информации можно воспользоваться возможностями запросов в формате WQL (WMI Query Language), например, для выборки только физических сетевых адаптеров:

wmic /node:»pcname.domain.local» nic WHERE PhysicalAdapter=’true’ get * /format:value

что соответствует запросу

wmic /node:»pcname.domain.local» path Win32_NetworkAdapter WHERE PhysicalAdapter=’true’ get * /format:value

или через PowerShell

Отметим, что по умолчанию и в PowerShell, и в wmic используется WMI-пространство имен «Root\Cimv2». Если запрашиваемая информация находится в другом подпространстве, то это надо указать явно, не забывая при этом, что права доступа на такое подпространство WMI могут и не наследоваться от корневого. Например, для запроса сведений о состоянии BitLocker-шифрования дисков устройства можно воспользоваться следующими командами, в которых указано запрашиваемое WMI-пространство имен:

wmic /node:»pcname.domain.local» /namespace:»\\Root\CIMV2\Security\MicrosoftVolumeEncryption» path Win32_EncryptableVolume get * /format:list

Для вывода данных о BIOS и модели удаленного устройства можно использовать команды:

wmic /node:»pcname.domain.local» /namespace:»\\Root\wmi» path MS_SystemInformation get * /format:value

Для получения данных об установленном антивирусном средстве нужно опросить пространства имен Root\SecurityCenter (для версий ОС Windows XP/2003 и ниже) или Root\SecurityCenter2 (для версий ОС Windows Vista/2008 и выше):

wmic /namespace:»\\Root\SecurityCenter2″ path AntivirusProduct get * /format:value

Отметим, что утилита wmic также поддерживает передачу в качестве параметра списка устройств в текстовом виде, а также указание логина и пароля в явном виде:

wmic /node:@pclist.txt /user:domain.local\Scan /password:P@$$w0rd CommandName

Рассмотрим далее удаленное выполнение WMI-методов, которое требует установленного разрешения «Выполнение методов» (Execute method) на WMI-пространство «Root». Например, запрос данных из реестра вызовом метода GetStringValue класса StdRegProv можно выполнить несколькими способами.

Выполним запрос имени УЗ последнего залогиненного пользователя из реестра через wmic:

wmic /node:»pcname.domain.local» /NameSpace:\\root\default Class StdRegProv Call GetStringValue sSubKeyName=»SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Authentication\\LogonUI» sValueName=»LastLoggedOnSAMUser» | findstr «sValue»

Или через PowerShell, с запросом дополнительных данных о залогиненной УЗ:

Примеры запуска удаленных процессов через WMI:

wmic /node:»pcname.domain.local» path Win32_Process Call Create «cmd.exe /c C:\folder\batch.bat» (запуск преднастроенного bat-файла на удаленном ПК)

Таким образом, мы сможем получать данные о путях к образам выполняемых удаленно процессов:

wmic /node:»pcname.domain.local» path Win32_Process get ExecutablePath

Совместив привилегии SeRestorePrivilege и SeDebugPrivilege, а также убедившись, что используемой УЗ предоставлены WMI-права Enable account, Remote enable и Execute method, мы сможем получать списки хэшей исполняемых удаленно процессов, например, для реагирования на киберинцидент:

Затем несложно будет автоматизировать отправку полученных значений хэш-сумм в системы анализа индикаторов компрометации, например, на VirusTotal через публичный API с использованием конструкций вида

3) Мониторинг удаленного доступа к WMI-объектам и запуска процессов

Далее нужно настроить SACL (разрешения аудита) на те WMI-объекты, доступ к которым следует контролировать.

Также следует учесть, что WMI часто используют злоумышленники, т.к. это достаточно мощная утилита, встроенная в ОС Windows, начиная с самых ранних версий. Прочитать больше про эксплуатацию WMI можно по ссылкам:

3. WMI-запросы через WinRM

По умолчанию для шифрования WSMan-трафика в пределах одного Windows-домена используется Керберос-шифрование SOAP-данных, передаваемых через WinRM (режим HTTP-Kerberos-session-encrypted), при этом используется порт TCP:5985 (до Windows 7/2008 использовался TCP:80), а HTTP-заголовки и соответствующие метаданные передаются в открытом виде. Другой опцией является использование HTTPS с установкой SSL-сертификатов на взаимодействующих устройствах, которые могут не принадлежать одному домену, при этом используется порт TCP:5986 (в старых версиях Windows использовался TCP:443). При дальнейшем изложении будем считать, что мы работаем в одном домене и используем настройку по умолчанию.

netsh advfirewall firewall add rule name=»WinRM-HTTP» dir=in action=allow protocol=TCP localport=5985 remoteip=X.X.X.X enable=yes profile=domain

winrm configsddl http://schemas.dmtf.org/wbem/wscim/1/cim-schema

В открывшемся окне нужно предоставить право «Чтение» / Read (Get,Enumerate,Subscribe) для запроса данных через командлет Get-CimInstance и право «Выполнение» / Execute (Invoke) для выполнения методов через командлет Invoke-CimMethod.

Кроме этого, в случае если планируется только запрашивать WMI-данные через Get-CimInstance, то на WMI-пространстве на удаленном устройстве будет достаточно задать для сканирующей УЗ только разрешения «Включить учетную запись» (Enable account) и «Включить удаленно» (Remote enable). Если же планируется выполнять удаленно методы через Invoke-CimMethod, то на WMI-пространстве на удаленном устройстве потребуется задать еще и разрешение «Выполнение методов» (Execute method). Также следует обеспечить сетевую доступность сканируемого устройства по TCP:5985, а для удаленного запуска процессов сканирующей УЗ потребуется привилегия SeRestorePrivilege.

Настройки CIM-ресурса хранятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WSMAN\Plugin\WMI Provider в параметре ConfigXML, который содержит строковое значение в формате XML, включая настроенные права доступа на CIM-ресурс (в SDDL-синтаксисе). Следует иметь ввиду, что значение параметра ConfigXML также содержит свойство Architecture, указывающее на разрядность целевой ОС. Централизованно применить сделанную настройку можно, распространив данный ключ реестра в домене через GPO. Более подробно про гранулированное предоставление прав удаленного доступа через WinRM можно почитать по ссылкам:

Запрос из CIM данных об установленных на удаленном ПК сетевых адаптерах:

Получение списка хэшей исполняемых удаленно процессов, при наличии привилегий SeRestorePrivilege и SeDebugPrivilege:

4. Предоставление дополнительных прав доступа

4.1. Предоставление полномочий на просмотр установленных обновлений ОС

wmic /node:»pcname.domain.local» qfe list full /format:table

4.2. Предоставление удаленного доступа на просмотр состояния служб Windows

По умолчанию, удаленный просмотр списка запущенных на удаленном устройстве служб доступен только членам группы локальных администраторов, и это ограничение устанавливается системным диспетчером управления службами SCM (Service Control Manager), который отвечает в том числе за предоставление информации о состоянии запущенных на устройстве служб Windows. Для предоставления доступа сканирующей УЗ следует выполнить несколько описанных ниже действий.

Сначала требуется узнать SID сканирующей УЗ, например, командой

wmic useraccount where (name=»Scan» and domain=»domain.local») get sid

Далее потребуется узнать текущие разрешения SCM, выполнив на тестовом сканируемом ПК команду из-под админа:

sc sdshow scmanager

Результатом выполнения команды будет строка в SDDL-синтаксисе, которая описывает права доступа к SCM для различных пользователей и групп, например, такая:

Далее потребуется в текстовом редакторе создать строку вида:

Далее в текстовом редакторе надо будет создать новую SDDL-строку, которая включит созданное выражение, добавив его в блоке DACL («D:») перед блоком SACL («S:»):

Далее даем команду для применения созданных прав доступа, выполнив из-под админа:

sc sdset scmanager D:(A;;CC;;;AU)(A;;CCLCRPRC;;;IU)(A;;CCLCRPRC;;;SU)(A;;CCLCRPWPRC;;;SY)(A;;KA;;;BA)(A;;CC;;;AC)(A;;CCLCRPRC;;;[SID])S:(AU;FA;KA;;;WD)(AU;OIIOFA;GA;;;WD)

Удаленно просмотреть список и состояние служб можно командами:

wmic /node:»pcname.domain.local» path Win32_Service get /format:list

5. Удаленные оболочки с минимальными правами доступа

У администраторов может возникнуть потребность в получении оперативной информации о состоянии ИТ-актива, например, списка запущенных процессов или активных сетевых соединений. Для решения таких задач на ОС, начиная с Windows 7/2008, можно применять утилиты удаленного управления PowerShell Remoting и Windows Remote Shell. Оба варианта используют механизм WinRM (протокол WSMan) и оба предоставляют возможность работы с удаленными устройствами в интерактивном режиме. Обе настройки требуют сетевой доступности сканируемого устройства по TCP:5985, наличие запущенной «Службы удаленного управления Windows» (Windows Remote Management (WS-Management), WinRM) и разрешение на удаленное управление через PSRemoting/WinRM, настроенное командами либо Enable-PSRemoting (для PowerShell Remoting), либо winrm qc (для Windows Remote Shell), либо через политику «Разрешить удаленное администрирование впс» target=»_blank»>сервера средствами WinRM».

5.1. PowerShell Remoting

Для настройки оболочки PowerShell Remoting можно включить сканирующую УЗ в группу «Пользователи удаленного управления» (Remote Management Users). Однако, есть и другой способ: на удаленном устройстве надо будет выполнить

В открывшемся окне для сканирующей УЗ следует предоставить права «Чтение» / Read (Get,Enumerate,Subscribe) и «Выполнение» / Execute (Invoke).

Данные настройки хранятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WSMAN\Plugin\Microsoft.PowerShell в параметре ConfigXML, который содержит строковое значение в формате XML, включая настроенные права доступа в SDDL-синтаксисе. Следует иметь ввиду, что значение параметра ConfigXML также содержит свойство Architecture, указывающее на разрядность целевой ОС.

После этого для запуска оболочки PowerShell Remoting можно выполнить

и далее выполнять команды PowerShell и cmd на удаленном устройстве.

Кроме того, можно выполнять команды вида

5.2. Windows Remote Shell

Для настройки оболочки Windows Remote Shell на удаленном устройстве надо будет выполнить

winrm configSDDL default

В открывшемся окне для сканирующей УЗ следует предоставить права «Чтение» / Read (Get,Enumerate,Subscribe) и «Выполнение» / Execute (Invoke).

Данные настройки хранятся в ветке реестра KLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WSMAN\Service в строковом параметре rootSDDL, который содержит настроенные права доступа в SDDL-синтаксисе.

После этого для запуска оболочки Windows Remote Shell можно выполнить

и далее выполнять команды Windows cmd на удаленном устройстве.

Кроме того, можно выполнять команды вида

Для мониторинга выполненных команд на удаленном устройстве потребуется включить политики «Аудит создания процессов» и «Включать командную строку в события создания процессов», и в журнале «Безопасность» (Security) на удаленном устройстве будут создаваться события EventID=4688 и с именем процесса-создателя «C:\Windows\System32\winrshost.exe«.

Заключение

В данной статье мы продемонстрировали некоторые возможности по проведению ИТ-инвентаризации штатными средствами ОС Windows, используя минимальные привилегии в удаленной системе. Настройка таких гранулированных полномочий может быть небыстрой, однако эти затраты окупятся более высоким уровнем защищенности конечных систем. Кроме того, получение и обработку данных ИТ-инвентаризации логично будет автоматизировать, также как и весь процесс управления ИТ-активами. Для автоматизации процесса можно воспользоваться, к примеру, инструментарием PowerShell, а можно использовать коммерческие продукты. Например, модуль «Управление активами» нашего продукта Security Vision работает в безагентном режиме с использованием конструктора коннекторов и встроенного модуля сканирования, сочетающего неаутентифицированный и аутентифицированный сбор информации об активах, и позволяет не только получить инвентаризационную информацию, но и выполнить некоторые операции администрирования на устройствах, построить и проанализировать графы связей активов, визуализировать полученную информацию на географической карте и дашбордах, а также предоставить агрегированную информацию в наглядном табличном виде с учетом ролевой модели доступа пользователей к данным активов. Механизм инвентаризации и удаленного администрирования Security Vision поддерживает функции безопасности удалённого выполнения команд акутальных версий ОС MS Windows. Это позволяет обезопасить инфраструктуру от массового заражения даже при компрометации сканирующей учетной записи. Для сервисов инвентаризации доступно разделение по многоуровневой модели домена (Рабочие станции – Сервера – Контроллеры домена), а ротацию паролей теперь можно передать механизму gMSA (Group Managed Service Account).