при использовании корпоративных сетей организации самовольно создавать информационные ресурсы можно

Как защитить корпоративные данные при удаленной работе

Все компании, бизнес-процессы которых позволяли перейти на удаленную работу, сделали это, хотя еще недавно такая форма работы считалась рискованной и нежелательной. Обеспечивают новый формат взаимодействия в первую очередь IT-специалисты и службы безопасности.

С каждым днем все очевиднее, что даже после отмены режима самоизоляции значительная доля офисных работников продолжит частично трудиться из дома. А многие компании задумаются об оптимизации расходов на аренду и пересмотрят графики присутствия своих сотрудников в офисах.

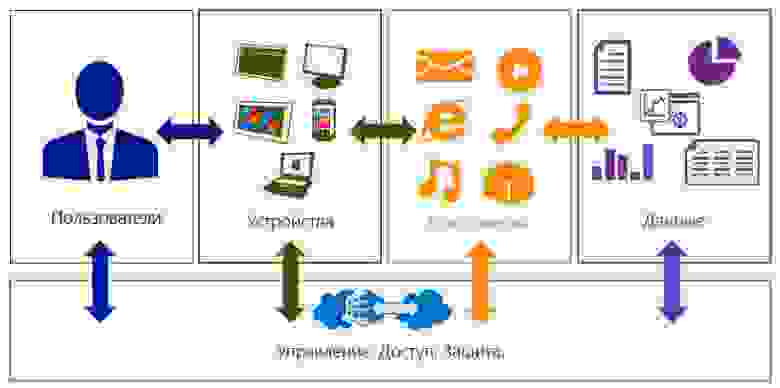

Поэтому вопросы безопасности удаленной работы не станут менее актуальными. При удаленной работе на первый план выходит безопасность конечных устройств, а прежняя концепция периметра, который нужно защищать, устарела. Именно с этой точки зрения следует оценивать способы обеспечения информационной безопасности сейчас. Однако подходы и инструменты, внедренные в кризисном цейтноте, придется пересмотреть. Вот основные слабые места, на которые нужно обратить внимание в первую очередь.

Четыре вида фишинговых атак, появившиеся во время пандемии

1. Отсутствие контроля личных устройств сотрудников, обрабатывающих корпоративную информацию. Во многих компаниях применяются стационарные компьютеры, а быстрая закупка, настройка и выдача ноутбуков всем сотрудникам оказалась непосильным делом даже для крупного бизнеса. Поэтому компании были вынуждены выбрать концепцию BYOD (bring your own device), когда сотрудники используют для работы из дома собственные компьютеры и гаджеты, на которых установлен неизвестный набор программ и средств защиты. То есть обрабатываемые данные уязвимы. Для их защиты рекомендуется применять единые системы контроля смартфонов, планшетов и других пользовательских устройств (unified endpoint management, UEM), которые позволяют охватить корпоративными правилами безопасности гаджеты сотрудников. Или же можно выбрать технологию виртуальных рабочих мест (virtual desktop infrastructure, VDI), когда настольная рабочая машина находится на удаленном впс» target=»_blank»>сервере, а сотрудник пользуется ею с любого гаджета. Эти пакеты программ недешевы, однако инвестиции окажутся оправданными, если компания собирается сохранить практику удаленной работы в будущем. К тому же покупка и настройка корпоративных ноутбуков обойдется компаниям еще дороже.

Что можно сделать сейчас? Рекомендую подключать личные устройства сотрудников с помощью VPN (зашифрованного сетевого соединения между узлами) к их рабочим компьютерам. По сути, пользователь будет работать на своем рабочем компьютере, а его личный гаджет послужит терминалом «клавиатура – монитор» для доступа к нему. Но при любом способе удаленной работы рекомендуется обеспечить пользователю доступ к абсолютному минимуму сервисов, необходимых для работы.

2. Быстрый переход в облака. Переход на сторонние облачные решения может создать проблемы. Такие облака от сторонних провайдеров удобны из-за относительной простоты внедрения, отсутствия необходимости закупать дополнительное оборудование, поддержки поставщика, а также упрощения типовых рабочих процессов. Но, хотя крупные поставщики облачных сервисов принимают меры безопасности, их может оказаться недостаточно.

Поэтому компаниям следует еще раз проверить сформировавшуюся в авральном режиме облачную инфраструктуру. Нужно также обратить внимание на соответствие облачных платформ требованиям закона. Если хранилища находятся не в России, это может привести к нарушению вашей компанией требований закона о защите персональных данных и других законов.

Личные устройства при работе с корпоративными данными: BYOD или принеси свой собственный девайс

Одним из направлений развития современных IT является концепция BYOD (Bring Your Own Device, или дословно «Принеси свое собственное устройство»). Арсенал современного пользователя состоит из нескольких устройств: ноутбука, планшета, телефона; каждый из которых имеет свои особенности и может функционировать на базе разных операционных систем. При этом остается важным вопрос использования личных устройств пользователей для работы с корпоративными данными. Если ноутбуки, да и планшеты на Windows 8 Pro подключить к домену можно без каких-либо проблем, то со всем остальными версиями операционных систем дела обстоят не столь хорошо. Но доступ к корпоративным ресурсам пользователю тем не менее предоставить необходимо. Этим начинаются муки выбора между удобством пользователей и безопасностью внутренней информации. Часто попытки найти решение заходят в тупик. Однако, с выходом Windows Server 2012 R2 и Windows 8.1 появились различные инструменты, которые помогут в решении этой вечной проблемы и в реализации концепции BYOD. Обзор новой функциональности я и хочу представить вам в рамках этой статьи.

К инструментам, позволяющим подключаться к рабочим файлам извне, а также помогающим реализовать концепцию BYOD в организации, можно отнести рабочие папки (Work Folders), подключение к рабочему месту (Workplace Join), Windows Intune (инструмент управления устройствами) и Web Application Proxy (как механизм публикации ресурсов и приложений). Далее я расскажу вам о принципах работы каждого из этих инструментов и тех возможностях, которые они предоставляют.

Рабочие папки (Work Folders)

Рабочие папки (Work Folders) предоставляют возможность синхронизировать рабочие файлы на различных – личных и рабочих – устройствах. Рабочие папки (Work Folders) сконфигурированы на впс» target=»_blank»>сервере в организации, постоянно хранятся на нем и могут быть синхронизированы на различные устройства – как личные устройства пользователя, так и на компьютеры, подключенный к доменной сети организации.

При использовании рабочих папок (Work Folders) пользователь получает доступ к рабочим документам, даже если он не подключен к сети (особенно удобно в командировках и прочих деловых поездках, когда доступ к Интернету может быть ограничен). Файлы, сохраненные в рабочую папку, синхронизируются на впс» target=»_blank»>сервер организации и оттуда в другие рабочие папки этого пользователя на другом устройстве. Файлы хранятся и передаются в зашифрованном виде.

Рабочие папки не могут быть использованы для совместной работы нескольких пользователей над одним файлом. Версионность в рабочих папках не поддерживается, поэтому в случае одновременного исправления одного и того же файла на различных устройствах, будут сохранены все версии по-отдельности. Пользователю в этой ситуации, придется вручную просматривать изменения и формировать единую версию документа.

Пользователь может получить доступ к рабочим папкам (Work Folders), воспользовавшись Панелью управления и выбрав пункт «Рабочие папки» в категории «Система и безопасность».

Я не буду дольше останавливаться на теме рабочих папок, так как я уже писала о том, что это такое и как их настроить. Поэтому более подробную информацию вы можете посмотреть здесь.

Web Application Proxy

Web Application Proxy появилась с выходом Windows Server 2012 R2 и предоставляет различные возможности для того, чтобы пользователи могли с любого устройства подключаться к приложениям, размещенным в вашей корпоративной сети.

IT-отдел организации может опубликовать корпоративные приложения и с помощью Web Application Proxy предоставить конечным пользователям возможность подключиться и работать с этими приложениями с их собственных устройств. Таким образом, пользователь при работе с внутренними приложениями не ограничен компьютером, который выдан ему на работе и включен в домен. Теперь пользователь может использовать свой домашний компьютер, планшет или смартфон.

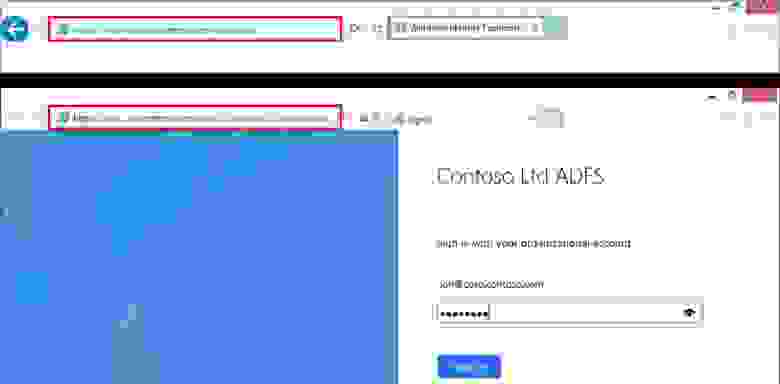

Web Application Proxy всегда должна быть развернута на вашем впс» target=»_blank»>сервере совместно с Active Directory Federation Services (AD FS, службы федерации Active Directory). При попытке доступа к корпоративному приложению извне, запрос будет поступать на Web Application Proxy, который, в свою очередь, переадресует его на ADFS впс» target=»_blank»>сервер. После этого, пользователю будет предложено пройти процесс аутентификации. Скриншот ниже демонстрирует этот процесс. Обратите внимание, что пользователь обращается к приложению по определенному адресу, однако в процессе получения доступа, он переадресован на ADFS впс» target=»_blank»>сервер для того, чтобы аутентифицироваться.

Совместное развертывание ADFS и Web Application Proxy позволит вам использовать различные особенности AD FS, например, возможность единого входа (Single Sign-On). Использование возможности единого входа позволяет пользователю ввести свои учетные данные только один раз, а при следующих попытках подключения вводить логин и пароль пользователю не будет нужно. Важно понимать, что предоставление доступа к внутренним приложениям с неизвестных устройств является источником большого риска. Совместное использование Web Application Proxy и AD FS для аутентификации и авторизации гарантируют, что только пользователи с устройствами, которые также аутентифицированы и авторизованы могут получить доступ к корпоративным ресурсам.

Workplace Join

Workplace Join, по большому счету, является компромиссом между полным контролем над устройством, которое включено в домен, и подключением к корпоративным ресурсам с абсолютно неизвестного устройства. После того, как устройство зарегистрировано в корпоративной сети через Workplace Join, администраторы могу управлять доступом этих устройств к различным корпоративным приложениям.

Когда личное устройство пользователя зарегистрировано с помощью Workplace Join, оно становится известным сети, может использоваться для предоставления доступа к корпоративным приложениям. В тоже время, этот девайс остается личным устройством пользователя и не регулируется групповыми политиками, применяемыми организацией. Кстати, Workplace Join единственное решение для устройств, которые в принципе нельзя включить в домен (например, устройства под управлением iOS).

Устройство, зарегистрированное с помощью Workplace Join используется в качестве второго фактора аутентификации и разрешает единый вход к корпоративным ресурсам. Говоря точнее, при регистрации на устройство загружается сертификат, который и будет использоваться в качестве дополнительного фактора аутентификации.

Если устройство не зарегистрировано, то пользователь при каждом новом открытии браузера должен вводить логин и пароль для доступа к корпоративному приложению. Если на устройстве выполнен Workplace Join, то вход достаточно выполнить лишь однажды, во всех последующих случаях пользователь будет получать доступ к корпоративным ресурсам автоматически. В то же время, системный администратор может контролировать зарегистрированные устройства, и в случае сообщения об утери устройства от пользователя может запретить данному устройству подключение к корпоративным приложениям, тем самым обезопасив сеть.

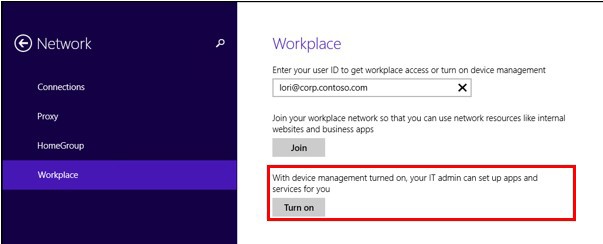

Для сотрудника организации настройка Workplace Join максимально проста. Если Workplace Join настроена в сети (тема настройки Workplace Join заслуживает отдельной статьи, которая появится в ближайшее время), то пользователю достаточно зайти в настройки (PC Settings), выбрать пункт Network и пункт Workplace Join. Пользователю нужно ввести свой рабочий email и нажать Join.

Windows Intune

Windows Intune представляет собой облачный сервис, который может помочь организации в управлении и защите устройств пользователей. Так как, Intune – это облачный сервис, то доступ к его панели управления администратор может получить с практически любого браузера.

Windows Intune может использоваться как отдельный инструмент для управления стационарными компьютерами и мобильным устройствами из облака, так и быть интегрированным с System Center 2012 R2 Configuration Manager для настройки политик управления устройствами на любой операционной системе (Windows, Mac, Unix или Linux).

Что же получает администратор, после того, как начинает использовать Windows Intune? Администраторы могут применять различные политики к устройствам пользователей: задавать параметры паролей и настройки шифрования, управлять настройками системы, определять, какие приложения и игры могут быть использованы на устройстве, а какие нет; управлять доступом к информации, и другое. В качестве инструмента для осуществления всех этих действий, администратор может пользоваться двумя инструментами: порталом аккаунтов (Account Portal) и консолью администратора (Administrator Console).

В свою очередь, пользователь может установить на свое устройство приложение Company Portal, которое доступно бесплатно для четырех основных платформ: Windows, Windows Phone 8.1, iOS, Android.

С помощью Company Portal, пользователь может установить на свое устройство разрешенные администратором приложения, нужные ему для работы. Для установки приложений через Company Portal не требуется подключения к корпоративной сети. Кроме того, с помощью этого приложения вы можете подключить или отключить устройство от Windows Intune.

Используя Windows Intune, вы можете предоставить пользователям вашей корпоративной сети возможность получить доступ к корпоративным данным и приложениям с любого устройства, не ограничивая их компьютерами, включенными в домен. С помощью Windows Intune на управляемых компьютерах можно установить различный софт, необходимый сотруднику для работы. Но что более важно, Windows Intune позволяет отключить устройство от доступа к корпоративной информации, если оно было утеряно или украдено. Таким образом, Windows Intune решает не только проблему управления личными устройствами пользователей, но и повышает уровень безопасности сети. Я уже упоминала, что Intune может быть интегрирован с System Center Configuration Manager для настройки политик управления устройствами. С помощью SCCM можно обозначить устройство как личное, или как корпоративное; управлять профилями VPN, управлять и раздавать сертификаты, настраивать параметры Wi-Fi соединения, управлять настройками email аккаунтов, и др.

Для того, чтобы включить функцию управления устройствами пользователю необходимо зайти в настройки (PC Settings), выбрать пункт Network и пункт Workplace. Пользователю нужно ввести свой рабочий email и нажать не Join (его нужно использовать, если хотите настроить функцию Workplace Join), a Turn On.

Развитие концепции BYOD набирает обороты. И сейчас уже нельзя слепо заставлять пользователей использовать только выданные корпоративные устройства для работы. Новые возможности Windows Server 2012 R2 позволяют упростить реализацию концепции BYOD в организации. В этой статье мы кратко рассмотрели каждую из новых возможностей и более подробно остановимся на каждой в следующих статьях. Также, для желающих, более подробно ознакомиться с перечисленными в статье возможностями Windows Server 2012 R2 я рекомендую посмотреть курс «Все о Windows Server 2012 R2» на портале MVA (Microsoft Virtual Academy). В курс включены демонстрации, так что вы сможете посмотреть, как работают эти функции.

Надеюсь, информация оказалась полезной! Спасибо за внимание!

Положение об использовании информационных ресурсов

от «__» _____ 20__ г. № _____

ПОЛОЖЕНИЕ ОБ ИСПОЛЬЗОВАНИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ

Закрытого акционерного общества «Рога и копыта»

Оглавление

1. Общие положения. 3

2. Термины и определения. 3

3. Обязанности и права пользователей. 4

4. Регистрация пользователей и оборудования. 6

5. Обязанности и права системного администратора. 6

7. Ответственность. 7

8. Управление и ведение документа. 9

1.1. Положение об использовании информационных ресурсов (далее — Положение) упорядочивает использование информационных ресурсов сети ЗАО «Рога и Копыта» (далее — Компания) с целью повышения эффективности выполнения производственных планов и осуществления другой деятельности предусмотренной производственной необходимостью, а также с целью предотвращения ненадлежащего использования информационных ресурсов, аппаратного и программного обеспечения Компании.

1.2. Действие настоящего Положения распространяется на пользователей любого компьютерного оборудования (компьютеры, компьютерная периферия, коммуникационное оборудование) подключаемое к локальной сети подразделения, а также на пользователей осуществляющих удаленный доступ к оборудованию локальной сети Компании из других локальных сетей и сети-интернет.

1.3. В Положении определены права и обязанности как пользователей компьютерного оборудования, так и системных администраторов.

1.4. Несоблюдение Положения работниками может служить основанием для применения дисциплинарного взыскания.

2. ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

2.1. Локальные сети (ЛС) — это сети, состоящие из близко расположенных компьютеров, чаще всего находящихся в одной комнате, в одном здании или в близко расположенных зданиях. Локальные компьютерные сети, охватывающие некое предприятие и объединяющие разнородные вычислительные ресурсы в единой среде, называют корпоративными.

2.2. Сервер — аппаратно-программный комплекс, исполняющий функции хранения и обработки запросов пользователей, не предназначенный для локального доступа пользователей (выделенный впс» target=»_blank»>сервер, маршрутизатор и другие специализированные устройства) ввиду высоких требований по обеспечению надежности, степени готовности и мер безопасности информационной системы предприятия.

2.3. Рабочая станция — персональный компьютер (терминал), предназначенный для доступа пользователей к ресурсам Автоматизированной системы предприятия, приема передачи и обработки информации.

2.5. Автоматизированная система (АС) — совокупность программных и аппаратных средств, предназначенных для хранения, передачи и обработки данных и информации и производства вычислений.

2.6. Системный администратор — должностное лицо, в обязанности которого входит обслуживание всего аппаратно-программного комплекса компании, управление доступом к сетевым ресурсам, а также поддержание требуемого уровня отказоустойчивости и безопасности данных, их резервное копирование и восстановление.

2.7. Пользователь — работник Компании, имеющий доступ к информационной системе компании для выполнения должностных обязанностей.

2.8. Учетная запись — информация о сетевом пользователе: имя пользователя, его пароль, права доступа к ресурсам и привилегии при работе в системе. Учетная запись может содержать дополнительную информацию (адрес электронной почты, телефон и т.п.).

2.9. Пароль — секретная строка символов (букв, цифр, специальных символов), предъявляемая пользователем компьютерной системе для получения доступа к данным и программам. Пароль является средством защиты данных от несанкционированного доступа.

2.10. Изменение полномочий — процесс создания удаления, внесения изменений в учетные записи пользователей АС, создание, удаление изменение наименований почтовых ящиков и адресов электронной почты, создание, удаление изменение групп безопасности и групп почтовой рассылки, а так же другие изменения, приводящие к расширению (сокращению) объема информации либо ресурсов доступных пользователю АС.

2.11 Инцидент – событие, произошедшее в результате компьютерного сбоя или человеческого фактора, приведшее к частичной или полной нерабоспосбности АРМ или АС.

3. ОБЯЗАННОСТИ И ПРАВА ПОЛЬЗОВАТЕЛЕЙ.

3.1. Пользователи обязаны:

— протирать оборудование АРМ от пыли не реже одного раза в две недели с соблюдением требований ТБ;

3.2. Пользователям запрещается:

3.3. Пользователи имеют право:

4. РЕГИСТРАЦИЯ ПОЛЬЗОВАТЕЛЕЙ И ОБОРУДОВАНИЯ.

4.1. Регистрация нового оборудования подключаемого к сети Компании производится у системного администратора. Оборудование персонального пользования закрепляется за работником, берущим на себя ответственность за его эксплуатацию. Ответственное лицо обязано сообщать системному администратору, ведущему учет, о перемещении оборудования в иное помещение, об изменении комплектации, о сдаче в ремонт, о передаче ответственности за оборудование другому лицу.

4.2. Передача оборудования осуществляется только в случае двустороннего подписания акта о материальной ответственности между передающей и принимающей стороной.

4.3. Регистрация пользователей производится системным администратором, ответственными за предоставление доступа к конкретному оборудованию.

5. ОБЯЗАННОСТИ И ПРАВА СИСТЕМНОГО АДМИНИСТРАТОРА

5.1. Системный администратор обязан:

5.2. Системный администратор имеет право:

6. ОБЩИЕ ПРАВИЛА РАБОТЫ НА АРМ

6.1.При доступе к службам и ресурсам AC пользователь обязан, ввести свое имя и пароль (за исключением общедоступных ресурсов).

6.2.Требования к паролям пользователей и порядок работы с ними

6.2.1Пароли должны генерироваться специальными программными средствами либо выбираться самостоятельно пользователями, а при необходимости администраторами, с учетом следующих требований:

6.2.2 Пароль не должен состоять из:

При вводе пароля пользователю необходимо исключить возможность его подсматривания посторонними лицами (человек за спиной, наблюдение человеком за движением пальцев в прямой видимости или в отраженном свете) и техническими средствами (стационарными и встроенными в мобильные телефоны видеокамерам и т.п.).

6.4. Хранение пароля

Плановая смена паролей должна проводиться, не реже одного раза в 180 дней.

Для АС, позволяющих настраивать политику парольной защиты и доступа пользователей, используются следующие принципы смены паролей:

Для АС, в которых отсутствует возможность настройки политики парольной защиты и доступа пользователей, смена паролей осуществляется администратором путем генерации нового пароля Пользователя. Передача созданного пароля Пользователю осуществляется способом, исключающим его компрометацию.

6.6 Действия в случае утери или компрометации пароля.

В случае утери или компрометации пароля Пользователь обязан незамедлительно предпринять меры по смене пароля: сменить его самостоятельно, либо оформить заявку на смену пароля в адрес системного администратора (работника службы IT).

Устная заявка Пользователя на смену пароля не является основанием для проведения таких изменений.

6.7. Подключение АРМ пользователей к службам и ресурсам АС, настройка прав доступа.

6.8. Работа с инцидентами в АС компании.

— Осуществляется на основании Инструкции о порядке подключения пользователей к ресурсам локальной сети и устранению инцидентов в ЗАО «Рога и Копыта».

7.1. Настоящее Положение утверждается руководством Компании и доводится до сотрудников через руководителей подразделений и системных администраторов. В случае конфликта, легальные пользователи обязаны выполнить текущее требование указанных лиц, а затем обратиться к руководству для разрешения конфликта.

7.2. Пользователь несет ответственность за сохранение в секрете своих паролей для входа в сетевую среду компьютерных ресурсов компании. Пользователям запрещается действием или бездействием способствовать разглашению своего пароля.

7.3. Компания не несет ответственности за противоправные или неэтичные действия своего работника (работников) в сфере компьютерных или телекоммуникационных технологий, если таковые действия совершены во внеслужебное время и с территории и посредством оборудования, не находящихся под юрисдикцией компании. В данной ситуации ссылки такого лица (лиц) на принадлежность к Компании не могут служить основанием для судебного преследования Компании за действия своего работника (работников).

7.4. ЗАО «Рога и Копыта» также не несет ответственности за самостоятельную установку пользователем программного обеспечения, не входящего в утвержденный «Перечень корпоративного программного обеспечения (ПО)», а также за ненадлежащую и некачественную работу данного ПО.

7.5. Устранение всех возможных неполадок и сбоев в работе компьютерных ресурсов компании, возникших по причине самостоятельной установки работником ПО, не входящего в «Корпоративный перечень программного обеспечения (ПО)», или в результате нерационального использования техники осуществляется за счет собственных средств пользователя.

7.6. Компания оставляет за собой право на судебное преследование работника (работников) за противоправные или неэтичные действия в сфере компьютерных или телекоммуникационных технологий, если таковые действия совершены на территории Компании или посредством ее компьютерных ресурсов.

8. УПРАВЛЕНИЕ И ВЕДЕНИЕ ДОКУМЕНТА

8.1. Экземпляр утвержденного Положения с приказом директора Компании о его введении (комплект) хранится у работника Компании, на которого возложены обязанности по кадровому делопроизводству.

8.2. Работник Компании, на которого возложены обязанности по кадровому делопроизводству, знакомит работников, непосредственно имеющих доступ к программному и аппаратному обеспечению Компании, с Положением, изменениями и дополнениями, внесёнными в него.

8.3. При необходимости корректировки Положения директор компании готовит указание об изменении и дополнении в него.

8.4. Менеджер по персоналу готовит проект Положения, которое утверждается и вводится в действие приказом директора компании.

8.5. Утвержденный экземпляр Положения регистрируется офис-менеджером.

9.1 Инструкция о порядке подключения пользователей к ресурсам сети и устранению инцидентов в ЗАО «Рога и копыта»

9.2. Список разрешенного пользовательского программного обеспечения в ЗАО «Рога и копыта»

9.3. Инструкция по работе с ресурсами сети Интернет

9.4. Инструкция по работе с корпоративной почтой

9.5. Инструкция по использованию виртуальной частной сети