Установка сертификатов wifi android для чего

Как установить веб-сертификат на Android-устройство?

Чтобы получить доступ к WIFI в университете, мне нужно войти в систему с моими учетными данными пользователя /пароля.

Сертификат их веб-сайта (локальная домашняя страница, запрашивающая учетные данные) не распознается как доверенный сертификат, поэтому мы устанавливаем его отдельно на наших компьютерах.

Это то, что указано на их веб-сайте

> Необходимость установки официальных сертификатов CyberTrust, подтвержденных CRU (http://www.cru.fr/wiki/scs/)

Сертификаты содержат информацию сертифицирован для генерации ключей шифрования для обмена данными, называемых «чувствительными» как пароль пользователя.

Подключившись к CanalIP-UPMC, для Например, пользователь должен проверить идентификация впс» target=»_blank»>сервера, принимающего сертификат появляется на экране в «всплывающее окно». На самом деле пользователь не может проверить сертификат зная, потому что простая визуальная проверка лицензии невозможно.

Поэтому сертификаты Центр сертификации (CRU-Cybertrust Educationnal-ca.ca Cybertrust and-global-root-ca.ca ) должен быть установлен до браузера за действительность сертификата впс» target=»_blank»>сервер можно контролировать автоматически.

В Internet Explorer нажмите ссылку ниже.

В Firefox, нажмите на ссылку ниже.

В Safari нажмите ссылку ниже.

Если эта процедура не соблюдается, реальный риск понесенные пользователем: личный пароль LDAP-каталога UPMC. вредоносный впс» target=»_blank»>сервер может на самом деле попробовать легко атаковать тип » человек-в-середине » позиционируя как законный впс» target=»_blank»>сервер в UPMC.

Это их веб-сайт: http://www.canalip.upmc.fr/doc /Default.htm (на французском, Google-перевести его:))

Кто-нибудь знает, как установить веб-сертификат на Android?

Wifi сертификаты для андроид

Wifi сертификаты для андроид

Данная инструкция написана на примере настройки планшета, работающего под управлением ОС Android 4.0. С некоторыми возможными отличиями она применима также и к другим версиям ОС Android (2.3-3.x, 4.1), работающим на планшетах и смартфонах.

Поскольку различных версий системы, кастомных прошивок и фирменных оболочек весьма много, то внешний вид окон настройки на вашем устройстве может отличаться.

I. Установка сертификата безопасности впс» target=»_blank»>сервера аутентификации

Перед настройкой собственно защищенного соединения wi-fi на ваше устройство необходимо установить сертификат впс» target=»_blank»>сервера аутентификации сети wi-fi ИТМО, используемый для организации шифрованного канала в процессе аутентификации пользователя (т.е. проверки логина и пароля). Сертификат нужен для того, чтобы у вас, попросту говоря, «не увели пароль».

Сертификат доступен для скачивания по ссылке http://noc.ifmo.ru/root.crt, и должен быть предварительно установлен на клиентском устройстве Android в безопасном хранилище учетных данных.

Установка сертификата безопасности производится из внутренней памяти клиентского устройства Android.

Скопируйте файл сертификата с компьютера в корневой каталог внутренней памяти вашего android-устройства (т.е. не в папку). В разных версиях Android это может быть /mnt/sdcard, /mnt/extcard, /mnt/sdcard-ext и др.

Откройте приложение «Настройки».

Нажмите «Местоположение и защита».

Нажмите «Установить из памяти планшетного ПК».

Нажмите название файла сертификата, который следует установить (отображаются только названия сертификатов, которые еще не установлены).

Введите имя сертификата и нажмите кнопку «ОК».

Если вы еще не установили пароль для хранилища учетных данных на вашем устройстве, появится запрос на ввод и подтверждение пароля. Выполнив необходимые действия, нажмите «ОК». Дополнительную информацию о хранилище учетных данных можно найти в разделе «Настройки местоположения и безопасности».

Теперь можно использовать установленный сертификат при подключении к защищенной Wi-Fi сети ИТМО.

В принципе, на большинстве современных android-устройств сертификат можно установить и непосредственно из системного браузера, скачав его (сертификат) через 2G/3G-подключение по ссылке http://noc.ifmo.ru/root.crt.

II. Настройка подключения wi-fi

В стандартном варианте подключение выглядит так:

Откройте приложение «Настройки».

Установите флажок Wi-Fi для включения этого вида связи.

Ваше устройство просканирует доступные сети Wi-Fi и покажет названия найденных сетей. Защищенные сети отмечаются значком замка. Если устройство обнаружит сеть, которую вы уже настроили/использовали, оно подключится к ней автоматически. Если нужная сеть для вас новая — ее нужно настроить (см. далее).

Если вы настраиваете подключение, находясь непосредственно в зданиях ИТМО, то вы уже увидите сеть «etherless» в списке доступных.

(Если же вы настраиваете подключение, находясь вне ИТМО, то нажмите «Добавить сеть». Порядок дальнейших действий в появившемся окне настроек аналогичен)

Сделайте «долгое нажатие» на названии «etherless», и вы увидите приглашение «Подключиться к сети»:

Нажав на него, вы попадете в окно настройки подключения:

Вам необходимо произвести следующие настройки:

В нашей сети используется протокол WPA-Enterprise с шифрованием AES, аутентификация EAP/PEAP/MSCHAPv2 (система Android отображает это как «безопасность 802.1x EAP»), логин и пароль для подключения выдаются индивидуально каждому пользователю (на скриншоте ТОЛЬКО в качестве примера указан несуществующий логин wf99u99).

Для настройки ip-параметров не используется протокол DHCP, а каждому пользователю выделяется персональный статический ip-адрес.

Остальные настройки (сетевой шлюз, длина сетевого префикса, DNS-впс» target=»_blank»>сервера) — см. на скриншотах (сетевая маска 255.255.0.0 соответствует длине сетевого префикса 16).

Прокрутите окно настроек дальше. Поставьте галочку «Дополнительно» и укажите «Настройки прокси-впс» target=»_blank»>сервера» «Вручную»

Прокрутите окно настроек еще дальше. Укажите «Настройки IP» «Пользовательские» и введите выданный вам ip-адрес (а НЕ 172.16.99.99, как в примере) и другие настройки — см. скриншот.

Нажмите «Сохранить». Все, подключение к сети wi-fi настроено и уже функционирует:

В дальнейшем при необходимости сетевые настройки для сети Wi-Fi можно изменить:

Нажмите и удерживайте название сети в списке.

В открывшемся диалоговом окне выберите «Изменить сеть».

Внесите необходимые изменения.

При добавлении сети Wi-Fi Android запоминает ее вместе со всеми учетными данными и в дальнейшем подключается автоматически, если она доступна.

Осталось рассмотреть работу с ресурсами Web через прокси — см. далее.

III. Настройки прокси в браузерах

Если вы правильно прописали прокси-впс» target=»_blank»>сервер в настройках самого подключения Wi-Fi (см. выше), то системный браузер Android уже будет работать через прокси. К сожалению, сторонние программы в Android’е «не обращают внимания» на данные системные настройки.

Некоторые браузеры имеют свои собственные настройки прокси. К примеру, Opera Mobile:

Если в вашей конкретной версии android вообще нет системных настроек прокси, в общем, можно работать и без них — большинство сетевых ресурсов будет вам доступно благодаря прозрачному проксированию.

IV. Настройки прокси глобально для всей системы

Для автоматической установки прокси-впс» target=»_blank»>сервера в зависимости от текущего подключения к конкретной сети Wi-Fi удобно использовать дополнительные сервисные программы. Однако, многие из них для установки и полноценной работы требуют прав ROOT.

К примеру, на скриншотах показана одна из самых удобных программ такого рода — ProxyDroid

V. Дополнительная информация

Общие принципы настройки wi-fi подключения для устройств, работающих под управлением операционной системы Android, приведены на сайте Google:

Как программно установить сертификат CA (для конфигурации EAP WiFi) в Android?

Моя цель: создать конфигурацию WiFi EAP, включая сертификат CA, в Android-программе.

Проблема: Как я могу установить сертификат CA программно (а затем ссылаться на этот сертификат в конфигурации EAP WiFi)?

Я нашел очень полезную ссылку, которая позволяет мне создавать и сохранять конфигурации EAP WiFi здесь: Как программно создавать и читать конфигурации WEP / EAP WiFi в Android?

Однако это предполагает, что вы уже установили сертификат CA на устройстве. Я хотел бы установить сертификат в своем приложении – либо из ресурсов приложения, либо отправлен с впс» target=»_blank»>сервера.

Возможно ли это? (Корень в этом случае не является вариантом.) Если да, то как?

Я также нашел способ добавить сертификат в KeyStore: https://stackoverflow.com/a/4490543/1172101

Однако это используется специально для создания безопасного сокета и подключения через HTTPS. Я хочу использовать сертификат для WiFi.

К сожалению, мне еще предстоит найти способ установить сертификат CA программно – из приложения.

Однако можно установить сертификат через веб-браузер в Android. Таким образом, решение (на данный момент) заключается в следующем: Запустите намерение открыть URL-адрес в веб-браузере, который идет непосредственно в сертификат CA.

Это работает, но есть некоторые проблемы:

Это приводит к нескольким вопросам:

Просто дайте мне знать, если вам нужно какое-либо разъяснение.

Что касается ваших вопросов:

Я ищу то же самое … что касается вашего вопроса, @Nikolay:

Вы не можете указать / форсировать имя. Почему вас интересует фактическое имя?

Для профиля EAP требуется имя уже установленного CA. Если вы посмотрите на пример в части 4, вы можете указать:

В этом примере профиль не использует имя CA, но это может иметь место для других профилей EAP.

Как установить сертификат trusted CA на Android-устройство?

Я создал свой собственный сертификат CA, и теперь я хочу установить его на своем устройстве Android Froyo (HTC Desire Z), чтобы устройство доверяло моему сертификату.

теперь Android, похоже, не перезагружает файл автоматически. Я прочитал в нескольких сообщениях в блоге, что мне нужно перезагрузите устройство. Это приводит к тому, что файл снова перезаписывается оригинальным.

Итак, каков правильный способ установите мой собственный корневой сертификат CA на устройстве Android 2.2 в качестве доверенного сертификата? Есть ли способ сделать это программно?

7 ответов:

до Android KitKat вы должны запустить свое устройство для установки новых сертификатов.

от Android KitKat (4.0) до нуги (7.0) это возможно и легко. Я смог установить Charles Web Debbuging Proxy cert на мое некорневое устройство и успешно нюхать SSL-трафик.

начиная с Android 4.0 (Android ICS / ‘Ice Cream Sandwich’, Android 4.3 ‘Jelly Bean’ и Android 4.4 ‘KitKat’), система доверяет сертификаты находятся в системном разделе (только для чтения) в папке «/system/etc/security/ » в виде отдельных файлов. Однако теперь пользователи могут легко добавлять свои собственные «пользовательские» сертификаты, которые будут храниться в «/data/misc/keychain/certs-added».

установленные системой сертификаты могут управляться на устройстве Android в разделе «Настройки» — > «Безопасность» — > «сертификаты» — > «Система», тогда как доверенные сертификаты пользователя находятся в разделе «пользователь». При использовании доверенного пользователя сертификаты, Android заставит пользователя устройства Android реализовать дополнительные меры безопасности: использование PIN-кода, шаблона блокировки или пароля для разблокировки устройства являются обязательными при использовании пользовательских сертификатов.

установка сертификатов CAcert в качестве «доверенных пользователей» — сертификаты очень просты. Установка новых сертификатов в качестве «доверенных системе» — сертификаты требуют больше работы (и требует корневого доступа), но он имеет преимущество избежать блокировки экрана Android требование.

начиная с Android N и далее он становится немного сложнее, см. Этот отрывок из Чарльз прокси-сайт:

начиная с Android N, вам нужно добавить конфигурацию в свое приложение, чтобы пусть он доверяет SSL-сертификатам, сгенерированным Charles SSL Proxying. Это означает, что вы можете использовать SSL-прокси только с приложениями, которые вы управление.

чтобы настроить приложение на доверие Чарльзу, вы нужно добавить Файл конфигурации сетевой безопасности для вашего приложения. Этот файл может переопределите системное значение по умолчанию, разрешив приложению доверять установленному пользователю Сертификаты CA (например, корневой сертификат Charles). Вы можете указать что это применимо только в отладочных сборках вашего приложения, так что производственные сборки используют профиль доверия по умолчанию.

Добавить файл res / xml / network_security_config.xml для вашего приложения:

затем добавить ссылку на этот файл в манифест вашего приложения выглядит следующим образом:

Я потратил много времени, пытаясь найти ответ на этот вопрос (мне нужен Android, чтобы увидеть сертификаты StartSSL). Вывод: Android 2.1 и 2.2 позволяют импортировать сертификаты, но только для использования с WiFi и VPN. Нет пользовательского интерфейса для обновления списка доверенных корневых сертификатов, но есть обсуждение о добавлении этой функции. Неясно, существует ли надежный обходной путь для ручного обновления и замены cacerts.файл БКС.

подробности и ссылки: http://www.mcbsys.com/techblog/2010/12/android-certificates/. в этом посте, смотрите ссылку на Android ошибка 11231—вы можете добавить свой голос и запрос к этой ошибке.

проводник связан здесь вероятно, ответит на исходный вопрос без необходимости программирования пользовательского соединителя SSL.

найдено очень подробное руководство по импорту корневых сертификатов, которое фактически позволяет вам устанавливать доверенные сертификаты CA на разных версиях устройств Android (среди других устройств).

в основном вам потребуется:

скачать: cacerts.файл bks с вашего телефон.

adb pull / system/etc/security / cacerts.bks cacerts.БКС

изменить cacerts.файл bks на вашем компьютере с помощью BouncyCastle Provider

загрузить cacerts.файл bks возвращается на ваш телефон и перезагружается.

то, что я сделал, чтобы иметь возможность использовать сертификаты startssl, было довольно легко. (на моем корневом телефоне)

Я скопировал /system/etc/security / cacerts.БКС на мою почту

пошел portecle.sourceforge.net и запустил portecle прямо с веб-страницы.

открыл мои cacerts.файл bks с моей SD-карты (ничего не введено при запросе пароля)

выберите Импорт в portacle и открыл sub.class1.server.ca.crt, im мой случай он уже имел ca.ЭЛТ, но, возможно, Вам тоже нужно установить это.

сохранил хранилище ключей и скопировал его baxck в /system/etc/security / cacerts.БКС (я сделал резервную копию этого файла, сначала на всякий случай)

перезагрузил мой телефон, и теперь я могу вист мой сайт, который использует сертификат startssl без ошибок.

трюк iframe работает на дроидах с API 19 и выше, но более старые версии webview не будут работать так. Однако общая идея все еще работает — просто загрузите/откройте файл с помощью webview, а затем позвольте ОС взять на себя. Это может быть более простым и универсальным решением (в реальной java сейчас):

обратите внимание, что instance_ является ссылкой на действие. Это прекрасно работает если вы знаете URL-адрес сертификата. В моем случае, однако, я решаю это динамически с помощью программного обеспечения на стороне впс» target=»_blank»>сервера. Мне пришлось добавить изрядное количество дополнительного кода, чтобы перехватить url-адрес перенаправления и вызвать его таким образом, чтобы не вызвать сбой на основе усложнения потока, но я не буду добавлять всю эту путаницу здесь.

вот альтернативное решение, которое фактически добавляет сертификат в список сертификатов по умолчанию: доверие всем сертификатам с помощью HttpClient через HTTPS

однако, он будет работать только для вашего приложения. Там нет никакого способа, чтобы программно сделать это для всех приложений на устройстве пользователя, так как это было бы угрозой безопасности.

Wifi сертификаты для андроид

Данная статья является переводом соответствующей статьи Aditya Agrawal. Оригинал доступен по ссылке.

Недостаточная защита на транспортном уровне (небезопасная передача данных) занимает 3-е место в OWASP Mobile Top 10.

Почти все приложения Android передают данные между клиентом и впс» target=»_blank»>сервером. Большинство приложений отдают предпочтение передаче данных через защищённый канал для предотвращения перехвата злоумышленником. В этом посте я попробую выделить некоторые проблемы, относящиеся к небезопасной передаче данных, способы эксплуатации этих проблем, а также пути их устранения.

Распространённые сценарии:

В этом случае источниками угроз являются:

Для демонстрации мы будем использовать приложение HerdFinancial из проекта OWASP GoatDroid.

Но, если попытаться запустить другие приложения типа Google Play Store или Facebook, то трафик увидеть не получится. Возможная причина этого в том, что Burp генерирует самоподписанные сертификаты для каждого хоста (например, google.com), и некоторые приложения не передают данные через канал, установленный с помощью этого сертификата. Как в примере выше, приложение Android передаёт данные через такой канал, что приводит к перехвату информации. Это самый худший сценарий, при котором приложение принимает любые сертификаты. Чтобы предотвратить подобное, в некоторых приложениях используют прикрепление сертификатов (certificate pinning).

Что такое прикрепление сертификатов?

По умолчанию, при установке соединения SSL клиент (приложение Android) проверяет, что сертификат впс» target=»_blank»>сервера имеет проверяемую доверенную цепочку сертификатов до доверенного (корневого, root) сертификата и совпадает с запрашиваемым именем хоста. Это приводит к проблеме MITM-атаки (атаки типа «Человек посередине»).

При использовании прикрепления сертификатов приложение Android само содержит сертификат впс» target=»_blank»>сервера и передаёт данные только тогда, когда предъявляется такой же сертификат.

Facebook и другие приложения, разработчики которых заботятся о безопасности, используют как прикрепление сертификатов, так и шфирование тела HTTP(s)-запроса.

Ниже мы попробуем разобраться, как на самом деле перехватить трафик, когда задействованы оба приведённых ограничения.

Первый сценарий

Чтобы обойти защиту по первому сценарию, при котором приложение доверяет сертификатам только из списка доверенных. Требуется добавить сертификат Burp в список доверенных.

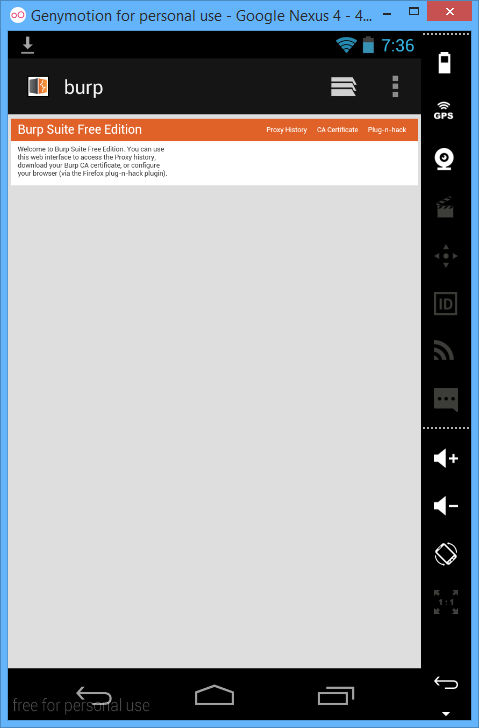

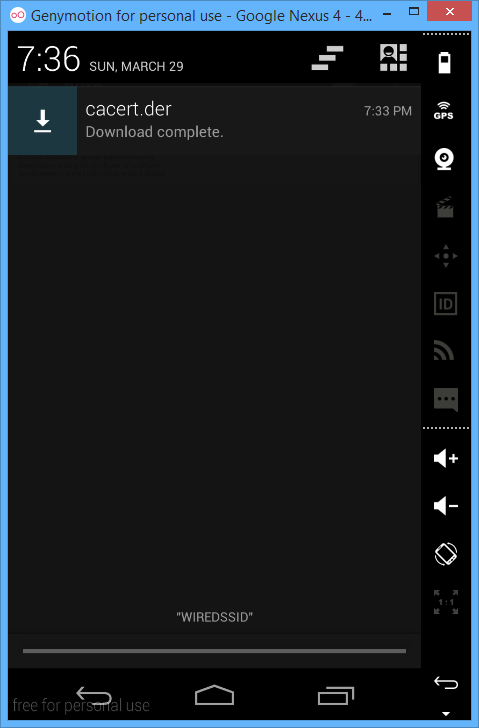

Для этого откройте браузер и наберите: «http://burp». На открытой странице перейдите по ссылке «CA Certificate» и загрузите сертификат.

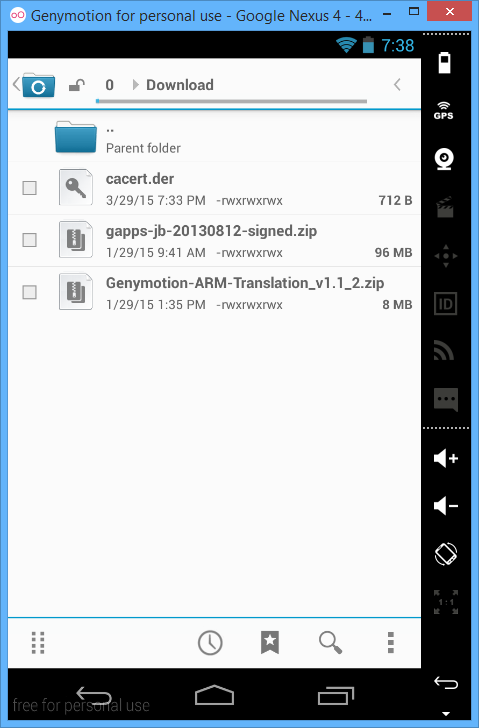

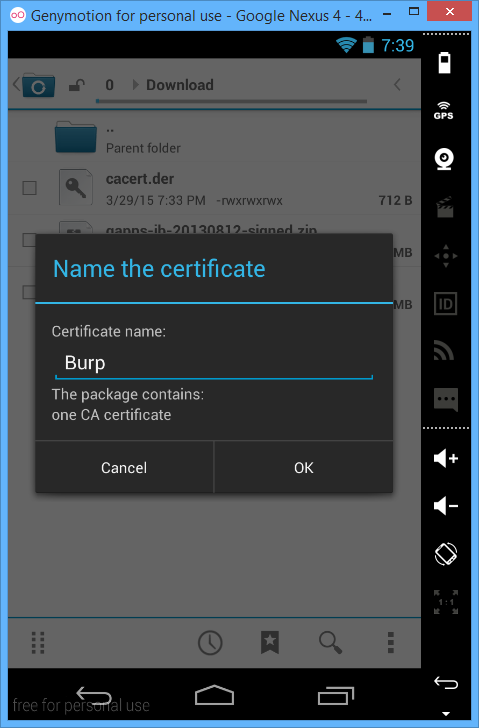

Затем откройте файловый менеджер и откройте папку, в которую был загружен сертификат. Выберите этот файл и введите «Burp» в поле для имени.

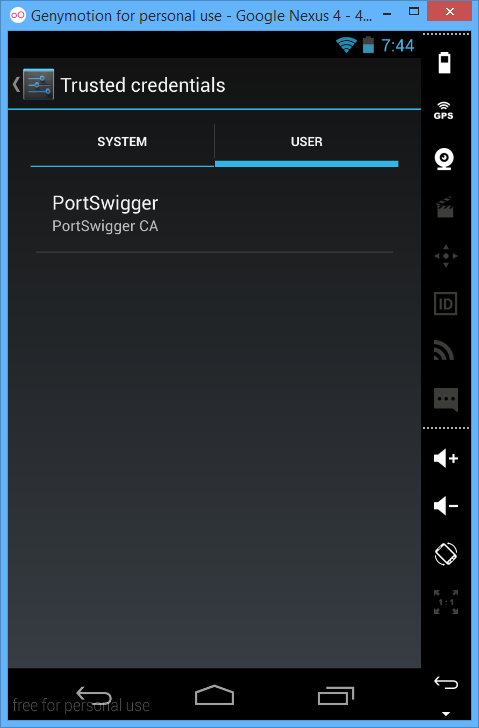

Теперь, открыв список доверенных сертификатов в настройках, можно найти установленный сертификат PortsWigger.

Таким образом, мы установили сертификат в список доверенных, что поможет нам перехватывать трафик большинства приложений.

Второй сценарий

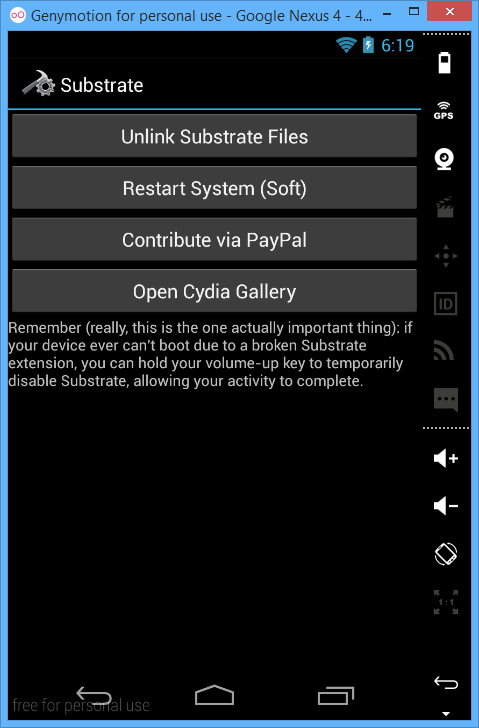

Существует два способа обойти защиту с использованием прикрепления сертификатов: изменив исходный код или с использованием приложения Android-SSL-Trust-Killer. Изменение исходого кода может быть достаточно утомительным, т.к. во многих приложениях Android шифрование реализовано по-своему.

Вместо этого мы пойдём по более простому пути, установив на устройство приложение Android-SSL-Trust-Killer, которое будет обходить прикрепление сертификатов практически для всех приложений.

Теперь с помощью Burp Suite можно перехватывать трафик большинства приложений.

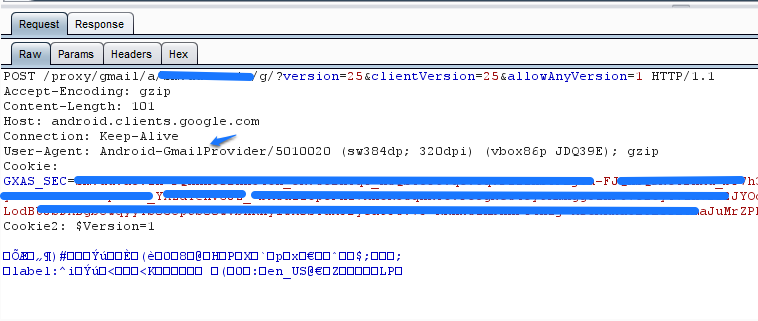

Однако, если просматривать в Burp Suite запросы/ответы, можно заметить, что часть трафика в теле запроса/ответа невозможно прочитать, например, запрос, приведённый ниже, относится к приложению Gmail для Android.

Это данные, которые были зашифрованы перед помещением в тело запроса. В этом случае получить доступ невозможно, т.к. этот слой защиты сложно обойти.

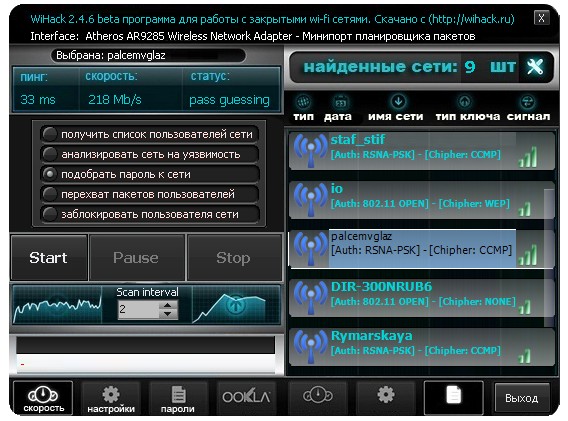

Программа по взлому паролей WI-FI для Андроида

Задавались ли Вы вопросом о том, существует ли программа для взлома Wi-Fi для Андроида? Правда, не плохо было было всегда иметь под рукой бесплатное соединение. Например находясь дома подключаться можно от соседей, в парках – от соседних кафешек и так как угодно. Глобальная всемирная паутина просто «кишит» программами для взлома, такими как Wi-Fi Hacker Ultimate, но… работают ли она на самом деле? Давайте узнаем.

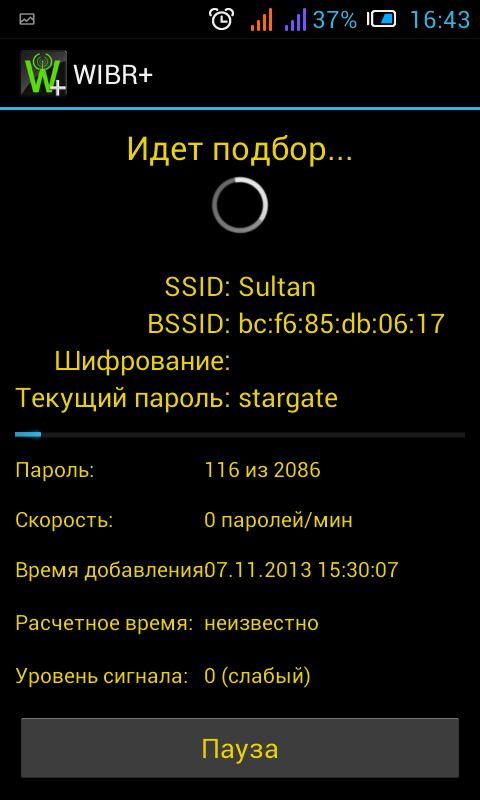

В Интернете ходят легенды про взлом WIFI на андройде, хотелось бы отчасти и развенчать этот миф и в тоже время сделать обзор приложения которое позволяет проверить вашу WIFI сеть на стойкость к попыткам доступа к ней. На сегодняшний день для защиты WIFI используется в подавляющих случаях технология WPA которая пришла на смену всем знакомой но устаревшей WEP. Бесспорным аргументом в сторону WPA является усиленная безопасность данных а также серьезно переработанный более ужесточённый контроль доступа к беспроводным сетям. Многие любители халявного Wi-Fi наверняка огорчились, но как известно даже самая стойкая технология передачи данных может дать сбой И этим сбоем является всем известный, человеческий фактор. И для выявления этого человеческого фактора существует Router keygen приложение для взлома Wi-Fi на андроид, ну если так можно его назвать. Это приложение генерирует WPA/WEP ключи самых популярных роутеров представленных на рынке Wi-Fi. Согласно данным из wikipedia этот метод является на сегодняшний день основными для получения доступа к WiFi…

Имея такое приложение у себя в смартфоне всегда можно попытать удачу и получить бесплатный интернет.

Вы думаете, чтобы взломать WiFi сеть нужно быть супер программером или иметь специальные утилиты? Как бы не так, всё на много проще, такие сети сейчас очень распространены, придумали множество программ, которыми с ними работают, заодно написали и программы для взлома WiFi для Android OS планшетов и смартфонов. Интерфейс приложения довольно прост и интуитивно понятен. Тип шифрования узнать можно через стандартную WiFi-оснастку Android. Приложение в автоматическом режиме будет пытается отловить WPA handshake со всех доступных ей WPA-точек собирая достаточное количество пакетов для WEP-точек.

Какие бывают уровни защиты Wi-Fi

Передачу данных можно защищать разными способами, можно и не защищать совсем — тогда тип такого шифровки будет называться открытым. Приложение для взлома паролей Wi-Fi такой тип сломает на раз два. Самое интересное, что «фиктивные» программы будут показывать даже пароли от вайфай, хотя в открытых сетях их просто нет. Смысл взламывать сеть если она и так открыта?! Такую сеть и взламывать не нужно. Просто можно выполнить поиск доступных сетей и свободно сидеть в интернете.

Защита с типом шифрования WPA/WPA2

WPA2 на сегодняшний день считается лучшим типом защиты. Принцип работы такого шифрования сложной, но ни одна утилита для взлома Wi-Fi с помощью Android с ним не сможет справиться. Не то что бы это не возможно, просто для этого нужен компьютер и помощнее. На нём должен быть установлен RED HAT Linux со специальным, софтом (Red Track) и сопутствующими библиотеками. А, ещё надо уметь необходимые знания и свободное время. Если в пароле будут большие буквы и цифры, то процесс взлома может идти на года. Компенсировать это можно, подключив большое количество компьютеров.

Есть способы, когда ловится хэш, а потом анализируется специальными средствами, сопоставляется и… самое главное, чтобы пароль не менялся часто.

Нет приложения на гаджет, способного преодолеть барьер WPA2, даже если установить банальную последовательность 12345678.

Защита с типом шифрования WEP

Вот здесь всё немного легче. Данный тип взламывается уже давно и без каких либо сложностей. Но, где найти людей, которые своими руками пойдут на это и сознательно подвергнут себя риску? Абсолютно во всех роутерах сейчас, ещё с завода по-умолчанию стоит WPA2.

Тогда, почему в интернете есть куча отзывов от «реальных людей», у которых всё работает?

Всё элементарно! Им просто нужны закачки. Одним – для зароботка денег на трафике (Letitbit и пр.), другим – для получения доступа к Вашему смартфону.

Можно читать Ваши смс, запросить список контактов, узнать Ваше местонахождения, установить программу, которая будет записывать все нажатия на клавиатуре.Это вредоносное программное обеспечение и кроме горя и печали оно не несет!

Лучшие программы для взлома Wi-Fi на Андроид

Как вы понимаете, в отличии от программ для взлома игр и приложений для заработка, все эти и другие приложения для взлома вай-фай созданы только для развлечения и шутки над друзьями. Если вы всерьёз задумали подобрать пароль, то скажем сразу — настоящих программ для взлома Wi-Fi на Андроид просто не существует. А если где-то вам и обещают такое приложение, то в лучшем случае — вас просто обманывают, а в худшем — вы скачаете вирус.

Все пароли, в представленных программах, генерируются случайным образом и лишь создают видимость взлома.

1. Wi-Fi хакер Prank

Одно из лучших приложений, которое очень правдоподобно создаёт вид того, что взломало пароль всех сетей поблизости.

2. Wi-Fi Хакер Prank

Программа для имитации процесса взлома любой беспроводной сети с помощью телефона или планшета Андроид.

3. Взломать WiFi Prank

Приложение является инструментом генерации пароля. Для работы достаточно запустить Wi-Fi Prank, выбрать нужную сеть и запустить сканирование.

4. Wi-Fi hacker (joker)

Приложение представляет собой бесплатный инструмент, который сканирует все доступные сети и генерирует случайный пароль.

5. WiFi Хакер

Ещё одно приложение для создания правдоподобной иллюзии подбора пароля от вай фай сети.