Улучшенный ключ сертификата что это

Что такое сертификат ключа электронной подписи

Из нашей статьи вы узнаете:

О сертификате: что это такое

Сертификат ключа ЭЦП — это документ, несущий информацию о владельце. В открытом ключе зашифрованы данные о статусе владельца, реквизитах и полномочиях. Сертификат подтверждает принадлежность ключа конкретному лицу, отвечающему за его применение. Документ имеет электронный цифровой или бумажный вариант. Выдача сертификата электронного ключа происходит в удостоверяющем центре. Вся информация о сертификатах хранится в едином федеральном реестре. УЦ гарантирует соответствие предоставленных данных действительности, подтверждает личность владельца и защищает цифровой ключ от взлома.

Электронная цифровая подпись (ЭЦП) — аналог рукописного варианта подписи владельца. Используется в документообороте и при работе с электронными системами управления финансами. ЭП составляет электронный сертификат, выданный удостоверяющим центром. В ней зашифрованы данные о владельце, внесенные в базы единого реестра. ЭЦП применима в работе с судами, биржами, при сдаче документов в налоговые службы и т. д.

Цифровой аналог реальной подписи делится на квалифицированный и неквалифицированный тип. В зависимости от профиля у электронного сертификата есть уровень допуска для работы с теми или иными ресурсами. Квалифицированный вариант обладает самой высокой степенью защиты, благодаря чему его применяют в операциях с недвижимостью, финансами и для подписания документов. Подписание квалифицированным типом договоров или соглашений принимается в судах, на биржах, торгах. У квалифицированного сертификата шире область действия, поскольку он обеспечивает большую степень защиты.

Информация о сертификатах хранится в базах Единого реестра ЕСИА. Вносить данные имеют право удостоверяющие центры, прошедшие сертификацию. Все УЦ делятся на аккредитованные и неаккредитованные.

Для чего нужен сертификат

Рукописная подпись имеет юридическую силу, так как подтверждается присутствующей личностью. В электронном документообороте гарантией сделки служит квалифицированный сертификат, поскольку в нем содержится вся информация об участнике процесса, она подтверждает принадлежность ЭЦП владельцу.

Подделку или махинации с подписанием документов предотвращает ключ. Он кодируется методом криптографии, делится на открытый и закрытый. Кодирование настолько сложно, что полностью исключает взлом. Только владелец токена с подписью может внести данные в документ, засвидетельствовав свое согласие на сделку или передачу информации.

Открытый и закрытый ключ

Открытый ключ доступен лицам, участвующим в документообороте или сделке. Закрытый известен исключительно владельцу, его нельзя определить, используя открытый ключ. Выданный на них сертификат легализирует оба ключа, обеспечивает их взаимодействие с системой. Через него утверждаются сроки начала и окончания работы ключей.

Подпись на документе ставится открытым ключом. В момент проверки информации от открытого ключа к закрытому идет сигнал. Подпись проходит проверку на соответствие внесенных в базу данных о владельце. Если информация совпадает, идет подтверждение подлинности личности владельца. В таком случае сделка или акт подписания считаются легальными.

Удостоверяющие центры: какие УЦ могут выдавать усиленные сертификаты

Электронную подпись имеют право выдавать центры, получившие сертификацию в Едином федеральном центре. В каждом регионе работает от 20 до 50 таких заведений. Сертификация дает им правом собирать информацию о гражданах и работать с ней, выдавать сертификаты и создавать подписи. Полученная от граждан, юридических лиц и организаций информация заносится в Единый реестр, где используется для идентификации личности владельца подписи. Всего в России существует более 400 удостоверяющий центров.

Что такое аккредитованный удостоверяющий центр

Аккредитованный удостоверяющий центр (УЦ) — это организация, получившая доступ к Единому реестру, имеющая право на сбор и хранение ключевой информации. Она имеет право на создание квалифицированного электронного сертификата и распространение лицензий на криптографию. В распоряжении организации доступ к ПО, обеспечивающему кодировку, и управлению структурой ЭП.

Организация обслуживает впс» target=»_blank»>серверы, с которых пользователи ЭЦП получают информацию и доступ к законодательной базе по подписям. УЦ обслуживает владельца подписи, обновляя дату истечения срока работы сертификата ЭП и устраняя ошибки в работе токена.

В УЦ можно продлить, аннулировать или заказать новую подпись. Чтобы подписывать документы в электронном виде, необходимо иметь квалифицированный электронный сертификат. Именно такую услугу оказывают УЦ.

Удостоверяющий центр выдает исключительно квалифицированные сертификаты. Получение в УЦ сертификата гарантирует достоверность и безопасность ключа электронной подписи. Для работы с кодами используется специальное ПО, обеспечивающее защиту исходных данных. Сертификат из центра гарантирует предотвращение подделок и взлома, для чего используется уникальная система шифрования.

Познакомиться со списком сертифицированных удостоверяющих центров можно на сайтах ФНС и Минкомсвязи. В специальном разделе по регионам указаны действующие организации. Здесь же можно проверить данные о закрытых и лишенных лицензий организациях, узнать, кому переданы права и полномочия после закрытия.

Состав: из чего состоит сертификат ЭП

Электронная подпись имеет вид буквенно-цифрового кода или графического изображения. В работе с сертификатами используется специализированное ПО, обеспечивающее шифрование информации. Чтобы получить подпись, будущий владелец должен предоставить о себе достоверные данные, подав документы в удостоверяющий центр.

Составляющие сертификата подписи:

Перед получением производится подробная проверка указанных данных. Только после подтверждения происходит выдача лицу электронного сертификата. Выполняются изготовление и передача носителя с ключом. Чтобы создать и подписать юридический документ, владельцу необходимо установить специализированное ПО.

На официальных порталах программ производителей выложен инструкции, как пользоваться ЭП в их программах (Microsoft Office, Acrobat Reader и других). Через установленное на ПК программное обеспечение наносится скрипт подписи. После нанесения ЭП документ не может быть изменен сторонними лицами.

Улучшенный ключ сертификата что это

Не задан ID пользователя.

Если начинать с базовых понятий, электронное подписание основывается на асимметричных алгоритмах шифрования. Основная особенность этих алгоритмов в том, что для шифрования и расшифровки сообщения используются два разных ключа. Широкой общественности более знакомы симметричные алгоритмы, когда одним ключом (или паролем) мы и шифруем и расшифровываем сообщение, например архивируем файл с паролем или защищаем документ MS Word.

На асимметричных алгоритмах шифрования основаны многие вещи, хотя сам по себе тот факт, что для шифрования и расшифровки используются разные ключи, ещё не позволил бы найти сколько-нибудь полезного применения этим алгоритмам. Для этого они должны обладать ещё некоторыми дополнительными свойствами. Во-первых, ключи не должны быть вычисляемыми, то есть зная один ключ вы не можете вычислить второй. Также очень важно, чтобы разным ключам шифрования соответствовали разные ключи расшифровки и наоборот — одному ключу расшифровки соответствовал только один ключ шифрования.

При чем тут собственно подпись? Ведь нам надо подписать документ, а не зашифровать его. Для начала надо разобраться, что такое собственно подпись и для чего она нужна. Когда вы ставите свою собственноручную подпись на бумажный документ, вы тем самым заверяете, что именно вы (а не кто-то другой) видели (и согласны) именно этот документ (а не какой-то другой). Важнейшее свойство подписи — неотрекаемость (non-repudiation). Это означает, что подписав документ, вы не можете позже отказаться от этого факта. В случае бумажной подписи вас уличит графологическая экспертиза, в случае электронной — математические методы, основанные на асимметричных алгоритмах шифрования.

Как все это работает, в двух словах. Берем асимметричный алгоритм шифрования, генерируем пару ключей (для шифрования и расшифровки). Ключ шифрования даем человеку, который будет подписывать документы. Он его должен всегда держать при себе и никому не давать. Поэтому его называют «закрытый» ключ. Другой ключ (расшифровки) даем всем желающим, поэтому он «открытый». Подписывая документ, человек должен зашифровать его своим закрытым ключом. На самом деле шифруется не сам документ, так как он может быть достаточно большим, а нам вообще-то и не нужно его шифровать. Поэтому по документу получают хэш — это некая числовая последовательность с большой долей вероятности разная для разных документов, как бы «отпечаток» документа. Его и шифруют закрытым ключом подписанта. Этот зашифрованный хэш и есть электронная подпись документа. Теперь имея документ, подпись и открытый ключ, любой может легко проверить, что именно этот документ был подписан именно этим закрытым ключом. Для этого снова получаем хэш документа, расшифровываем открытым ключом подпись и сравниваем. Должны получить две идентичные числовые последовательности.

Все это прекрасно, но пока мы получили неотрекаемость подписи для закрытого ключа, то есть доказали, что документ подписан конкретным ключом. Нам же необходимо доказать, что он был подписан конкретным человеком. Для этого существуют удостоверяющие центры и цифровые сертификаты. Самое важное, что делает удостоверяющий центр — он удостоверяет, что закрытый ключ принадлежит конкретному лицу. Чтобы это гарантировать, именно удостоверяющий центр генерирует пары ключей и выдает их лично в руки владельцам (есть варианты по доверенности, удаленно, но это уже детали). Вместе с ключами генерируется цифровой сертификат — это электронный документ (бывает и бумажное его представление), в котором содержится информация о владельце ключа, самом ключе, удостоверяющем центре и некоторая другая информация. Владелец, как правило, получает все это добро на защищенном носителе (смарт-карте, ру-токене и так далее), на котором содержится закрытый ключ и сертификат с внедренным открытым ключом. Сам носитель необходимо всегда держать при себе, а скопированный с него сертификат с открытым ключом можно давать всем желающим, чтобы они могли проверить вашу электронную подпись.

Итак, подписание производится закрытым ключом, а проверка подписи открытым. Поэтому фраза «документ подписывается набором OID» (прозвучавшая в упомянутом споре) лишена всякого смысла. В процедуре подписания и проверки участвуют только два ключа, в 63-ФЗ они и названы соответственно — ключ подписи и ключ проверки подписи.

А что такое эти пресловутые OID? Формат цифрового сертификата X.509 позволяет сохранять в нем расширения (extensions). Это некие необязательные атрибуты, при помощи которых можно хранить дополнительную информацию. Каждый такой атрибут является объектом, который задается идентификатором из иерархического справочника. Отсюда OID — Object Identifier. Углубляться в природу самих OID здесь смысла нет. По сути это некоторая дополнительная информация, которая может присутствовать в сертификате.

Данные дополнительные атрибуты могут использоваться для разных целей. Они могут либо предоставлять дополнительную информацию о владельце, ключах, УЦ, либо нести какую-то дополнительную информацию для приложений и сервисов, которые этот сертификат используют. Самое распространенное применение — это управление доступами на основе ролей. Например, в сертификате можно прописать, что владелец ключа является руководителем организации, и это даст ему возможность сразу во всех ИС получить доступ к нужным функциям и сведениям, без необходимости связываться с администраторами каждой ИС и менять настройки доступа. Все это конечно при условии, что все эти ИС используют сертификат пользователя для его авторизации и анализируют один и тот-же атрибут одинаковым образом (для того-то атрибуты и выбираются из справочника, а не задаются произвольно).

Как видим, никакие законодательные нормы не диктуют обязательного наличия в квалифицированном сертификате атрибутов, связанных с авторизацией в каких-либо информационных системах. Откуда тогда эти требования берутся? А исходят они от разработчиков (или «владельцев») конкретных систем. Возьмём например «Методические рекомендации по использованию электронной подписи при межведомственном электронном взаимодействии (версия 4.3)», размещенные на технологическом портале СМЭВ. Действительно, в пункте 6 данного документа читаем: «При подготовке сведений для формирования сертификата ЭП-СП необходимо определить необходимость запроса сведений из Росреестра (выписки из ЕГРП). При необходимости такого запроса в поле “Улучшенный ключ” (OID=2.5.29.37) в сертификате ЭП-СП должен быть указан OID по требованиям Росреестра.». То есть информационная система Росреестра использует этот атрибут для определения сведений, которые можно выдавать владельцу сертификата. Однако этот же документ содержит важное примечание, а именно — данное требование действует до полного запуска ЕСИА (единый сервис авторизации в гос. системах) и подключения к ней системы Росреестра. Это важное замечание, запомним его.

Не буду разбираться с другими ИС, применяемыми в гос. органах. Подозреваю, что там ситуация похожая. Портал госзакупок, электронные торговые площадки, различные бухгалтерские и финансовые приложения также могут требовать наличия тех или иных дополнительных OID в сертификате пользователя. При этом утверждение, что прописывая OID информационной системы в сертификате, я каким-либо образом делегирую ответственность удостоверяющему центру, мягко говоря, неверно. УЦ вносит эти данные в сертификат согласно моей заявки. Если у меня изменилась должность, а я забыл подать заявку на отзыв старого и выпуск нового сертификата, УЦ никак не может отвечать за мою забывчивость. К тому-же закон 63-ФЗ прямо закрепляет ответственность за неправильное использование сертификата за его владельцем. В пункте 6 статьи 17 читаем:

Владелец квалифицированного сертификата обязан:

1) не использовать ключ электронной подписи и немедленно обратиться в аккредитованный удостоверяющий центр, выдавший квалифицированный сертификат, для прекращения действия этого сертификата при наличии оснований полагать, что конфиденциальность ключа электронной подписи нарушена;

2) использовать квалифицированную электронную подпись в соответствии с ограничениями, содержащимися в квалифицированном сертификате (если такие ограничения установлены).

Необходимость хранить в сертификате сведения о ролях и доступах пользователя в конкретных информационных системах приводит к проблеме, из-за которой разгорелся спор в фейсбуке, а именно — сертификат приходится перевыпускать гораздо чаще, чем это диктуют требования безопасности к персональной электронной подписи. Поменялась должность — перевыпускаем сертификат. Появилась новая ИС — перевыпускаем сертификат. Появилась необходимость запроса сведений из ИС новой организации (Росреестр) — перевыпускаем сертификат.

Налицо стопроцентное попадание в концепцию, именуемую в мире Attribute Certificate (или Authorization Certificate), о которой говорилось выше и при которой рекомендуется выпускать эти сертификаты другим удостоверяющим центром (Attribute Autority, в отличие от Certificate Authority — обычного УЦ, выпускающего квалифицированные сертификаты ЭП) и по упрощенной схеме. Этот сертификат сам по себе не должен содержать ключа электронной подписи и информации о владельце. Вместо этого он содержит ссылку на сертификат открытого ключа владельца, из которого можно получить остальную необходимую информацию о персоне.

Необходимо заметить, что и эта схема имеет весьма ограниченное применение и не решает всех проблем. Что если очередная информационная система решит использовать то-же поле сертификата “Улучшенный ключ” (OID=2.5.29.37), которое уже занято значением Росреестра, для своих нужд? Вписать два разных значения в одно поле не получится. Следовательно придется выпускать ещё один AC! Другая проблема связана с коротким временем жизни PKC (один год). Если имеем несколько AC (в которых содержится ссылка на персональный сертификат), их все придется перевыпустить по истечении срока PKC. Для эффективного применения AC необходим некий единый центр авторизации пользователей во всех информационных системах, а все приложения должны согласованно и единообразно использовать атрибуты сертификатов.

Такой единый центр авторизации для гос. органов уже есть — это ЕСИА. Вспомним про примечание, касающееся OID’ов Росреестра. В будущем они будут заменены информацией из ЕСИА. Так же должны поступать и прочие информационные системы, в которых работают гос. служащие. Вместо использования AC для авторизации, необходимо интегрироваться с ЕСИА и получать необходимую информацию оттуда. ЕСИА должна иметь возможность привязки квалифицированного сертификата ЭП к учетной записи, таким образом информационные системы смогут проводить аутентификацию пользователя по персональному ключу, а его авторизацию (предоставление доступа к приложению) через ЕСИА. Такая система представляется универсальней и надежней, чем применение полей сертификатов, а в перспективе позволит автоматизировать управление доступами. Если будет создана единая система кадрового учета гос. служащих, ЕСИА сможет брать информацию о полномочиях того или иного лица непосредственно оттуда. Перевелся человек на другую должность — автоматически потерял доступ к одним системам и получил к другим. При этом он продолжает пользоваться своим ключом ЭП для подписания документов, ничего перевыпускать не нужно.

Вывод — OID’ы информационных систем в сертификате, не являясь абсолютным злом сами по себе, требуют взвешенного применения. У данного подхода есть альтернативы, которые стоит рассмотреть, например единые сервисы авторизации.

Руководство пользователя по настройке персонального компьютера для работы с ГИИС ДМДК

Команда разработчиков ГИИС ДМДК АО «ГОЗНАК» подготовила руководство пользователя по настройке персонального компьютера для работы с Государственной интегрированной информационной системой в сфере контроля за оборотом драгоценных металлов, драгоценных камней и изделий из них на всех этапах этого оборота.

Для работы с ГИИС ДМДК необходимо:

1. Получить сертификат усиленной квалифицированной электронной подписи.

Сертификат ключа электронной подписи используется в ГИИС ДМДК для аутентификации пользователя, организации защищённого канала связи и подписи юридически значимых документов в системе.

2. Подготовить рабочее место, установив необходимое для работы ПО.

На рабочем месте должен быть установлен браузер с поддержкой шифрования по ГОСТ: «Спутник» (рекомендуемый вариант браузера, в дальнейшем на его базе планируется предоставление услуги расширенной технической поддержки), «Яндекс.Браузер» или «Chromium GOST». Установить можно только один браузер или все три. Инсталляционный пакет браузера «Спутник» (со встроенным СКЗИ «КриптоПро CSP») содержит в своем составе все необходимые для работы компоненты (СКЗИ КриптоПро CSP, КриптоПро ЭЦП Browser plug-in, корневые сертификаты), то есть при установке браузера «Спутник», загруженного с сайта ООО «Крипто-Про», эти компоненты будут установлены в ОС автоматически. При использовании только браузеров «Яндекс.Браузер»или «Chromium GOST» СКЗИ КриптоПро CSP, КриптоПро ЭЦП Browser plug-in необходимо загрузить и установить вручную.

3. Установить сертификаты.

1. Получение сертификата усиленной квалифицированной электронной подписи

Для работы в ГИИС ДМДК обязательно необходим сертификат ключа электронной подписи руководителя организации (персональные данные владельца сертификата должны соответствовать персональным данным руководителя организации, указанным в ЕГРЮЛ). После регистрации руководителя организации, он может назначать права себе и другим сотрудникам организации. Для того, чтобы назначить права другим сотрудникам организации, им также необходимо получить сертификат ключа электронной подписи в удостоверяющем центре и зарегистрироваться в ГИИС ДМДК, после чего руководитель организации сможет назначить сотруднику необходимые права.

В ГИИС ДМДК допускается использование только усиленной квалифицированной электронной подписи.

Для получения сертификата усиленной квалифицированной электронной подписи необходимо обратиться в удостоверяющий центр, аккредитованный Министерством цифрового развития, связи и массовых коммуникаций в соответствии с требованиями Федерального закона от 06 апреля 2011 года № 63-ФЗ «Об электронной подписи».

Со списком аккредитованных удостоверяющих центров можно ознакомиться по ссылке. Обращаем внимание, что некоторые удостоверяющие центры являются ведомственными и не выпускают сертификаты электронной подписи сторонним организациям.

Порядок получения сертификата электронной подписи и перечень необходимых для этого документов размещаются на сайте удостоверяющего центра.

Таким образом, необходимо выбрать из списка аккредитованных удостоверяющих центров наиболее удобный и ознакомиться с информацией, представленной на сайте выбранного удостоверяющего центра.

Лицензию на использование СКЗИ КриптоПро CSP также можно приобрести в удостоверяющем центре.

Существуют следующие варианты лицензий на использование СКЗИ КриптоПро CSP:

– лицензия на один год, записанная в сертификат ключа электронной подписи, которая может быть использована только с данным сертификатом (приобретается в удостоверяющем центре);

– лицензия на один год на использование на одном рабочем месте с любыми сертификатами (приобретается в удостоверяющем центре, в ООО «КРИПТО-ПРО» или у поставщиков программного обеспечения);

– бессрочная лицензия на использование на одном рабочем месте (приобретается в удостоверяющем центре, в ООО «КРИПТО-ПРО» или у поставщиков программного обеспечения).

Требования к сертификату ключа проверки электронной подписи для работы в ГИИС ДМДК:

Сертификат ключа проверки электронной подписи должен содержать следующие стандартные атрибуты:

– уникальный номер квалифицированного сертификата;

– даты начала и окончания действия квалифицированного сертификата; – ключ проверки электронной подписи;

– наименование используемого средства электронной подписи и (или) стандарты, требованиям которых соответствует ключ электронной подписи и ключ проверки электронной подписи;

– наименования средств электронной подписи и средств аккредитованного удостоверяющего центра, которые использованы для создания ключа электронной подписи, ключа проверки электронной подписи, квалифицированного сертификата, а также реквизиты документа, подтверждающего соответствие указанных средств требованиям, установленным в соответствии с Федеральным законом;

– наименование и место нахождения аккредитованного удостоверяющего центра, который выдал квалифицированный сертификат;

– номер квалифицированного сертификата аккредитованного удостоверяющего центра;

– ограничения использования квалифицированного сертификата (если такие ограничения установлены).

Сертификат ключа проверки электронной подписи должен содержать следующие дополнительные атрибуты:

– «Улучшенный ключ» (OID 2.5.29.37) – в данном дополнении должны быть указаны OID 1.3.6.1.5.5.7.3.2 («Проверка подлинности клиента») и OID 1.3.6.1.5.5.7.3.4 («Защищенная электронная почта»);

– «Точка распространения списка отозванных сертификатов» (OID 2.5.29.31) – данное дополнение должно содержать протоколы доступа и адреса публикации списка отозванных сертификатов, на основании которого может быть установлен статус сертификата ключа проверки электронной подписи.

Сертификат ключа проверки электронной подписи должен содержать следующие атрибуты имени:

Значение для юридического лица

Значение для индивидуального предпринимателя

Стандартные атрибуты имени

Наименование юридического лица

Фамилия, имя, отчество (если имеется) индивидуального предпринимателя

Наименование юридического лица

Подразделение юридического лица (OU, OID 2.5.4.11)

Наименование подразделения юридического лица (необязательный атрибут)

Код страны в соответствии с ISO 3166 = «RU»

Субъект РФ (S, OID 2.5.4.8)

Наименование субъекта РФ, где зарегистрирована организация или индивидуальный предприниматель

Населённый пункт (L, OID 2.5.4.7)

Наименование населённого пункта, где зарегистрирована организация или индивидуальный предприниматель

Часть адреса места нахождения организации или индивидуального предпринимателя, включающая наименование улицы, номер дома, а также корпуса, строения, квартиры, помещения (если имеется)

Фамилия владельца сертификата ключа проверки электронной подписи

Приобретённое имя (G, OID 2.5.4.42)

Имя и отчество (если имеется) владельца сертификата ключа проверки электронной подписи

Должность владельца сертификата ключа проверки электронной подписи

Текстовое значение «Индивидуальный предприниматель»

Дополнительные атрибуты имени

ИНН юридического лица (12 цифр = «00» + ИНН)

ИНН индивидуального предпринимателя (12 цифр)

ОГРН организации (13 цифр)

ОГРН индивидуального предпринимателя (15 цифр)

(E, OID 1.2.840.113549.1.9.1)

Стандартные и дополнительные атрибуты имени сертификата ключа проверки электронной подписи должны заполняться на русском языке с использованием символов кириллического алфавита, кроме адреса электронной почты.

3. Ключи электронной подписи должны создаваться на ключевых носителях, предназначенных для хранения ключевой информации (смарт-карты, USB-«токены»). Данные ключевые носители должны поддерживаться применяемым средством электронной подписи КриптоПро CSP.

4. Срок действия сертификата ключа проверки электронной подписи должен быть не менее 10 лет после окончания срока действия закрытого ключа электронной подписи. Данное требование связано с необходимостью обеспечения возможности проверки цепочки сертификатов в течение срока хранения электронных документов, составляющего 10 лет.

2. Подготовка рабочего места

В качестве рабочего места используется персональный компьютер с операционной системой Microsoft Windows 7/8/10 или Astra Linux CE/SE. Далее описывается подготовка рабочего места на ПК с ОС Windows, для ПК с ОС Astra Linux см. инструкцию «ГИИС ДМДК Настройка окружения в ОС Astra Linux».

2.1. Установка браузера «Спутник» со встроенным СКЗИ «КриптоПро CSP»

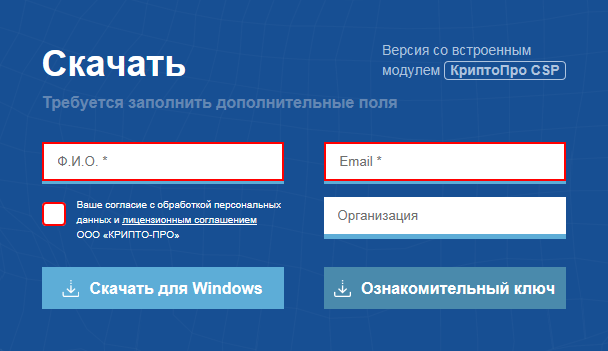

Загрузите установочный файл браузера «Спутник» с сайта ООО «Крипто-Про» по ссылке. При загрузке требуется указать ФИО, адрес электронной почты и дать согласие на обработку персональных данных:

Запустите установочный файл браузера «Спутник» и подтвердите установку, отвечая «Да» на запросы программы установки. Установка всех компонентов будет выполнена в тихом режиме и завершится появлением ярлыка браузера на рабочем столе:

Для активации лицензии браузера «Спутник» запустите браузер, найдите в настройках раздел «О Спутнике». На странице «О Спутнике» нажмите «Загрузить ключ лицензии из файла», в открывшемся окне выберите файл ключа лицензии license.lic и перезапустите браузер.

2.2. Установка браузеров «Яндекс.Браузер» и «Chromium GOST»

Если вы уже установили браузер «Спутник», то следующие2 пункта (установка СКЗИ КриптоПро CSP и установка КриптоПро ЭЦП Browser plug-in) пропустите.

Установка СКЗИ КриптоПро CSP

Для получения дистрибутива СКЗИ КриптоПро CSP необходимо зарегистрироваться на сайте КриптоПро по ссылке.

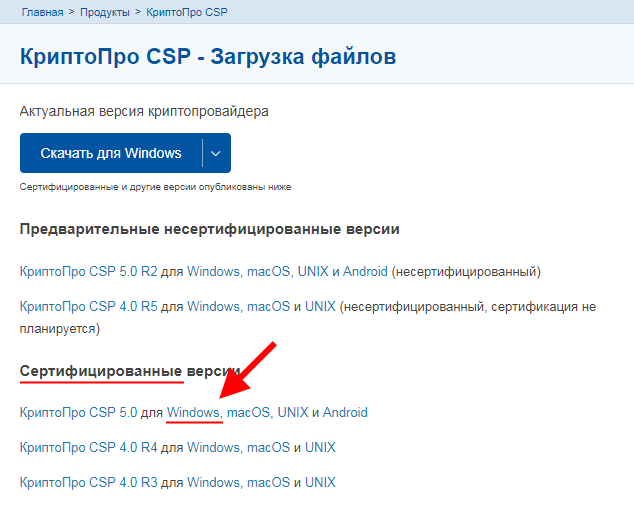

Если уже имеется действующая лицензия на СКЗИ КриптоПро, то скачайте последнюю сертифицированную версию, соответствующую имеющейся лицензии.

Если лицензия отсутствует, то рекомендуется скачать последнюю сертифицированную версию СКЗИ КриптоПро CSP 5.0:

Выполните установку СКЗИ КритоПро CSP, следуя инструкциям установщика. Какие-либо специальные настройки при установке не требуются. После установки СКЗИ КриптоПро CSP необходимо перезагрузить компьютер.

Если лицензия отсутствует, то СКЗИ КриптоПро CSP будет автоматически активировано временной лицензией сроком на 3 месяца, в течение этого времени необходимо приобрести лицензию.

Установка КриптоПро ЭЦП Browser plug-in

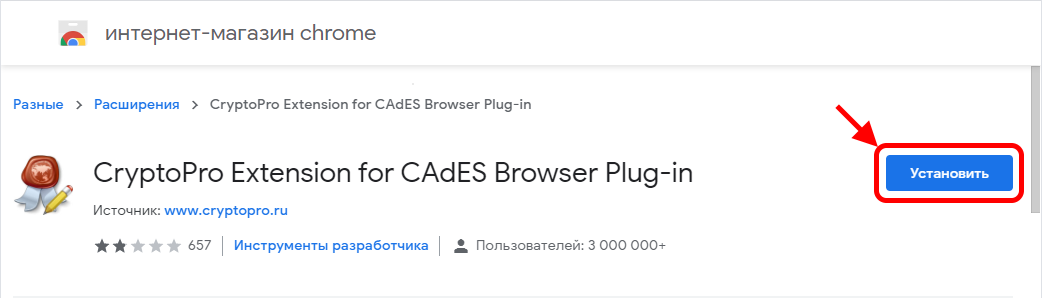

Дистрибутив КриптоПро ЭЦП Browser plug-in необходимо загрузить с сайта КриптоПро по ссылке.

На той же странице размещена ссылка на инструкцию по установке плагина и ссылка на сервис проверки работы плагина (проверка работы плагина выполняется после установки интернет-браузера с поддержкой шифрования по ГОСТ).

Установка Яндекс.Браузер

Интернет-браузер «Яндекс.Браузер» можно загрузить по ссылке.

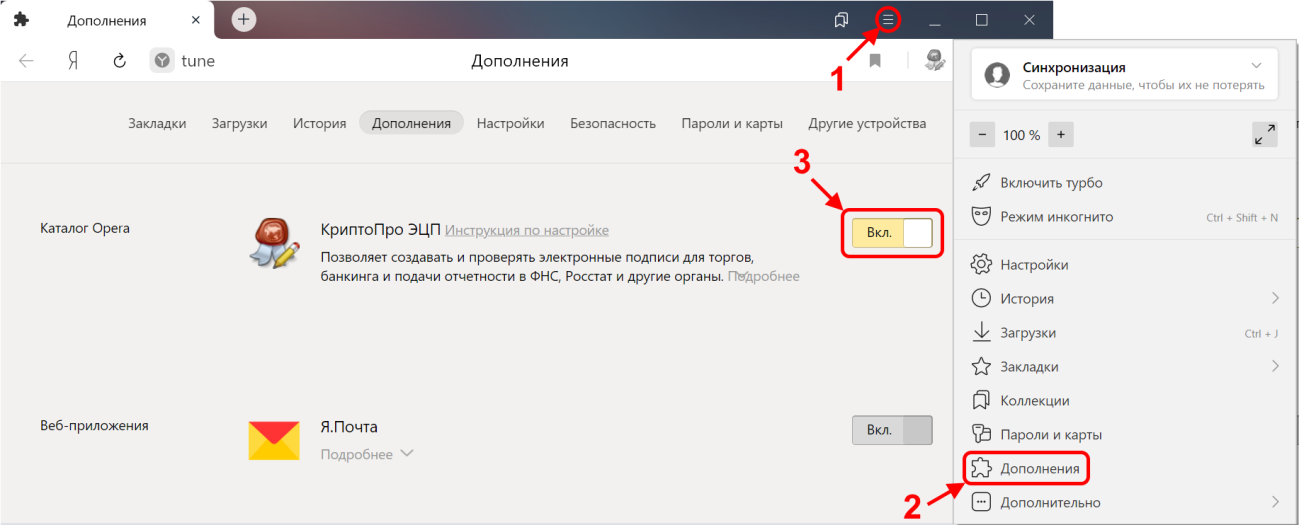

После установки интернет-браузера «Яндекс.Браузер» необходимо установить и включить дополнение «КриптоПро ЭЦП»:

1. Открыть в интернет-браузере «Яндекс.Браузер» ссылку (скопировать и вставить):

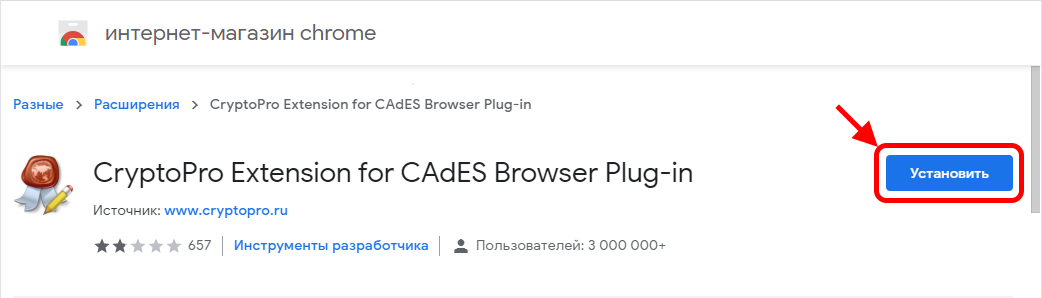

2. Нажать кнопку «Установить». Если на месте кнопки «Установить» располагается кнопка «Удалить из Chrome», то это значит, что дополнение было установлено ранее и установка не требуется, перейдите к шагу 3.

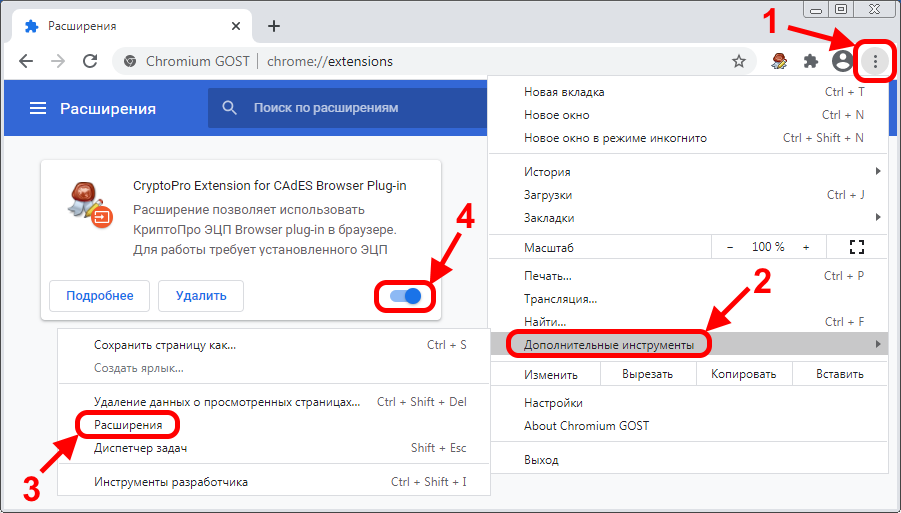

3. Включите дополнение.

4. В Яндекс.Браузер также необходимо включить опцию «Подключаться к сайтам, использующим шифрование по ГОСТ. Требуется Крипто.Про CSP.». Без включения этой опции при попытке входа в ГИИС ДМДК будет выдаваться ошибка «ERR_SSL_VERSION_OR_CIPHER_MISMATCH», так как по умолчанию браузер не работает с сертификатами, использующими шифрование по ГОСТ.

Установка Chromium GOST

Интернет-браузер «Chromium GOST» можно загрузить по ссылке. Если не знаете, какую версию выбрать, то выбирайте «chromium-gost-***-windows-386-installer.exe».

С дополнительной информацией по установке, настройке и работе с интернет-браузером «Chromium GOST» можно ознакомиться на сайте КриптоПро по ссылке.

После установки интернет-браузера «Chromium GOST» необходимо установить и включить дополнение «КриптоПро ЭЦП»:

1. Открыть в интернет-браузере «Chromium GOST» ссылку (скопировать и вставить):

2. Нажать кнопку «Установить». Если на месте кнопки «Установить» располагается кнопка «Удалить из Chrome», то это значит, что дополнение было установлено ранее и его установка не требуется, перейдите к шагу 3.

3. Включите дополнение.

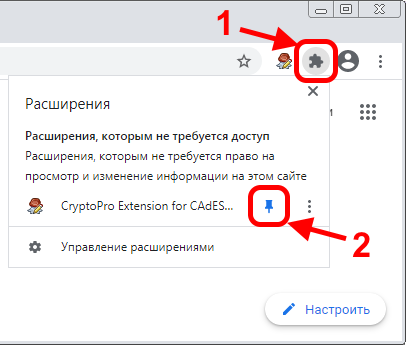

4. Закрепите значок дополнения.

В случае, если защищённое соединение с порталом ГИИС ДМДК не устанавливается, необходимо включить протоколы TLS 1.1 и TLS 1.2 в Windows. Статья о включении указанных протоколов размещена на сайте Microsoft по ссылке (перевод на русский язык).

Также для включения протоколов TLS 1.1 и TLS 1.2 в Windows можно воспользоваться файлом реестра (.reg) следующего содержания:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] «DisabledByDefault»=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] «DisabledByDefault»=dword:00000000

3. Установка сертификатов

Скачайте корневой сертификат Минкомсвязи России по ссылке и установите в хранилище «Доверенные корневые центры сертификации».

Скачайте промежуточный сертификат ЗАО «Национальный удостоверяющий центр» по ссылке и установите в хранилище «Промежуточные центры сертификации».

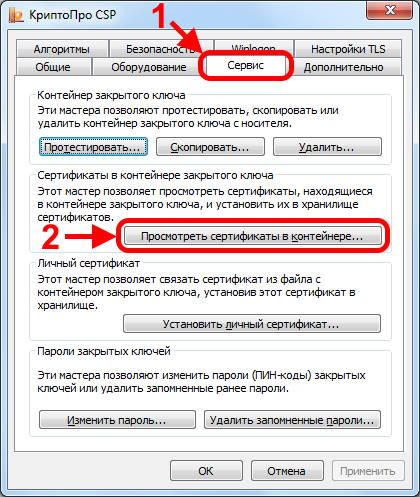

Для установки сертификата пользователя подключите к компьютеру «токен», который был получен в удостоверяющем центре, найдите в меню «Пуск» каталог «КРИПТО-ПРО» и запустите «КриптоПро CSP».

Воткрывшемся окнеперейдите навкладку«Сервис»и нажмите кнопку «Просмотреть сертификаты в контейнере…».

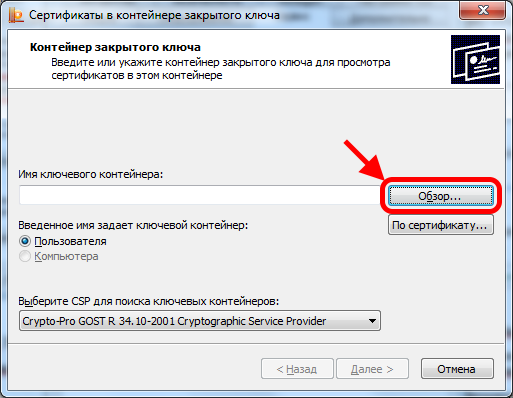

В открывшемся окне нажать кнопку «Обзор».

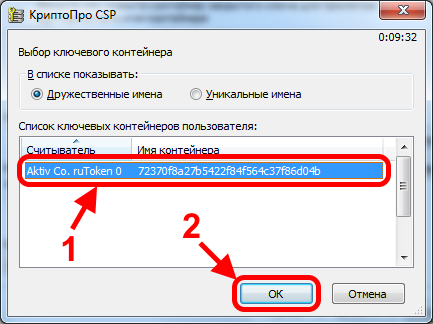

В открывшемся окне выбрать контейнер закрытого ключа (в примере – «Activ Co. ruToken») и нажать кнопку «OK».

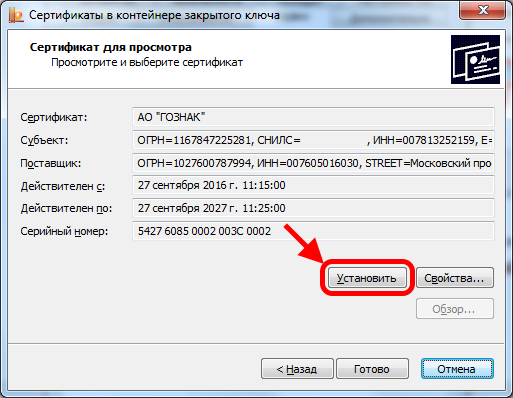

В открывшемся окне нажмите кнопку «Установить».

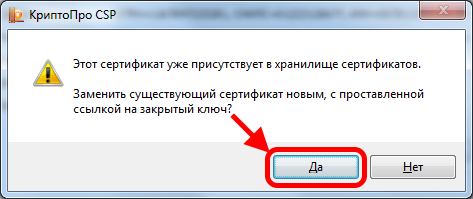

Если появится вопрос о замене существующего сертификата новым, нажмите «Да».

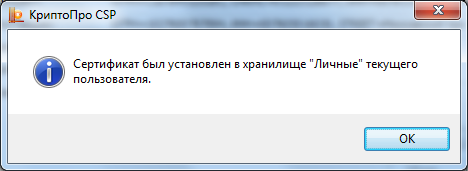

В результате должно появиться сообщение об успешной установке сертификата.

Проверка работы плагина «КриптоПро ЭЦП Browser plug-in»

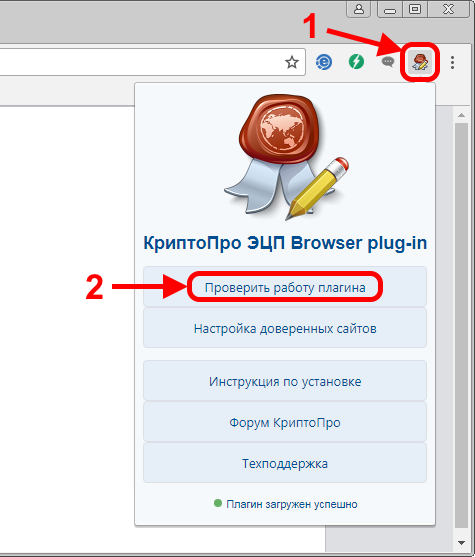

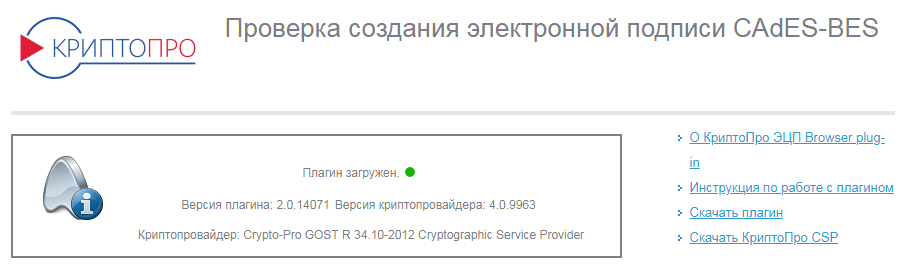

После установки и настройки интернет-браузеров проверьте работу плагина «КриптоПро ЭЦПBrowser plug-in» по ссылке или нажав на значок плагина, расположенный справа от адресной строки, и выбрав пункт «Проверить работу плагина».

В результате должна открыться страница, на которой будет указан результат загрузки плагина, а также будут отображены версия плагина и версия криптопровайдера.