Учетная запись важна и не может быть делегирована что это

Разрешение доверия к учетным записям компьютеров и пользователей при делегировании

Относится к:

Описывает лучшие практики, расположение, значения, управление политикой и **** соображения безопасности для обеспечения доверия к компьютерам и учетным записям пользователей для настройки политики безопасности делегирования.

Справочники

Этот параметр политики определяет, какие пользователи могут установить параметр Доверенный для делегирования на объект пользователя или компьютера. Делегирование учетной записи безопасности обеспечивает возможность подключения к нескольким впс» target=»_blank»>серверам, и каждое изменение впс» target=»_blank»>сервера сохраняет учетные данные проверки подлинности исходного клиента. Делегирование проверки подлинности — это возможность, которую используют клиентские и впс» target=»_blank»>серверные приложения, если у них несколько уровней. Это позволяет общедоступным службам использовать учетные данные клиента для проверки подлинности приложения или службы баз данных. Чтобы эта конфигурация была возможной, клиент и впс» target=»_blank»>сервер должны работать под учетные записи, доверенные для делегирования.

Только администраторы, которым можно доверять учетным данным компьютера и пользователей, могут настроить делегирования. Администраторы домена и Enterprise администраторы имеют эти учетные данные. Процедура, позволяющая доверять пользователю для делегирования, зависит от уровня функциональности домена.

Пользователь или машинный объект, который получает это право, должен иметь доступ к флагам управления учетной записью. Серверный процесс, работающий на устройстве (или в пользовательском контексте), которому доверяется делегирование, может получить доступ к ресурсам на другом компьютере с помощью делегирования учетных данных клиента. Однако учетная запись клиента должна иметь доступ к флагам управления учетной записью на объекте.

Возможные значения

Рекомендации

Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения политики по умолчанию для последних поддерживаемых версий Windows. Значения по умолчанию также можно найти на странице свойств политики.

| Тип впс» target=»_blank»>сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного впс» target=»_blank»>сервера | Не определено |

| Действующие параметры по умолчанию для контроллера домена | Администраторы |

| Действующие параметры по умолчанию для рядового впс» target=»_blank»>сервера | Администраторы |

| Действующие параметры по умолчанию для клиентского компьютера | Администраторы |

Управление политикой

В этом разделе описываются функции, средства и рекомендации, которые помогут вам управлять этой политикой.

Изменение этого параметра может повлиять на совместимость с клиентами, службами и приложениями.

Перезагрузка устройства не требуется для того, чтобы этот параметр политики был эффективным.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Групповая политика

Это право пользователя определяется в объекте групповой политики контроллера домена по умолчанию и в локальной политике безопасности рабочих станций и впс» target=»_blank»>серверов.

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который перезаписывал параметры на локальном компьютере при следующем обновлении групповой политики:

Когда локальный параметр серый, он указывает, что GPO в настоящее время контролирует этот параметр.

Дополнительные сведения о настройке политики можно найти здесь.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Ненадлежащее использование учетных записей компьютера и пользователей, которые можно доверять праву пользователя делегирования, может позволить несанкционированным пользователям выдать себя за других пользователей в сети. **** Злоумышленник может использовать эту привилегию, чтобы получить доступ к сетевым ресурсам и затруднить определение того, что произошло после инцидента с безопасностью.

Противодействие

Учетные записи включить компьютер и пользователей, которые должны доверять праву пользователя делегирования, следует заявить только в том случае, если существует явная необходимость в его функциональных возможностях. При назначении этого права следует изучить использование ограниченной делегирования для управления делегированием учетных записей. На контроллерах домена это право по умолчанию назначено группе администраторов.

Примечание: Нет причин назначать это право пользователю любому пользователю на впс» target=»_blank»>серверах-членах и рабочих станциях, принадлежащих домену, так как оно не имеет смысла в этих контекстах. Она актуальна только для контроллеров домена и автономных компьютеров.

Возможное влияние

Нет. Не определена конфигурация по умолчанию.

Учетная запись важна и не может быть делегирована что это

Изменение свойств учетной записи.

На вкладке Общие вы можете просмотреть и изменить основные атрибуты пользователя.

Поля Имя, Инициалы и Фамилия соответствуют полям, заполненным при создании учетной записи. Поле Выводимое имя по умолчанию соответствует полному имени. В нем указывается имя в том виде, в каком оно будет выводиться в различных списках. В поле Описание вы можете ввести произвольное описание учетной записи пользователя. В поле Комната можно указать комнату, в которой работает пользователь.

В поля Номер телефона, Электронная почта и Веб-страница введите контактную информацию пользователя. Обычно на этой вкладке указывается рабочая контактная информация, о том, как указать личные контактные сведения, см. ниже. Если вы хотите указать более одного номера телефона или более одной Web-страницы, щелкните кнопку Другой рядом с соответствующим полем. В появившемся окне вы можете ввести любое количество телефонов или адресов.

На вкладке Адрес вы можете указать домашний (или любой другой) адрес пользователя. Имейте в виду, что данные адреса пользователя являются публичной информацией и доступны при просмотре каталога Active Directory.

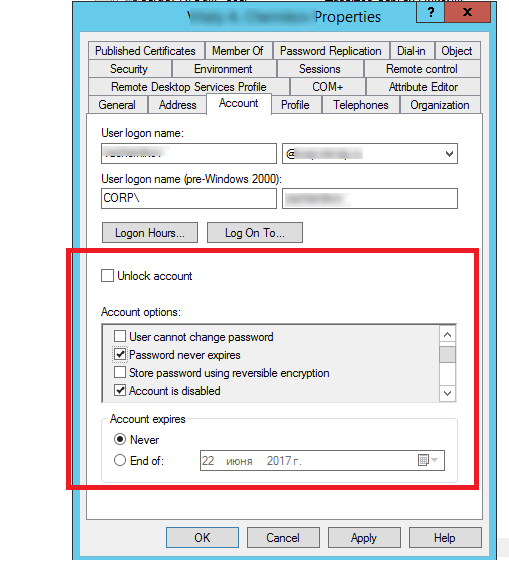

На вкладке Учетная запись вы можете настроить различные параметры учетной записи пользователя. Как и при создании учетной записи пользователя, вы можете изменить Имя входа пользователя и выбрать домен, который будет использован для построения полного имени пользователя.

Кроме того, вы можете ограничить Срок действия учетной записи, установив переключатель в положение Истекает и указав желаемую дату. Учетная запись будет действовать до 23:59:59 указанного дня включительно.

Все параметры учетной записи собраны в отдельный список. Для включения одного из параметров вы должны установить флажок рядом с его названием. Рассмотрим некоторые параметры учетной записи подробнее.

Кроме этих параметров вы можете задать часы, в которые пользователю разрешен вход в систему. Для этого щелкните кнопку Время входа. В появившемся окне можно указать, в какие дни и часы пользователю разрешен вход в систему.

Чтобы разрешить или запретить вход в определенные дни и часы, выделите интересующую вас прямоугольную область ячеек и установите переключатель Вход разрешен/Вход запрещен в нужное положение. При настройке сложного графика входа пользователя может потребоваться неоднократное выполнение этой операции. После настройки времени входа щелкните кнопку ОК.

При использовании в локальной сети протокола NetBIOS вы можете ограничить набор рабочих станций, с которых пользователь может регистрироваться в домене. Для этого щелкните кнопку Вход на.

Чтобы ограничить компьютеры, на которые может входить пользователь, установите переключатель в положение только на указанные компьютеры, введите в поле Имя компьютера NetBIOS-имя компьютера и щелкните кнопку Добавить. Повторите эту операцию, чтобы добавить все необходимые компьютеры. Вы также можете удалить компьютер из списка, выбрав его и щелкнув кнопку Удалить. Если вы хотите разрешить пользователю вход на все компьютеры, установите переключатель в положение на все компьютеры.

Ограничение компьютеров, с которых пользователю разрешен вход в систему, действует только для NetBIOS-клиентов при условии установки этого протокола на контроллере домена. Компьютеры, использующие только протокол TCP/IP, не попадают под это ограничение.

На вкладке Профиль вы можете настроить параметры профиля пользователя. В папке профиля пользователя (%homedrive%\Documents and Settings ) сохраняются его личные файлы, персонифицированные файлы приложений, временные файлы пользователя, его рабочий стол и сетевое окружение, данные системного реестра.

Windows Server 2003 поддерживает три типа профилей:

Указав в поле Путь к профилю сетевой путь к перемещаемому или обязательному профилю, вы укажете Windows копировать профиль из указанной папки, а не создавать его на основании стандартного профиля пользователя.

Вы также можете указать домашнюю папку пользователя, которая может быть как локальной (полный путь задается в поле Локальный путь), так и сетевой (вы задаете букву диска и полный сетевой путь в поле Подключить). Если ни один из этих параметров не указан, то домашней папкой считается папка его локального профиля (%homedrive%\Documents and Settings\%username% или %userprofile%). При задании сетевого пути к домашней папке Windows 2000 проверяет ее наличие. Если папки нет, она будет создана по щелчку кнопки ОК или Применить. На создаваемую домашнюю папку пользователя устанавливаются следующие разрешения:

Если домашняя папка уже существует, Windows Server 2003 проверяет, чтобы у пользователя был к ней Полный доступ. При необходимости это разрешение добавляется.

На вкладке Телефоны вы можете указать номера других телефонов пользователя. Кроме того, на этой вкладке в поле Заметки вы можете ввести произвольные сведения относительно пользователя.

На вкладке Организация вы можете указать сведения о должности пользователя. Для этого заполните поля Должность, Отдел и Организация.

На основании информации о руководителях Windows Server 2003 автоматически строит список Прямые подчиненные для пользователя. Свойства конкретного подчиненного пользователя можно просмотреть при помощи двойного щелчка его имени в списке.

На вкладке Член групп вы можете управлять членством пользователя в группах. Обычно группы используются для более удобного управления разрешениями и привилегиями пользователей. Как правило, все пользователи входят в группу Пользователи домена (в домене Windows Server 2003) или в группу Пользователи (на рабочих станциях). Это обеспечивает им базовые права, например возможность входить в домен с рабочих станций.

Для совместимости с не-Windows клиентами может потребоваться указать основную группу пользователя. Это требуется для нормальной работы клиентов, не поддерживающих членство пользователей в нескольких группах, к таким клиентам относятся компьютеры под управлением UNIX, Mac OS и т. п. Для указания основной группы пользователя выберите ее в списке и щелкните кнопку Задать основную группу.

Для нормального функционирования сетевых клиентов Windows задание основной группы не требуется. Тем не менее не рекомендуется изменять основную группу пользователя, если это не требуется для обеспечения взаимодействия с клиентами POSIX и Macintosh.

На вкладке Входящие звонки вы можете задать параметры удаленного доступа для пользователя. Они действуют при организации удаленного доступа средствами Windows Server 2003.

Вы можете глобально разрешить или запретить пользователю использование удаленного доступа к домену посредством модема или виртуальной частной сети (Virtual Private Network, VPN). Для этого установите переключатель в положение Разрешить доступ или Запретить доступ. Несмотря на возможность непосредственно управлять удаленным доступом пользователя, рекомендуется установить переключатель в положение Управление на основе политики удаленного доступа и осуществлять управление удаленным доступом посредством групповых политик.

При организации удаленного доступа через модем впс» target=»_blank»>сервер удаленного доступа Windows Server 2003 может осуществлять обратный звонок для экономии средств пользователей. Вы можете выбрать один из вариантов организации ответного вызова впс» target=»_blank»>сервера.

Кроме того, вы можете настроить некоторые параметры TCP/IP для удаленных соединений, осуществляемых пользователем. К ним относятся статический IP-адрес, указываемый в поле Статический IP-адрес пользователя и статическая таблица маршрутизации, которая может быть включена установкой флажка Использовать статическую маршрутизацию. Статические маршруты могут быть определены по щелчку кнопки Статические маршруты.

На вкладке Среда вы можете настроить ряд индивидуальных параметров пользователя для терминального режима.

Установив флажок При входе в систему запускать следующую программу, вы сможете указать полный путь к файлу запускаемой программы в поле Имя файла программы и ее рабочую папку в поле Рабочая папка. Эта программа будет запускаться каждый раз при входе пользователя на впс» target=»_blank»>сервер в терминальном режиме, но не будет запускаться при обычном входе.

Кроме того, вы можете настроить индивидуальные параметры подключения устройств клиента. Установив флажок Подключение дисков клиента при входе, вы укажете впс» target=»_blank»>серверу терминалов, что при каждом входе пользователя в терминальном режиме необходимо подключить локальные диски его компьютера, чтобы они могли использоваться во время терминальной сессии. Установив флажок Подключение принтеров клиента при входе, вы укажете впс» target=»_blank»>серверу терминалов, что при каждом входе пользователя в терминальном режиме необходимо подключить все локальные принтеры пользователя, чтобы они могли использоваться во время терминальной сессии. Подключение осуществляется только для принтеров, предоставленных в совместное использование. Установив флажок По умолчанию выбрать основной принтер клиента, вы укажете впс» target=»_blank»>серверу терминалов, что в качестве принтера по умолчанию должен быть установлен тот же принтер, что и на компьютере клиента. Принтер по умолчанию не изменяется, если не удалось подключить другой.

На вкладке Сеансы вы можете настроить индивидуальные параметры пользователя для терминального режима. Эти параметры позволяют эффективнее использовать ресурсы впс» target=»_blank»>сервера, отключая ненужные сеансы пользователей.

На вкладке Удаленное управление вы можете настроить параметры управления сеансом одного пользователя другим пользователем. Параметры, устанавливаемые на этой вкладке, действуют только на терминальные сессии пользователя.

Вы также можете настроить уровень управления сеансом пользователя. Установка переключателя в положение Только наблюдение за сеансом пользователя позволит осуществлять наблюдение за действиями пользователя, но не позволит выполнять какие-либо действия в рамках его сеанса. Установка переключателя в положение Взаимодействие с этим сеансом позволит не только наблюдать, но и активно вмешиваться в действия пользователя.

На вкладке Профиль служб терминалов вы можете настроить параметры профиля пользователя, используемые в терминальном режиме. Эти параметры аналогичны параметрам на вкладке Профиль и замещают их при работе пользователя в терминальном режиме.

Кроме того, при помощи флажка Разрешить вход на впс» target=»_blank»>сервер терминалов вы можете запретить или разрешить пользователю вход и работу на впс» target=»_blank»>сервере терминалов.

Окно свойств пользователя может содержать дополнительные вкладки, добавляемые различными программными продуктами, ориентированными на Active Directory. Например, Microsoft Exchange Server 2000 добавляет к свойствам пользователя еще четыре вкладки, предназначенные для управления параметрами почтового ящика пользователя.

Расшифровка значения атрибута userAccountControl в Active Directory

UserAccountControl является одним из важных атрибутов учетных записей пользователей и компьютеров Active Directory. Данный атрибут определяет состояние учетной записи в домене: активна ли учетная запись или заблокирована, включена ли опция смены пароля при следующем входе, может ли пользователь менять свой пароль и т.д.). Однако не все администраторы четко представляют, как работает и для чего используется в AD атрибут UserAccountControl.

К примеру, откройте в консоли ADUC свойства любой учетной записи AD и перейдите на вкладку Account (Учетная запись). Обратите внимание на группу атрибутов пользователя в разделе Account Control (Параметры учетной записи). Здесь имеются следующие опции аккаунта:

Каждый из этих атрибутов учетной записи по сути является битовым значением, которое можно находится в состоянии 1 (True) или 0 (False). Однако эти значения не хранятся в виде отельных атрибутов AD, вместо этого используется атрибут UserAccountControl.

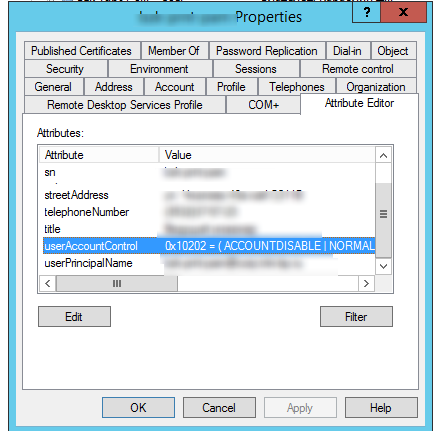

UserAccountControl — атрибут Active Directory

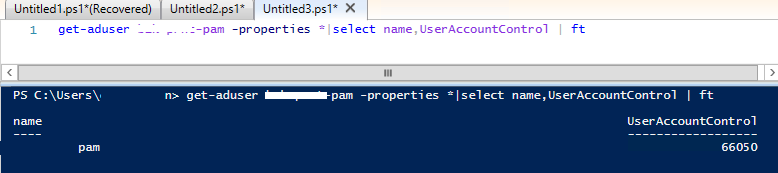

Суммарное значение всех указанных опций хранится в значении атрибута учетной записи UserAccountControl, т.е. вместо, того чтобы хранить все эти опции в разных атрибутах, используется один атрибут Active Directory. Атрибут UserAccountControl представляет собой битовую маску, каждый бит которого является отдельным флагом, отображающим значение одной из указанных опций и может иметь разное значение (вкл или выкл). Соответственно, в зависимости от включенных опций учетной записи, у пользователя будет получаться разное значение атрибута UserAccountControl. Посмотреть текущее значение атрибута можно на вкладке Attribute Editor или с помощью следующей командлета PowerShell Get-ADUser:

В этом примере значение атрибута 0x10202 (в десятичном представлении 66050). Что означают эти числа?

Ниже представлена таблица доступных флагов учетных записей в AD. Каждый из флагов соответствует определённому биту атрибута UserAccountControl, а значение UserAccountControl равно сумме всех флагов.

| Флаг | Значение в HEX | Десятичное значение |

| SCRIPT (Запуск сценария входа) | 0x0001 | 1 |

| ACCOUNTDISABLE (Учетная запись отключена) | 0x0002 | 2 |

| HOMEDIR_REQUIRED (Требуется домашняя папка) | 0x0008 | 8 |

| LOCKOUT (Учетная запись заблокирована) | 0x0010 | 16 |

| PASSWD_NOTREQD (Пароль не требуется) | 0x0020 | 32 |

| PASSWD_CANT_CHANGE (Запретить смену пароля пользователем) | 0x0040 | 64 |

| ENCRYPTED_TEXT_PWD_ALLOWED (Хранить пароль, используя обратимое шифрование) | 0x0080 | 128 |

| TEMP_DUPLICATE_ACCOUNT (учетная запись пользователя, чья основная учетная запись хранится в другом домене) | 0x0100 | 256 |

| NORMAL_ACCOUNT (Учетная запись по умолчанию. Обычная активная учетная запись) | 0x0200 | 512 |

| INTERDOMAIN_TRUST_ACCOUNT | 0x0800 | 2048 |

| WORKSTATION_TRUST_ACCOUNT | 0x1000 | 4096 |

| SERVER_TRUST_ACCOUNT | 0x2000 | 8192 |

| DONT_EXPIRE_PASSWORD (Срок действия пароля не ограничен) | 0x10000 | 65536 |

| MNS_LOGON_ACCOUNT | 0x20000 | 131072 |

| SMARTCARD_REQUIRED (Для интерактивного входа в сеть нужна смарт-карта) | 0x40000 | 262144 |

| TRUSTED_FOR_DELEGATION | 0x80000 | 524288 |

| NOT_DELEGATED | 0x100000 | 1048576 |

| USE_DES_KEY_ONLY | 0x200000 | 2097152 |

| DONT_REQ_PREAUTH (Не требуется предварительная проверка подлинности Kerberos) | 0x400000 | 4194304 |

| PASSWORD_EXPIRED (Срок действия пароля пользователя истек) | 0x800000 | 8388608 |

| TRUSTED_TO_AUTH_FOR_DELEGATION | 0x1000000 | 16777216 |

| PARTIAL_SECRETS_ACCOUNT | 0x04000000 | 67108864 |

К примеру, имеется обычная учетная запись, для которой отключено требование смены пароля. Значение userAccountControl получается следующим образом

NORMAL_ACCOUNT (512) + DONT_EXPIRE_PASSWORD (65536) = 66048

Соответственно, значение userAccountControl из моего примера (66050) получилось следующим образом:

NORMAL_ACCOUNT (512) + DONT_EXPIRE_PASSWORD (65536) + ACCOUNTDISABLE (2) = 66050

Для обычной заблокированной учетной записи значение userAccountControl будет равно 514:

(NORMAL_ACCOUNT (512)+ ACCOUNTDISABLE (2) = 514

Значения UserAccountControl по-умолчанию для типовых объектов домена:

С помощью фильтров можно выбирать из AD объекты, с определённым значением атрибута useraccountcontrol. Например, для вывода всех активных (нормальных учетных записей):

Выведем список всех заблокированных учетных записей:

Список аккаунтов, у которых не ограничен срок действия пароля:

Сложить нужные биты из таблицы и выбрать объекты AD можно с помощью следующих команд:

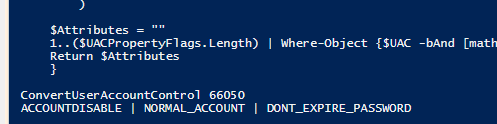

PowerShell скрипт для расшифровки значения UserAccountControl

Для удобства под рукой хочется иметь инструмент, который бы автоматически преобразовывал значение битовой маски UserAccountControl в нормальный человеческий вид. Попробуем написать простую функцию для скриптов PowerShell, который принимает десятичное значение атрибута UserAccountControl и выдает список включенных опций учетки. Т.к. атрибут UserAccountControl представляет собой битовую маску, можно назначить каждому биту текстовое описание.

У меня получился такой PowerShell скрипт для конвертации значения UserAccountControl в читаемый вид:

Проверим, что означает значение UserAccountControl, равное 66050:

Как вы видите, скрипт вернул, что у пользователя включены атрибуты:

ACCOUNTDISABLE + NORMAL_ACCOUNT + DONT_EXPIRE_PASSWORD

Этот же скрипт можно использовать для расшифровки значений UserAccountControl на лету, при выгрузке информации об учетных данных их AD в удобном виде с помощью командлета Get-AdUser или Get-AdComputer, например:

ACCOUNTDISABLE | NORMAL_ACCOUNT | DONT_EXPIRE_PASSWORD

Вход пользователя (UPN)

Текстовое поле слева позволяет ввести имя учетной записи для данного пользователя. Это имя, которое пользователь будет использовать для входа в домен Active Directory.

Вход пользователя (SamAccountName)

В доступном только для чтения текстовом поле слева отображается имя домена, используемое компьютерами, работающими под управлением операционных систем, предшествующих Windows 2000.

Текстовое поле справа позволяет ввести имя пользователя для входа в операционные системы, предшествующие Windows 2000.

Флажок Защитить от случайного удаления

Выберите этот параметр, чтобы обновить дескриптор безопасности объекта и, если это возможно, его родителя, и запретить удаление данного объекта администраторами или пользователями этого домена (контроллера домена).