сайты которые можно взломать

Как взламывают сайты и как их от этого защитить

Если вы хотите, чтобы ваш сайт не взломали, не создавайте его. Рассказываем, почему взломать можно что угодно, и даём советы по защите.

Если вы следите за IT-новостями, то регулярно слышите, что обнаруживаются утечки данных клиентов крупных компаний, находятся критические уязвимости в популярных приложениях, а серверы подвергаются атакам.

Безопасность — большая проблема в современном мире. Как жаль, что все эти крупные компании пишут такой плохой код. То ли дело я — мне взлом не страшен. Или страшен?

Почему вообще одни компании взламывают, а у других всё в порядке? Давайте разберёмся, как работают хакеры и как от них защититься.

Пишет о программировании, в свободное время создает игры. Мечтает открыть свою студию и выпускать ламповые RPG.

Алгоритм взлома

Главное — помнить, что не существует систем, которые невозможно взломать. Примите это как аксиому. Вопрос лишь в том, сколько времени уйдёт на то, чтобы вас взломать. Наша задача — сделать так, чтобы хакеры тратили на обход защиты так много времени, чтобы им было попросту невыгодно на вас нападать.

Примерный алгоритм взлома следующий:

Давайте вместе пройдём путь хакера и посмотрим, как он всё это делает.

ВАЖНО!

Мы никого не взламываем и вам не советуем. Вся информация в статье предоставлена для того, чтобы вы научились защищать свои сайты и приложения.

Цель взлома

Представим, что хакер планирует доступ к аккаунту одного конкретного пользователя на конкретном сайте.

Шаг первый: социальная инженерия

Лучший взлом — тот, которого не было. А чтобы получить доступ без взлома, нужно, чтобы пользователь сам предоставил вам все данные. Для этого используется социальная инженерия. И вот самые известные способы.

Письма от администрации

Нужно написать письмо человеку, представившись сотрудником компании, которой принадлежит сайт. Для этого можно подменить заголовки письма, чтобы пользователь подумал, что оно действительно пришло от официальных представителей.

Содержание может быть следующим:

Когда получаешь такое письмо, в первую очередь начинаешь переживать, что случилось что-то ужасное. И только когда эмоции улягутся, здравый смысл может затрубить о том, что это, скорее всего, мошенники.

Очарование

Вам вдруг пишет человек, который хочет знать о вас всё: откуда вы, чем увлекаетесь, любите ли животных, какая девичья фамилия вашей матери и так далее. Обычно этот человек выглядит как девушка или парень мечты — разве можно не доверять такой очаровашке?

Вы, конечно, поддерживаете беседу, а потом общение вдруг сходит на нет. А через какое-то время вы замечаете, что не можете зайти на сайт. Произошло вот что: взломщик узнал ответ на секретный вопрос, который необходим, чтобы восстановить доступ к аккаунту.

Фишинг

Вы получаете сообщение от друга или знакомого, в котором он просит зайти на сайт и проголосовать в конкурсе. После перехода по ссылке почему-то нужно заново авторизоваться, но, если это сделать, ничего не происходит. Вы закрываете вкладку, но уже слишком поздно.

На самом деле это подставной сайт: у него может быть такой же дизайн и даже адрес как у настоящего, но это всего лишь муляж, который используется, чтобы вы сами ввели свои данные.

Методы защиты

Чтобы защитить пользователей от взлома методами социальной инженерии, нужно постоянно информировать их о следующих вещах:

Если же в аккаунт пользователя кто-то заходит с другого устройства, отправьте письмо с инструкцией, что нужно делать, если это авторизовался не сам пользователь.

Шаг второй: взлом с помощью известных уязвимостей

Если не удалось выведать пароль у пользователя, то нужно идти дальше и пробовать уязвимости, которым подвержены практически все сайты. Самая известная из них — SQL-инъекция.

SQL устроен так, что за один раз можно отправлять несколько запросов, которые разделяются точкой с запятой.

Structured Query Language —структурированный язык запросов. Используется для работы с базами данных.

Например, у вас на сайте есть форма входа, в которую нужно ввести логин и пароль. Чаще всего запрос, который отправляется для проверки пользователей, выглядит так:

Зная это, хакер может ввести в поле с паролем какую-нибудь команду-инъекцию. Например, такую:

Взлом сайта и его последствия

Времена, когда сайты взламывались ради забавы почти прошли. В современных реалиях сайты атакуют для извлечения прибыли. Атаковать могут абсолютно любой сайт, даже с минимальными показателями и трафиком.

Атаки на сайты могут быть как направленными, когда атакуемый сайт по определенным причинам интересен злоумышленнику, так и массовыми, когда злоумышленник пытается проэксплуатировать какую-то уязвимость, ставшую ему известной в определенной CMS.

Взлом

Вариантов взлома сайтов достаточно много. Начиная от эксплуатации уязвимостей CMS системы и сервера, до подбора паролей или рассылки троянских программ для получения сохраненных паролей от FTP и админ-панелей. Даже если ваш сайт надежно защищен — вас могут сломать через уязвимых соседей на shared-хостинге при неверно выставленных правах. Злоумышленники могут мониторить bugtraq-рассылки на появление разного рода уязвимостей т.н. нулевого дня, собирать с помощью поисковых систем и сервисов уязвимые сайты и пытаться массово атаковать.

Последствия

Обычно злоумышленники, исходя из своих целей и квалификации стараются закрепиться на взломанном ресурсе и замаскировать свое присутствие. Взлом сайта не всегда можно распознать по внешним признакам (мобильный редирект, спам-ссылки на страницах, чужие баннеры, дефейс и пр). При компрометации сайта этих внешних признаков может и не быть. Ресурс может работать в штатном режиме, без перебоев, ошибок и попадания в “черные” списки антивирусов. Но это отнюдь не означает, что сайт в безопасности. Проблема в том, что заметить факт взлома и загрузки хакерских скриптов без проведения аудита безопасности – сложно, а сами веб-шеллы, бэкдоры и другие инструменты хакера могут достаточно долго находиться на хостинге и не использоваться по назначению. Но однажды наступает момент, и они начинают сурово эксплуатироваться злоумышленником, в результате чего у владельца сайта возникают проблемы. За спам, размещение фишинговых страниц сайт блокируют на хостинге (или отключают часть функционала), а появление редиректов или вирусов на страницах чревато баном со стороны антивирусов и санкциями со стороны поисковых систем. В подобном случае необходимо в срочном порядке «лечить» сайт, а затем ставить защиту от взлома, чтобы сюжет не повторялся.

Монетизация

Что же может получить злоумышленник со взломанного сайта? В первую очередь информацию. На сайте может быть закрытый раздел, интернет-магазин может содержать базу пользователей, на сайте могут быть интегрированы сервисы с захардкожденными учетными данными сторонних систем (например смс-шлюзов с хорошим балансом) и прочее, что можно продать.

Сайт можно использовать для добычи и продажи трафика — от установки seo-ссылок, до внедрения iframe кода, ведущего на т.н. связки эксплоитов — автоматизированные системы эксплуатации уязвимостей браузеров, флеш-плеера и т.д.

В последнее время все чаще можно услышать о так называемых целенаправленных атаках (advanced persistent threat, APT) при которых взлому сайтов уделяется не последнее место. Взлом веба зачастую является т.н. точкой входа в корпоративную сеть, с веб сайта получают всю возможную информацию для проведения эффективной фишинг-компании — анализируются пользователи, мета-теги и служебная информация всех возможных документов, содержащихся на сайте. Также, сайты могут взламываться в ходе watering-hole атак. Злоумышленник атакует не основной сайт компании (который может быть отлично защищен), а смежные ресурсы — сайт партнера, биржу труда и прочие системы, которые посещают сотрудники компании. Из этих сайтов могуть быть извлечены регистрационные данные сотрудников интересующей компании, а также устанавлено вредоносное программное обеспечение для атак вида drive by download. Такого рода атаки могут заказывать недобросовестные конкуренты, правительственные организации. Также, на взломанных сайтах можно установить программное обеспечение для рассылки спама и другие программы из арсенала злоумышленников.

Зачастую, владельцы не догадываются о взломе

К сожалению, хакерские скрипты по внешним признакам или внешними сканерами не обнаруживаются. Поэтому ни антивирусы поисковых систем, ни антивирусное ПО, установленное у веб-мастера на компьютере, не сообщит о проблемах безопасности сайта. Если скрипты размещены где-нибудь в системных каталогах сайта (не в корневом и не в images) или инжектированы в существующие скрипты, случайно заметить их также не удастся.

Наши коллеги из компании Ревизиум, специализирующейся на лечении и защите сайтов от вирусов предоставили интересный кейс из своей практики.

Как гласит античная мудрость: “предупрежден значит вооружен“. Для того чтобы представлять себе “масштаб бедствия” при взломе, предлагаем познакомиться со среднестатистическим сайтом на Joomla, который был взломан в результате проведения нецелевой атаки, посмотреть, что именно хакеры загрузили на сайт и какую угрозу загруженные скрипты несут сайту, его владельцу и хостингу. Инцидент произошел в июле 2015 года.

Как это бывает на практике

Сайт работает на Joomla версии 2.5.28. Причина обращения – блокировка сайта со стороны хостинга за спам-рассылку. Кроме анализа логов почтового и веб-сервера, сайт был просканирован тремя популярными решениями для обнаружения вредоносного кода на хостинге: AI-BOLIT, Maldet и ClamAv.

Результат AI-BOLIT’а: 206 вредоносных скриптов:

Результат Maldet: 84 вредоносных файла:

Результат ClamAv: 67 вредоносных файлов:

Мы также запросили исходный вариант сайта у разработчиков и сравнили файлы с помощью системы контроля версий git. По результатам сравнения и проверки обнаруженных файлов выяснилось, что AI-BOLIT немного перестарался, то есть обнаружил все вредоносы + около 15% было “false positive” (ложных срабатываний). Clamav и Maldet обнаружили только половину всех вредоносов, поэтому можно сделать вывод, что данные антивирусы подходят для экспресс-проверки на заражение, но не подходят для “лечения” сайта. При “лечении” должны быть обнаружены и удалены все вредоносные и хакерские скрипты. Если останется хотя бы один бэкдор или веб-шелл, сайт взломают повторно.

После проведенного анализа мы разобрали функционал обнаруженных “вредоносов” и классифицировали их. Результат в таблице:

Данный паттерн заражения характерен для CMS Joomla, WordPress, и некоторых коммерческих CMS.

Рассмотрим каждый скрипт из данного набора

Данная незамысловатая запись представляет собой вызов:

Номер 2 – бэкдор-загрузчик.

Также как и №1, бэкдор позволяет получить полный контроль над аккаунтом хостинга, а в последствии, возможно, и всем сервером. Но №2 более функционален за счет обхода eval.

Номер 3 – это бэкдор-“младший брат” вредоноса №2.

Делает то же самое, но не умеет обходить запрещенный eval, то есть выполняет переданный код только через

Номер 4 – классический WSO веб-шелл.

Если убрать деструктивный функционал, то данным инструментом могли бы пользоваться и рядовые веб-мастера. Иногда нам кажется, что функционал панелей управления некоторых хостингов заметно уступают возможностям веб-шеллов.

Номер 5 – дорвей, загружающий контент с удаленного сервера:

Если его немного расшифровать, можно увидеть, с какого IP грузится контент и каким User Agent он “прикидывается”:

Дорвей генерирует тысячи страницы из разряда “черного SEO”. Страницы попадают в поисковый индекс и пагубно влияют на поисковую выдачу сайта, оригинальные страницы которого пессимизируются. Сайт может попасть под фильтр или полностью вылететь из поисковой выдачи.

Номер 6 – бэкдор, который принимает команды в виде зашифрованного серилизованного массива PHP:

Номер 7 – еще один бэкдор, который может размещаться как в отдельном файле размером до 400 байтов, так и инжектироваться в скрипты php. Является упрощенным вариантом №1 с теми же пагубными последствиями.

Номер 8 – дроппер руткита Mayhem. Это, пожалуй, самая опасная “нагрузка” в данном заражении.

Руткит Mayhem — серьезный вредонос для веб-серверов на ОС *nix, который превращает сервер в боевую единицу ботнета, но может работать в условиях ограниченных привилегий. Задача данного файла сгенерировать руткит и загрузить его через LD_PRELOAD. Подробный разбор дроппера можно посмотреть по ссылке и в отчете Яндекса.

Номер 9 – мощный спам-рассыльщик.

Богатый функционал позволяет рассылать спам как через стандартную функцию mail(), так и с помощью SMTP протокола через сокеты. Поддерживаются различные шаблоны писем, рассылка по списку и пр. Исходный код хорошенько обфусцирован. Фрагмент третьего шага деобфускации выглядит так:

Номер 10 – дроппер, задача которого загрузить с удаленного сервера исполняемый шелл-файл, запустить его и по завершении удалить. С этого скрипта обычно начинается взлом сайта.

Сайт, с которого дроппер загружает шелл, также взломанный. В данном случае он используется в качестве хостинга вредоносного кода. Спустя несколько часов шелл-файл по данному адресу перестает быть доступен, поэтому определить, какой именно код выполнялся при загрузке не представляется возможным.

Как можно заметить, здесь нет ни одного вируса или редиректа, то есть сайт после взлома не начал распространять вредоносный код, перенаправлять посетителей, показывать баннеры, не появилось фишиновых страниц и т.п. и «снаружи» заметить взлом можно было только спустя пару месяцев, когда в поисковый индекс попадут дорвей-страницы.

Хотелось бы отметить, что разобранный в статье пример не является каким-то особо сложным и коварным следствием взлома сайта. На большинстве сайтов, взломанных в результате нецелевой атаки, наблюдается примерно то же самое. Хорошая новость в том, что теперь вы знаете, с чем придется иметь дело. Как гласит мудрость — “предупрежден значит вооружен“.

Как взломать сайт: лучшие способы взлома в 2019 году

Многие считают, что взломать сильно защищенные веб-сайты нельзя. Однако, данное суждение не верно, поскольку такие известные интернет-проекты, как Twitter, Facebook, Microsoft, NBC, Drupal и др. взламывали. В этой статье мы научим вас, как взломать сайт самыми доступными способами на 2019 год.

Хакерство — это и угроза для любого бизнеса, будь то совсем незначительный хак или крупномасштабная атака.

Но с другой стороны (со стороны самого взломщика) иметь возможность повлиять на сторонние ресурсы в сети это большое преимущество.

Чего позволяет достичь взлом сайта?

Взлом может нанести ущерб любому растущему бизнесу, будь то маленький или большой. Используя методы взлома, вы можете украсть конфиденциальные данные любой компании, получить полный контроль над вашим компьютером или даже повредить ваш сайт в любой момент времени.

Существуют специальные обучающие школы, созданные в целях обеспечения полной информационной безопасности для различных компаний и предотвращения атак на них. Проводятся курсы по этическому взлому. Так или иначе, обучают хакингу.

Все этические методы взлома, которым обучают в подобных заведениях, очень важны для любой фирмы. Они позволяют предотвратить кражу ее конфиденциальной информации. Чтобы обеспечить безопасность любой системы, нужно знать, как взломать сайт или какие методы могут быть использованы хакерами для взлома сайта. Итак, давайте разберемся, какие способы взлома сайта существуют.

Dos или DDOS атака: распределенный отказ в обслуживании

Атака DOS или DDOS является одной из самых мощных атак хакеров, когда они прекращают функционирование любой системы, отправляя очередь запросов сервера с количеством поддельных запросов. В DDOS-атаке используется множество атакующих систем. Многие компьютеры одновременно запускают DOS-атаки на один и тот же целевой сервер. Поскольку атака DOS распространяется на несколько компьютеров, она называется распределенной атакой отказа в обслуживании.

Для запуска DDOS-атак хакеры используют сеть зомби. Сеть зомби — это все те зараженные компьютеры, на которые хакеры тихо установили инструменты для атаки DOS. Чем больше участников в сети зомби, тем мощнее будет атака. То есть, если сотрудники кибербезопасности начнут просто блокировать ip-адреса пользователей, ничего хорошего из этого не выйдет.

В Интернете доступно множество инструментов, которые можно бесплатно загрузить на сервер для выполнения атаки, и лишь немногие из этих инструментов способы работать по системе зомби.

Как использовать инструмент LOIC Free для взлома сайта с помощью DOS / DDOS атак:

LOIC (низкоорбитальный ионный канон): нужно скачать LOIC из бесплатного открытого источника отсюда: http://sourceforge.net/projects/loic/. Как только вы загрузили его, извлеките файлы и сохраните их на рабочем столе.

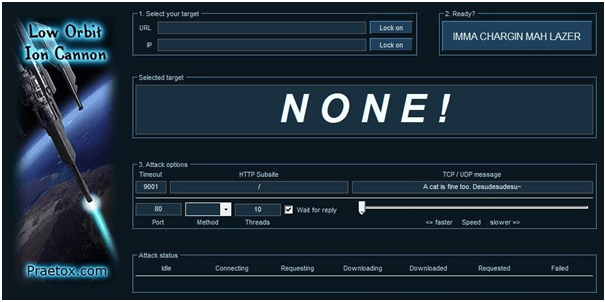

Теперь, на втором шаге, откройте программное обеспечение, и вы получите экран, подобный следующему:

Здесь, на экране, найдите текст с надписью «Выберите цель и заполните ее». Теперь введите или скопируйте / вставьте URL-адрес веб-сайта в поле. Если вы хотите начать атаку на IP-адресе, поместите IP-адрес в поле и нажмите кнопку блокировки рядом с заполненным текстовым полем.

На третьем этапе просто пропустите кнопку с надписью «ima chargin mah lazer» и перейдите к третьему разделу, то есть к параметрам атаки. Оставьте другие параметры, такие как тайм-аут, дочерний сайт, http и панель скорости без изменений. Поменяйте только tcp / udp и введите случайные данные.

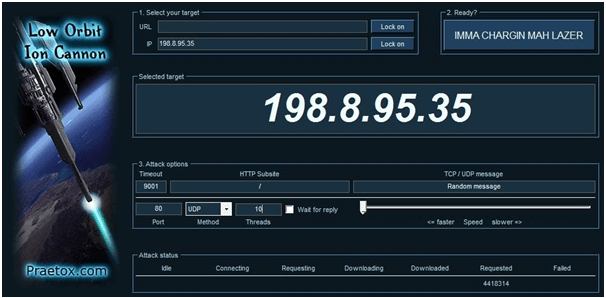

В типе порта просто укажите порт, на котором вы хотите начать атаку, и в поле метода выберите UDP. Если вы хотите атаковать сайт, оставьте порт таким, какой он есть, но измените его для серверов майнкрафт. Обычно номер порта для майнкрафта равен 25565. Также снимите флажок «ждать ответа» и оставьте нити на уровне 10. Если ваша компьютерная система имеет хорошую конфигурацию, вы также можете сделать ее равной 20, но не превышайте 20. В конечном итоге ваш экран будет выглядеть следующим образом:

Наконец, единственное, что требуется, — это нажать кнопку «IMMA CHARGIN MAH LAZER». После нажатия вы увидите запрошенный столбец в статусе атаки, который должен быть заполнен многочисленными цифрами и прочим.

Использование SQL Injection Attack для взлома сайта в 2019 году:

Еще одним успешным методом взлома сайта в 2018 году является атака SQL-инъекций. В этом методе мы можем вставить вредоносные операторы SQL в запись, поданную для выполнения. Чтобы успешно выполнить SQL-инъекцию, нужно выяснить уязвимость в прикладном программном обеспечении. Хакеры могут использовать уязвимости в этих системах. Инъекции SQL для взлома веб-сайта чаще всего называют вектором для веб-сайтов, но его можно использовать для атаки на любую базу данных SQL.

Большинство атак SQL-инъекций могут быть сделаны на базе данных SQL на многих сайтах ASP.

Шаги для взлома сайта в 2019 году с помощью SQL-инъекции:

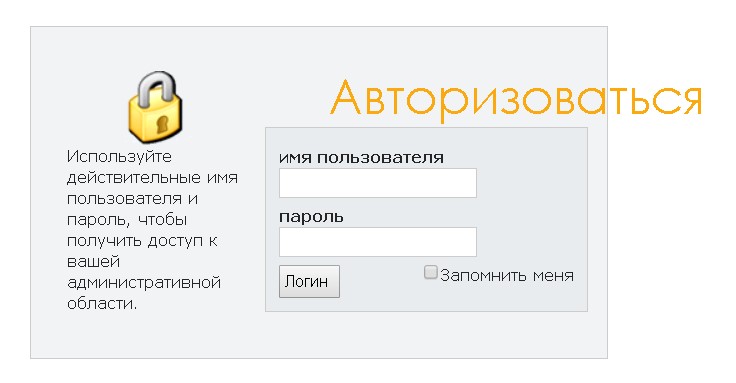

Теперь попробуйте ввести имя пользователя как admin и пароль как 1’or’1 ‘=’ 1, как показано на рисунке ниже:

Вот и все, теперь вы вошли в админку.

Если указанный выше пароль не работает, вы можете использовать приведенный ниже список паролей для атак SQL-инъекций. Однако стоит помнить, что данный пример взят с иностранного источника и пароли могут отличаться. Тут наверное все-таки банальный подбор. У нас в РФ, скорее всего самые популярные пароли другие. Я писал про это в одной из статей.

Список паролей для зарубежных ресурсов:

Как использовать XSS или межсайтовые скриптовые атаки для взлома сайта в 2019 году:

Что такое XSS?

Атаки XSS, также известные как атаки межсайтовых сценариев, — это одна из лазеек в веб-приложениях, которая предлагает хакерам использовать сценарии на стороне клиента, чаще всего javascript на веб-страницах, которые посещают пользователи. Когда посетители посещают вредоносную ссылку, она выполняет javascript. После того, как хакеры воспользуются уязвимостью XSS, они могут легко запускать фишинговые атаки, атаки троянов или червей или даже красть учетные записи.

Например, предположим, что злоумышленник обнаружил уязвимость XSS в Gmail, а также внедрил в нее вредоносный скрипт. Каждый раз, когда посетитель посещает сайт, исполняется вредоносный скрипт и код перенаправляет пользователя на поддельную страницу Gmail или даже может захватить куки. После того, как хакер украл куки, он может либо войти в учетную запись Gmail других, либо даже сменить пароль.

Перед выполнением атаки XSS у вас должны быть следующие навыки:

Как выполнять XSS-атаки на веб-сайт в 2019 году:

Шаг 1: Поиск уязвимого веб-сайта. Чтобы запустить XSS-атаку, хакеры могут использовать Google dork, чтобы найти уязвимый веб-сайт, например: используйте dork «? Search =» или «.php? Q =». Этот придурок будет отображать некоторые конкретные сайты в результатах поиска Google, которые можно использовать для взлома.

Google dork — это сотрудник, который по незнанию раскрывает конфиденциальную корпоративную информацию в Интернете. Слово «придурок» — это сленг для дурака или неумелого человека.

Google dorks подвергают корпоративную информацию риску, потому что невольно создают черные двери, которые позволяют злоумышленнику войти в сеть без разрешения и / или получить доступ к несанкционированной информации. Чтобы найти конфиденциальную информацию, злоумышленники используют строкирасширенного поиска, называемые запросами Google dork.

Запросы Google dork созданы с помощью операторов расширенного поиска, которые ИТ-администраторы, исследователи и другие специалисты используют в своей повседневной работе для сужения результатов поиска. Обычно используемые поисковые операторы включают в себя:

site: ограничивает результаты запроса определенным сайтом или доменом.

Тип файла: ограничивает результаты запроса для файлов PDF или других конкретных типов файлов.

intext: ограничивает результаты теми записями содержимого, которые содержат определенные слова или фразы.

Шаг 2: Проверьте уязвимость:

Теперь нам нужно найти поле ввода, в которое мы можем внедрить вредоносный скрипт, например, поле поиска, поле имени пользователя или пароля или любое другое связанное поле.

Теперь протестируйте уязвимость, поместив некоторую строку в поле, скажем, например, вставьте «BTS» в поле ввода. Результаты будут отображаться следующим образом:

Теперь щелкните правой кнопкой мыши на странице и просмотрите исходный код страницы. Найдите строку, которую вы ввели, это «BTS». Также отметьте место, где размещены входные данные.

Теперь нам нужно выяснить, что сервер дезинфицирует наш ввод или нет? Чтобы проверить это, вставьте тег

Сохранить моё имя, email и адрес сайта в этом браузере для последующих моих комментариев.