какое наказание за ddos

DDoS атака уголовная ответственность

Содержание

DDoS атака и Уголовный Кодекс РФ

С юридической точки зрения наказание за DDoS атаку может быть рассмотрено в русле нескольких статей Уголовного Кодекса Российской Федерации.

В том случае, если имеется вероятность или существуют веские доказательства того, что в качестве источника атаки были использованы вредоносные программы, наказание за DDoS следует рассматривать в структуре Статьи 273 УК РФ «Создание, использование и распространение вредоносных компьютерных программ». Наказание за такой вид DDoS атаки предусматривает тюремный арест сроком до 4 лет.

В ситуации взлома впс» target=»_blank»>сервера, повлекшего за собой уничтожение, распространение, изменение информационных данных, DDoS атака рассматривается с позиций Статьи 272 УК РФ и предусматривает штраф, исправительные работы, либо заключение исполнителя под стражу.

Если DDoS атака направлена на нарушение журналистских прав – блокирование общественно-значимой информации, то наказание за это будет вынесено с учетом положений Статьи 144 УК РФ «Воспрепятствование законной профессиональной деятельности журналиста». Самым ужесточенным наказанием этой Статьи выступает арест сроком до 6 лет и штраф в сумме трехсот тысяч рублей.

Сегодня крупные российские интернет – компании, отмечает DDoS-Guard NET, настаивают на дополнении УК РФ статьями, квалифицирующими DDoS атаку, как один из самых опасных типов хакерских нападений на системы.

Наказание за DDoS атаку: российская практика

В российской практике особенно известны несколько дел, связанных с организацией DDoS атак на официальный сайт президента, на главный сайт компании «Аэрофлот» и крупную банковскую корпорацию. «Прославились» на весь и мир и российские хакеры, организовавшие крупнейшую DDoS атаку на букмекерские сайты Великобритании и потребовавшие за их восстановление крупную сумму денег.

Как объясняют юристы, занимающиеся информационной безопасностью, осудить исполнителей и заказчиков DDoS атак в России, видится возможным только в случае их нахождения, и нахождения зараженных компьютеров в пределах страны. Однако последний факт – довольно редкое явление, так как большинство хакерских нападений на сайты производится из-за рубежа, откуда отследить мошенников практически нереально.

Что такое DDoS-атаки и как от них защищаться бизнесу

Что такое DDoS-атака

DDoS атака — это действия злоумышленников, направленные на нарушение работоспособности инфраструктуры компании и клиентских сервисов. Злоумышленники искусственно создают лавинообразный рост запросов к онлайн-ресурсу, чтобы увеличить на него нагрузку и вывести его из строя.

Для сравнения: «естественный DDoS» может происходить во время сезонных распродаж, когда онлайн-магазины сталкиваются с наплывом покупателей, не справляются с нагрузкой, и в итоге сервис работает с перебоями или становится полностью недоступным.

Таким атакам подвержены все организации, чье взаимодействие с пользователями и потребителями происходит через веб-ресурсы: онлайн-ретейл и маркетплейсы, финансовый сектор, госуслуги, телеком, онлайн-обучение, сервисы доставки, социальные сети, мессенджеры, видеоконферцсвязь.

Кроме сайтов хакеры могут атаковать, например, номер телефона. В этом случае на телефон будет поступать много спам-звонков, чтобы телефонная линия была занята для обычных пользователей. Этот вид атаки характерен для небольших бизнесов, связанных с онлайн-доставкой готовой еды, вызовом такси и так далее.

Как происходят DDoS-атаки

«Принцип работы подобного типа атак кроется в их названии — Distributed Denial of Service или «отказ в обслуживании, — рассказывает руководитель направления «Информационная безопасность» ИТ-компании КРОК Андрей Заикин. — Любое оборудование имеет ограничение по пропускной способности и по количеству обрабатываемых запросов».

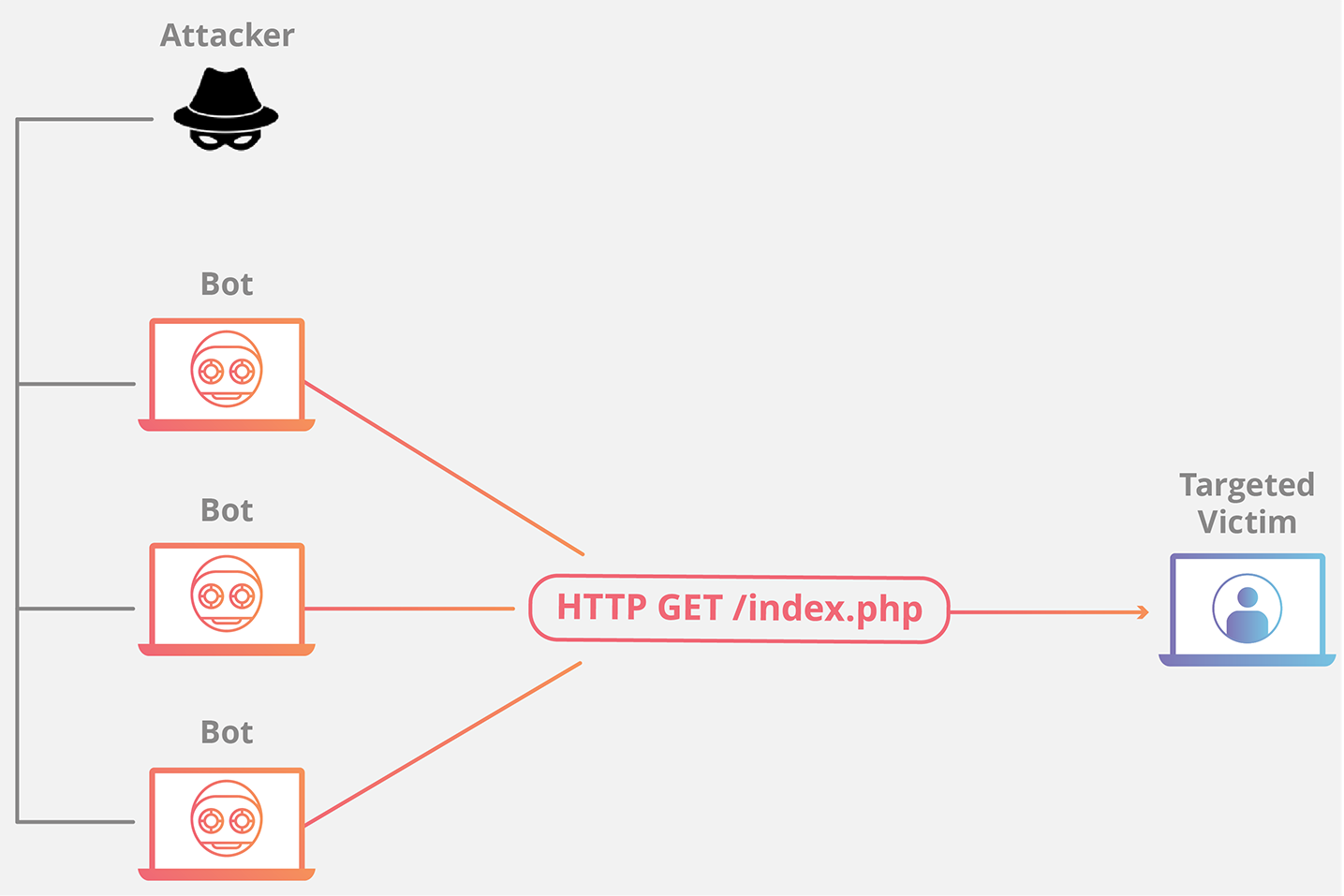

Для атаки используют так называемые «ботнет-сети» — компьютерные сети с запущенными на устройствах ботами, которые управляются хакерами издалека. Киберпреступники активизируют запросы с помощью этих ботов, которые обращаются к сайту выбранной жертвы. Ботнет-сети могут состоять как из зараженных устройств пользователей (например, компьютеров с активированными на них вирусами, которые хакеры используют без ведома пользователя), так и, например, из IoT-устройств: «умных» колонок, пылесосов и так далее. Размер ботнета может составлять от десятков до сотен тысяч устройств.

«Каждый компьютер инициирует соединения, которые ничем не отличаются от действий легитимных клиентов. В совокупности все эти действия могут создать нагрузку, превышающую расчетную», — добавляет начальник управления технической защиты информации СКБ-банка Александра Цыпко.

В чем отличие DoS от DDoS?

В арсенале киберпрестпуников есть еще один вид атаки типа «Отказ в обслуживании» — DoS-атака. Ее главное отличие от DDoS-атаки в том, что для рассылки запросов на сайт используется только одно устройство, а не сеть.

Чем грозит DDoS-атака

Злоумышленники используют DDoS-атаки по нескольким причинам:

Цель злоумышленников — вывести из строя онлайн-ресурс и сделать его недоступным для конечного пользователя.

Эти действия несут две угрозы для коммерческого сектора:

Государственные компании не могут выполнять свои обязанности перед пользователями, например, предоставить госуслуги. «DDoS-атака на банк может привести к упущенной прибыли для самой компании, а также для пользователей. Кроме того, это потеря репутации среди потребителей», — приводит пример Заикин из КРОК.

Как защититься от DDoS-атак

По словам Заикина, основной способ защиты — фильтрация трафика на основе его содержимого, IP-адресов и других параметров. Реализовать его можно двумя путями:

Атаки могут возникать из-за уязвимостей в системных компонентах организации, поэтому необходимо регулярно следить за обновлением системы.

Также компаниям необходимо убедиться, что корпоративные веб-сайты и ИТ-ресурсы в состоянии обрабатывать большое количество трафика.

Недавние примеры DDoS-атак:

Какой вариант защиты выбрать

«Во всех трех случаях не стоит полагаться только на защиту, предлагаемую интернет-провайдерами. Как правило, они сосредоточены на защите от DDoS-атак собственной инфраструктуры. Это не полноценный клиентский сервис, при в первую очередь важно обеспечить доступность ресурсов клиента», — подчеркнул Киселев.

Статистика DDoS-атак

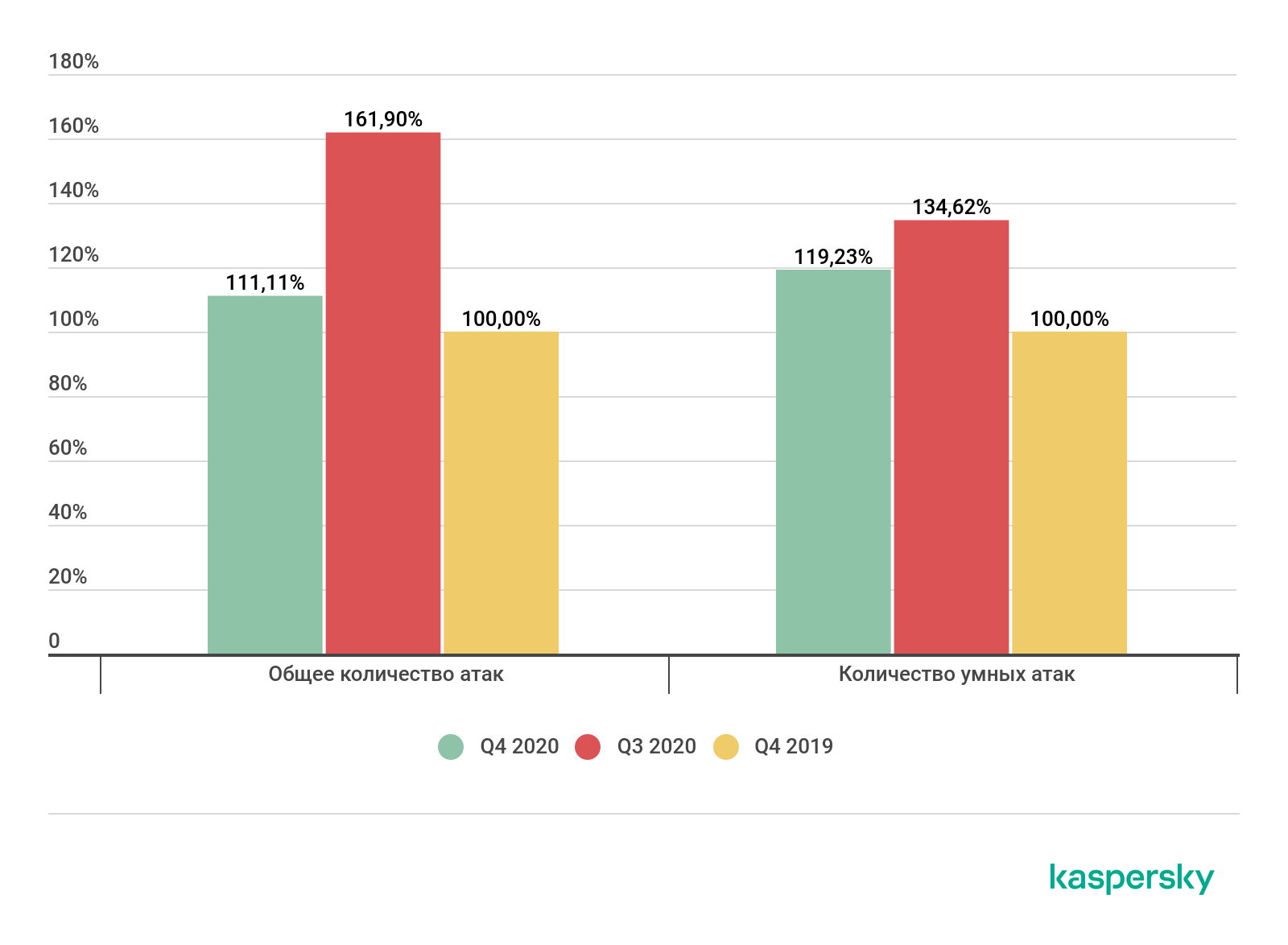

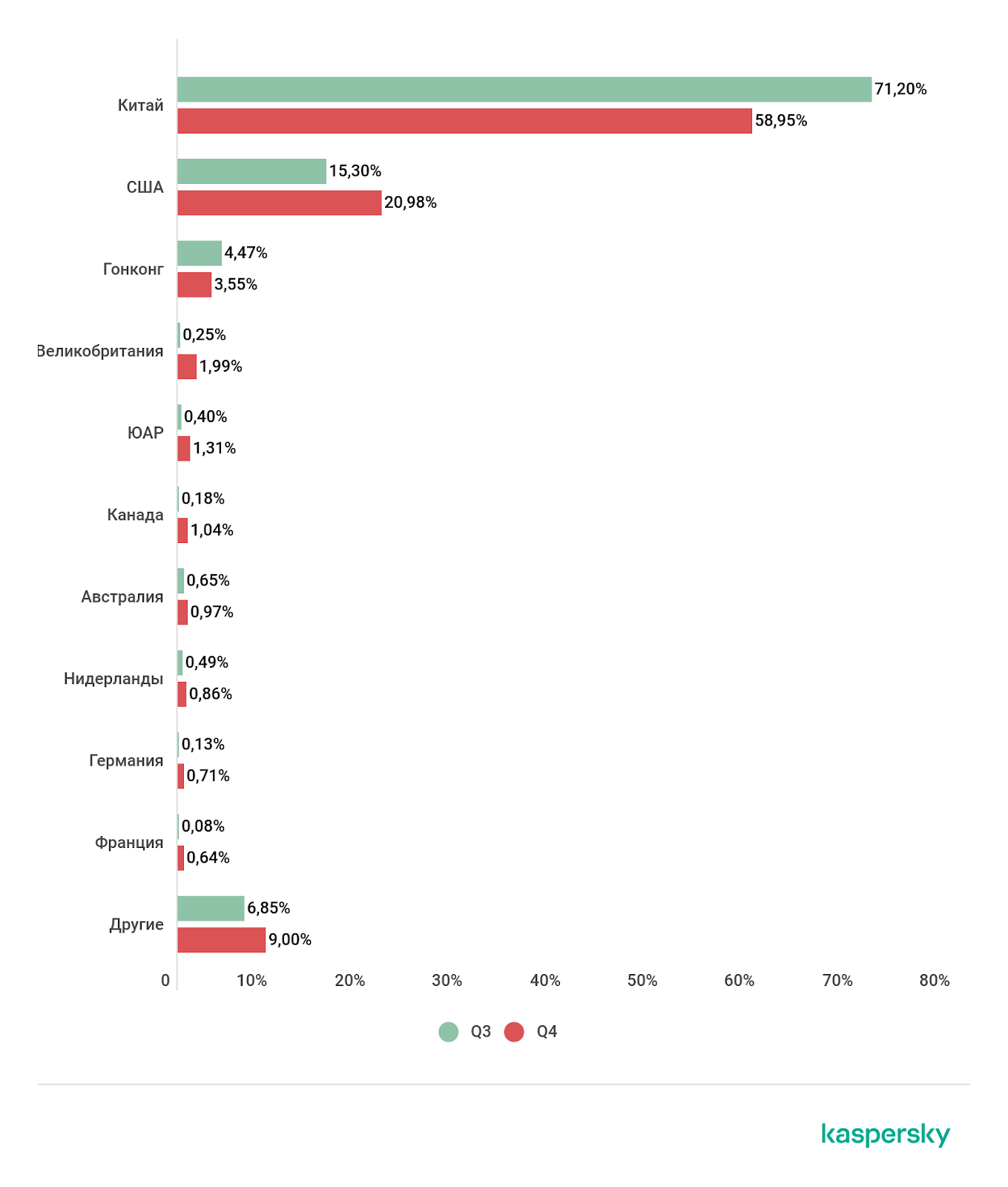

По словам Заикина из КРОК, в 2020 году число DDoS-атак в среднем выросло в два раза. Самый значительный рост показали онлайн-ретейл и образовательные сервисы. «Атаки на банки регистрируют на регулярной основе, но мощность 99% таких атак, как правило, не обращает на себя пристального внимания специалистов по безопасности», — добавляет Цыпко.

В 2020 году DDoS использовали и как инструмент для таргетированных атак на конкретные компании. Также такие атаки служили отвлекающим маневром для достижения других целей: внедрения вирусов-шифровальщиков и/или кражи корпоративной информации.

У двукратного роста есть несколько причин:

Что грозит за DDoS-атаку?

«Действия за DDoS-атаки квалифицируются по общим нормам о преступлениях в сфере компьютерной информации: это ст. 272 УК РФ (Неправомерный доступ к компьютерной информации) и ст. 273 УК РФ (Создание, использование и распространение вредоносных компьютерных программ)», — рассказал управляющий партнер петербургского офиса коллегии адвокатов Pen & Paper Алексей Добрынин.

Максимальное наказание за совершение таких преступлений — до семи лет реального лишения свободы. В большинстве случаев суд назначает условное наказание или штраф. Размер штрафа может доходить до 500 тыс. руб., также хакер обязан возместить причиненный ущерб, который обычно является очень существенным. «Молодой человек, осужденный в 2014 году за DDoS-атаку на сайт Тинькофф-банка, был приговорен к условному сроку и штрафу в 20 тыс. руб. В то же время сумма исков от потерпевших превысила 11 млн руб.», — привел пример Добрынин.

В России, в отличие от США и европейских стран, количество возбужденных уголовных дел по фактам DDoS-атак очень низкое. «Выявить и раскрыть подобные преступления очень сложно. Сотрудники правоохранительных органов в России просто не обладают необходимой квалификацией в сфере компьютерных технологий. Расследования DDoS-атак могут эффективно проводиться только с постоянным сопровождением и помощью независимых ИТ-компаний, специализирующихся на компьютерной безопасности. Однако система такого взаимодействия в РФ пока не налажена», — объяснил Добрынин.

Внимание, перегрузка! Как защитить сайт от DDoS-атак

По данным «Лаборатории Касперского», 42,9 % компьютеров, принадлежащих коммерческим организациям, в 2017 году подвергались кибератакам.

Из этой статьи вы узнаете, что такое DDoS-атаки, стоит ли их опасаться, как подготовиться к обороне и как себя правильно вести, если в вашу сторону уже направили артиллерию.

Что такое DDoS-атака

DDoS — это любые действия, цель которых «положить» сайт полностью или нагрузить его посторонними задачами так, чтобы он стал напоминать ленивца из «Зверополиса». Но сам термин больше для юзеров, чем технарей. Последние оперируют только им понятными выражениями вроде «DNS амплификация», «TCP Null атака», «SlowLoris» и другими вариациями на тему. Разновидностей DDoS-атак много, поэтому вводным должен послужить тезис:

Универсальной защиты от всех видов DDoS-атак не существует.

Если бы она существовала, «монстры» вроде Google или Amazon не тратили бы миллиарды долларов на киберзащиту и не объявляли периодически конкурсы на поиск уязвимостей с миллионными призовыми.

Главная опасность DDoS-атаки — в процессе киберпреступники могут найти уязвимость и запустить на сайт вирус. Самое печальное последствие — кража личных данных пользователей и увод клиентской базы. Потом ее могут продать вашим конкурентам.

Если поисковые системы находят вирусы, они их не лечат. Просто выбрасывают сайт из поиска или показывают пользователем окно с предупреждением. Репутация и завоеванные позиции в выдаче отправятся в нокаут надолго, как после левого крюка Шугара Рэя Робинсона.

Почему атакуют

Просто так коммерческие сайты ддосят редко. Есть некоторая вероятность, что на вас решил потренироваться школьник, насмотревшийся видео вроде этих:

Таких атак редко хватает больше, чем на пару часов. Но по умолчанию рассчитывать на новичка не стоит. Чаще всего причины связаны с коммерческой деятельностью.

Павел Арбузов, технический директор впс» target=»_blank»>сервер, впс» target=»_blank»>хостинга REG.RU

Условно можем разделить атаки на спланированные и непреднамеренные. Например, 18 марта 2013 года хост-провайдер CyberBunker организовал DDoS-атаку на компанию Spamhaus из-за попадания в черный список за рассылку спама. Это самая мощная DDoS-атака в истории — по оценке CloudFlare, около 300 Гб/с.

Иногда владельцы сайтов принимают за DDoS-атаку так называемый «слэшдот-эффект» (в рунете встречается термин «хабраэффект»). Это происходит, если на ресурс приходит гораздо больше пользователей, чем может пропустить впс» target=»_blank»>сервер, впс» target=»_blank»>хостинг. Это и есть непреднамеренная DDoS-атака. Например, перед новогодними праздниками люди массово делают покупки, трафик на интернет-магазины возрастает. Слабый впс» target=»_blank»>сервер, впс» target=»_blank»>хостинг не выдерживает и падает. Если это происходит, нужно менять хостера или переходить на тариф с более широким каналом.

В этом году я писал материал о маленьком, но гордом агрегаторе коммерческой недвижимости в Москве для одного известного бизнес-издания. А через 3 дня после публикации на его сайт обрушилась мощная DDoS-атака. Узнать источник не удалось, но связь событий не исключена. Возможно, «проверка на прочность» от конкурентов.

Что делать во время атаки

Если никаких анти-DDoS мер заранее не принято, об атаке можно даже не узнать. Иногда хостеры улавливают подозрительную активность и отправляют пользователю письмо. Чаще — нет. Бывает, заглядываем на сайт и видим что-то вроде:

Или находим в «Метрике» провалы по трафику. Это еще не DDoS, но что-то на него похожее.

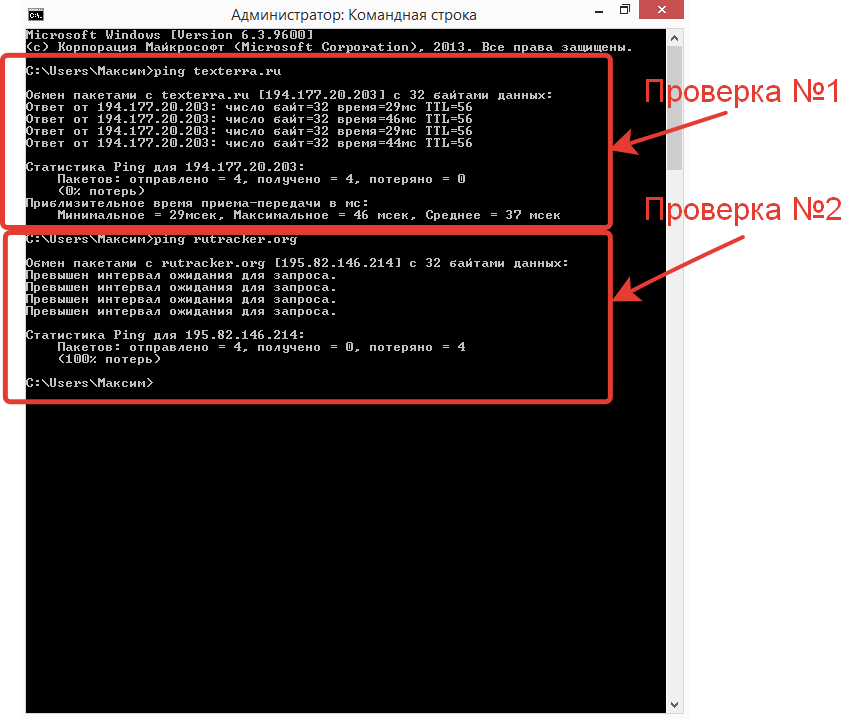

Проверка по командной строке

Открываем командную строку и вводим ping <доменное имя>.

Сначала мы «пинганули» свой сайт и убедились, что он работает – все 4 тестовых пакета прошли обмен. Потом провели операцию на заблокированном ресурсе. Пакеты впс» target=»_blank»>сервером не приняты.

Если сайт не работает, но пингуется – проблема с браузером. Если не пингуется – возможен DDoS.

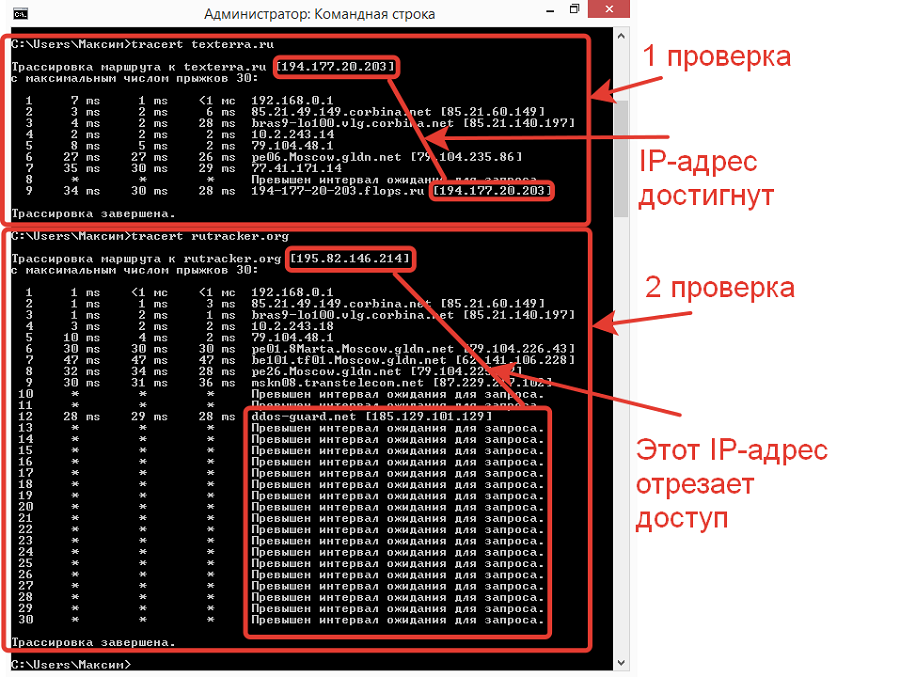

Более подробную информацию может дать трассировка. Используем команду tracert <доменное имя>:

На второй проверке видим трассировку ресурса, заблокированного Роскомнадзором (сторонний IP-адрес). Если обмена пакетами нет на последнем этапе (свой IP-адрес), это может указывать на DDoS.

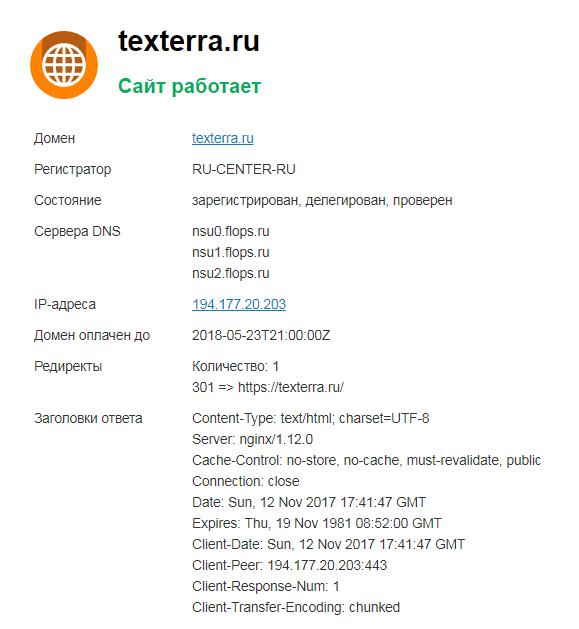

Проверка сторонними сервисами

Код HTTP 200 указывает на то, что проблем с доступом не обнаружено. Если в этой строке будет код HTTP 4**, есть ошибки на своей стороне. Код HTTP 5** говорит о проблемах на стороне впс» target=»_blank»>сервера.

Ошибка HTTP 502 (bad gateway) свидетельствует о том, что сайт не справляется с нагрузкой. Это может быть вызвано DDoS-атакой.

Инструмент от Ping-Admin.ru. В настройках можно выбрать проверку только для своего региона, по России или из других стран. Дает подробную информацию по 9 параметрам, поэтому полезен не только во время атак.

Сервис Who Is. Проверяет работоспособность сайта и показывает технические характеристики домена.

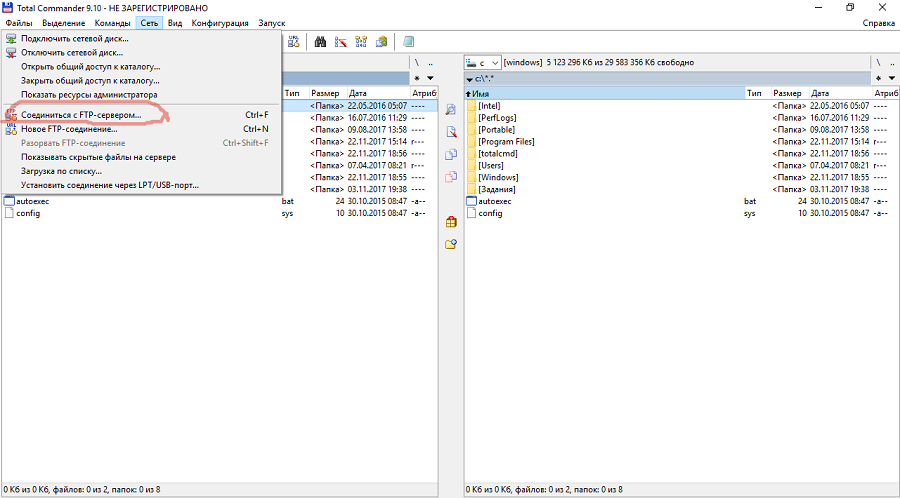

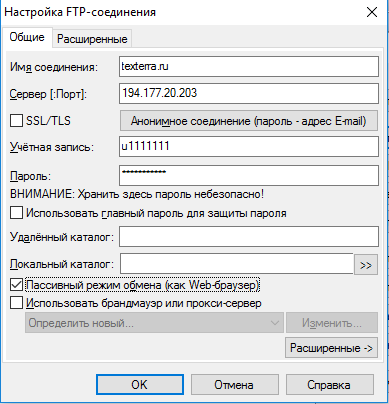

Подключение через FTP

Установите любой удобный FTP-клиент. Например, Total Commander:

Чтобы добавить впс» target=»_blank»>сервер, нужно заполнить карточку:

Узнать свой IP адрес можно, например, через сервис Who Is по ссылке выше. А логин и пароль доступа к FTP приходили вам в информационном письме от хостера после регистрации. Если это было давно, найдите их в архивных сообщениях.

Если FTP работает, а сайт нет, это может указывать на DDoS-атаку или проблемы с веб-впс» target=»_blank»>сервером.

Важно! Приостановите показы баннеров и объявлений контекстной рекламы, чтобы не терять бюджет.

Блокировка по IP

Этот метод помогает только при слабой атаке типа HTTP-флуд. Но бесполезен для атак типа UDP- или SYN-флуд. У них каждый новый паразитный пакет приходит с новым IP, поэтому отфильтровать подключения не получится.

HTTP-флуд – это направление паразитных запросов на порт, который отвечает за назначение и распределение пакетов данных, передаваемых на хост.

UDP-флуд – отсылка UDP-пакетов с большим объемом данных на разные порты с целью перегрузки впс» target=»_blank»>сервера и/или переполнения канала связи.

SYN-флуд – переполнение ресурсов впс» target=»_blank»>сервера безответными паразитными запросами на синхронизацию с впс» target=»_blank»>сервером.

IP-адреса отображаются в лог-файлах HTTP-впс» target=»_blank»>сервера. Как их получить, зависит от вашего хостера. Самый простой вариант — через быструю ссылку в аккаунте на сайте хостера. Конечно, если она есть.

Если нет, перейдите в системные папки. Например, на веб-впс» target=»_blank»>сервере apache лог находится по адресу:

deny from 111.111.11.11

Вместо 111.111.11.11 вносите найденные IP-адреса. Каждый следующий адрес должен быть в новой строке.

К сожалению, времена, когда фильтрация IP была эффективна, прошли. Сегодня это равносильно попытке отремонтировать Tesla X в гаражном кооперативе ключами на 17 и 19. Если хостер не дает доступа к логам, в логах нет повторяющихся IP-адресов или, наоборот, их там слишком много, переходите на более жесткие меры.

История одной атаки

Олег Шестаков, основатель Rush Analytics.

16 ноября 2017 года впс» target=»_blank»>серверы компании Rush Analytics подверглись DDoS атаке с множества различных IP-адресов. В первые 20 минут наш технический отдел пытался самостоятельно отфильтровать паразитный трафик, но его было настолько много, что большая часть проходила фильтры. Ещё через 10 минут хостер нас отключил. Просто отключил впс» target=»_blank»>сервер, заблокировал доступ к нему на 48 часов и затер все логи. В следующие 2 часа мы развернули новый фронт-впс» target=»_blank»>сервер на другой площадке и ушли за DNS-впс» target=»_blank»>серверы Cloudflare.

С моей точки зрения, хостер повел себя странно и даже не пытался нам помочь. В будущем будем держать резервную копию фронт-впс» target=»_blank»>сервера на другой площадке и использовать систему очистки трафика Cloudflare или Incapsula. Всем, кто работает на высококонкурентных рынках, рекомендую сделать так же.

Что не делать во время атаки

Не нужно соглашаться на условия мошенников. На сообщения с предложением прекратить атаку за некоторую сумму лучше всего не отвечать вообще. Иначе вас будут атаковать снова и снова. Поддерживать бесперспективный DDoS на коммерческий сайт дольше 1–2 суток не выгодно. Рано или поздно преступники отступят. Потерянные за время атаки клиенты — это цена недостаточного внимания к защищенности ресурса.

Не планируйте зеркальный ответ. Если требования от мошенников не поступили, атака наверняка заказная. И вполне возможно, у вас есть круг подозреваемых: прямые конкуренты, компании, с которыми не сложились деловые отношения. Иногда причина — чья-то личная неприязнь. Но бросаться искать хакеров, чтобы отомстить, не стоит.

Во-первых, если конкуренты опустились до DDoS, значит, ваш бизнес развивается в правильном направлении. Скажите спасибо за признание заслуг. Во-вторых, в большинстве случаев DDoS не наносит серьезного урона — это деньги на ветер. И в-третьих, это уголовно наказуемое деяние. Да, вероятность поимки киберпреступников и их заказчиков в современных реалиях очень мала, но существует.

Вспомним историю с владельцем платежного агрегатора Chronopay Павлом Врублевским, который был обвинен в организации DDoS-атаки, на 9 дней положившей впс» target=»_blank»>серверы его конкурентов Assist.

Главным пострадавшим признан клиент Assist Аэрофлот. Потери составили 146 миллионов рублей. Более 9 тыс. человек во время атаки не смогли купить билеты авиаперевозчика онлайн.

Заказчики и исполнители DDos-атаки могут быть осуждены по ст. 272 УК РФ. В зависимости от последствий, преступление карается штрафом от 100 до 500 тыс. рублей, ограничением или лишением свободы на срок от 1 до 7 лет.

Чем полезна DDoS-атака

Павел Арбузов, технический директор впс» target=»_blank»>сервер, впс» target=»_blank»>хостинга REG.RU:

Какие проблемы впс» target=»_blank»>сервер, впс» target=»_blank»>хостинга выявляет DDoS-атака?

Если впс» target=»_blank»>сервер, впс» target=»_blank»>хостинг-провайдер заявляет или продает клиенту защиту от DDoS-атак, и его ресурсы под атакой замедляются или работают нестабильно, то это свидетельствует о некачественной услуге.

Если хостер не заявляет или не продает клиенту анти-DDoS, его основная задача спасти свою инфраструктуру. Даже ценой отключения клиента, которого атакуют. В этом случае замедление сайта клиента из-за DDoS не является проблемой хостера.

Как должен вести себя впс» target=»_blank»>сервер, впс» target=»_blank»>хостинг-провайдер, если обнаруживается атака на сайт клиента?

В идеале впс» target=»_blank»>сервер, впс» target=»_blank»>хостинг-провайдер должен иметь свою систему очистки трафика или быть подключенным к сторонней системе, чтобы отфильтровывать «паразитный» трафик. Если это так, ресурсы клиента не должны страдать от DDoS-атак. Мы работаем с DDos Guard и Stormwall PRO. Они защищают от UDP/TCP-флудов, которые встречаются чаще всего. Если защита от DDoS хостером не предусмотрена, ему проще всего полностью отключить сайт, чтобы DDoS-атака не повлияла на других клиентов.

По каким признакам можно судить, что впс» target=»_blank»>сервер, впс» target=»_blank»>хостинг-провайдер отработал при атаке плохо и его стоит сменить?

Если хостер стал полностью недоступен из-за DDoS-атаки на одного клиента более чем на 10 минут, то у него большие проблемы с защищенностью. От его услуг лучше отказаться. Проверить легко — зайдите на основной сайт впс» target=»_blank»>сервер, впс» target=»_blank»>хостинг-провайдера и проверьте, работает он или нет.

Готовимся к атаке: нужные сервисы

Проверка доступности

О проблемах с доступом на сайт вы должны узнать сразу же. Используйте сервисы, которые с заданной периодичностью проверяют сайт и автоматически информируют владельца о недоступности.

Вы сможете быстро сделать проверки, отключить рекламу, уведомить о проблемах хостера и/или компанию, которая занимается техническим сопровождением сайта, проконтролировать работу штатных сотрудников или самостоятельно попытаться очистить трафик.

Файрвол

Файрвол — это готовая система фильтров, которая помогает защитить сайт от мусорного трафика еще до того, как он доберется до сайта. Основная функция файрвола — борьба с вирусами. От DDoS он защищает постольку поскольку, но для слабых атак его достаточно. Тем более, обойдется он дешевле полноценного Anti-DDoS.

Anti-DDoS защита

Anti-DDoS более гибок и интеллектуален, чем обычный файрвол. Система автоматически выстраивает фильтры в зависимости от типа и мощности атаки, умеет проводить дополнительные манипуляции с трафиком.

Системное противодействие DDoS-атакам

И еще раз основной тезис:

От DDoS нельзя защититься на 100 %, но можно смягчить урон от атаки злоумышленников и сократить вероятность атаки в целом. Лучший способ защиты — комплексный подход к безопасности сайта.

Системный подход подразумевает следующее:

И в качестве ложки дегтя: безопасность безопасностью, но не стоит устанавливать злостную капчу на входе для каждого пользователя на постоянной основе. Это самый эффективный способ отвадить половину клиентов. Начинайте с малого и совершенствуйте систему защиты ресурса по мере роста бизнеса.

В копилку любителям интересных ссылок:

В Google и «Яндексе», соцсетях, рассылках, на видеоплатформах, у блогеров

DDoS-атаки: нападение и защита

Заголовки новостей сегодня пестрят сообщениями о DDoS-атаках (Distributed Denial of Service). Распределенным атакам «отказ в обслуживании» подвержены любые организации, присутствующие в интернете. Вопрос не в том, атакуют вас, или нет, а в том, когда это случится. Государственные учреждения, сайты СМИ и электронной коммерции, сайты компаний, коммерческих и некоммерческих организаций – все они являются потенциальными целями DDoS-атак.

Кого атакуют?

По данным ЦБ, в 2016 году количество DDoS-атак на российские финансовые организации увеличилось почти вдвое. В ноябре DDoS-атаки были направлены на пять крупных российских банков. В конце прошлого года ЦБ сообщал о DDoS-атаках на финансовые организации, в том числе Центральный банк. «Целью атак было нарушение работы сервисов и, как следствие, подрыв доверия к этим организациям. Данные атаки были примечательны тем, что это было первое масштабное использование в России интернета вещей. В основном в атаке были задействованы интернет-видеокамеры и бытовые роутеры», — отмечали в службах безопасности крупных банков.

При этом DDoS-атаки существенного ущерба банкам не принесли – они неплохо защищены, поэтому такие атаки, хотя и доставляли неприятности, но не носили критический характер и не нарушили ни одного сервиса. Тем не менее, можно констатировать, что антибанковская активность хакеров значительно увеличилась.

В феврале 2017 года технические службы Минздрава России отразили самую масштабную за последние годы DDoS-атаку, которая в пиковом режиме достигала 4 миллионов запросов в минуту. Предпринимались и DDoS-атаки на государственные реестры, но они также были безуспешны и не привели к каким-либо изменениям данных.

Однако жертвами DDoS-атак становятся как многочисленные организации и компании, на обладающие столь мощной «обороной». В 2017 году ожидается рост ущерба от киберугроз – программ-вымогателей, DDoS и атак на устройства интернета вещей.

Устройства IoT приобретают все большую популярность в качестве инструментов для осуществления DDoS-атак. Знаменательным событием стала предпринятая в сентябре 2016 года DDoS-атака с помощью вредоносного кода Mirai. В ней в роли средств нападения выступили сотни тысяч камер и других устройств из систем видеонаблюдения.

Она была осуществлена против французского впс» target=»_blank»>сервер, впс» target=»_blank»>хостинг-провайдера OVH. Это была мощнейшая DDoS-атака – почти 1 Тбит/с. Хакеры с помощью ботнета задействовали 150 тыс. устройств IoT, в основном камеры видеонаблюдения. Атаки с использованием ботнета Mirai положили начало появлению множества ботнетов из устройств IoT. По мнению экспертов, в 2017 году IoT-ботнеты по-прежнему будут одной из главных угроз в киберпространстве.

По данным отчета «2016 Verizon data breach incident report» (DBIR), в прошлом году количество DDoS-атак заметно выросло. В мире больше всего страдает индустрия развлечений, профессиональные организации, сфера образования, ИТ, ритейл.

Примечательная тенденция DDoS-атак – расширения «списка жертв». Он включает теперь представителей практически всех отраслей. Кроме того, совершенствуются методы нападения.

По данным Nexusguard, в конце 2016 года заметно выросло число DDoS-атак смешанного типа — с использованием сразу нескольких уязвимостей. Чаще всего им подвергались финансовые и государственные организации. Основной мотив кибепреступников (70% случаев) – кража данных или угроза их уничтожения с целью выкупа. Реже – политические или социальные цели. Вот почему важна стратегия защиты. Она может подготовиться к атаке и минимизировать ее последствия, снизить финансовые и репутационные риски.

Последствия атак

Каковы последствия DDoS-атаки? Во время атаки жертва теряет клиентов из-за медленной работы или полной недоступности сайта, страдает репутация бизнеса. Сервис-провайдер может заблокировать IP-адрес жертвы, чтобы минимизировать ущерб для других клиентов. Чтобы все восстановить, потребуется время, а возможно и деньги.

По данным опроса компании HaltDos, DDoS-атаки рассматриваются половиной организаций как одна из самых серьезных киберугроз. Опасность DDoS даже выше, чем опасность несанкционированного доступа, вирусов, мошенничества и фишинга, не говоря о прочих угрозах.

Средние убытки от DDoS-атак оцениваются по миру в 50 тыс. долларов для небольших организаций и почти в 500 тыс. долларов для крупных предприятий. Устранение последствий DDoS-атаки потребует дополнительного рабочего времени сотрудников, отвлечения ресурсов с других проектов на обеспечение безопасности, разработки плана обновления ПО, модернизации оборудования и пр.

Репутация атакованной организации может пострадать не только из-за плохой работы сайта, но и из-за кражи персональных данных или финансовой информации.

По данным опроса компании HaltDos, количество DDoS-атак растет ежегодно на 200%, ежедневно в мире сообщают о 2 тыс. атаках такого типа. Стоимость организации DDoS-атаки недельной продолжительности – всего порядка 150 долларов, а потери жертвы в среднем превышают 40 тыс. долларов в час.

Типы DDoS-атак

Основные типы DDoS-атак: массированные атаки, атаки на протокольном уровне и атаки на уровне приложений. В любом случае цель состоит в том, чтобы вывести сайт из строя или же украсть данные. Другой вид киберпреступлений – угроза совершения DDoS-атаки для получения выкупа. Этим славятся такие хакерские группировки как Armada Collective, Lizard Squad, RedDoor и ezBTC.

Организация DDoS-атак заметно упростилась: сейчас есть широко доступные автоматизированные инструменты, практически не требующие от киберпреступников специальных знаний. Существуют и платные сервисы DDoS для анонимной атаки цели. Например, сервис vDOS предлагает свои услуги, не проверяя, является ли заказчик владельцем сайта, желающим протестировать его «под нагрузкой», или это делается с целью атаки.

DDoS-атаки представляют собой атаки из многих источников, препятствующие доступу легитимных пользователей к атакуемому сайту. Для этого в атакуемую систему направляется огромное количество запросов, с которыми та справиться не может. Обычно для этой цели используются скомпрометированные системы.

Ежегодный рост количества DDoS-атак оценивается в 50% (по сведениям www.leaseweb.com), но данные разных источников расходятся, на и не все инциденты становятся известными. Средняя мощность DDoS-атак Layer 3/4 выросла в последние годы с 20 до нескольких сотен Гбайт/с. Хотя массовые DDoS-атаки и атаки на уровне протоколов уже сами по себе – штука неприятная, киберпреступники все чаще комбинируют их с DDoS-атаками Layer 7, то есть на уровне приложений, которые нацелены на изменение или кражу данных. Такие «многовекторные» атаки могут быть очень эффективными.

Многовекторные атаки составляют порядка 27% от общего числа атак DDoS.

В случае массовой DDoS-атаки (volume based) используется большое количество запросов, нередко направляемых с легитимных IP-адресов, чтобы сайт «захлебнулся» в трафике. Цель таких атак – «забить» всю доступную полосу пропускания и перекрыть легитимный трафик.

В случае атаки на уровне протокола (например, UDP или ICMP) целью является исчерпание ресурсов системы. Для этого посылаются открытые запросы, например, запросы TCP/IP c поддельными IP, и в результате исчерпания сетевых ресурсов становится невозможной обработка легитимных запросов. Типичные представители — DDoS-атаки, известные в узких кругах как Smurf DDos, Ping of Death и SYN flood. Другой вид DDoS-атак протокольного уровня состоит в отправке большого числа фрагментированных пакетов, с которыми система не справляется.

DDoS-атаки Layer 7 – это отправка безобидных на вид запросов, которые выглядят как результат обычных действий пользователей. Обычно для их осуществления используют ботнеты и автоматизированные инструменты. Известные примеры — Slowloris, Apache Killer, Cross-site scripting, SQL-injection, Remote file injection.

В 2012–2014 годах большинство массированных DDoS-атак были атаками типа Stateless (без запоминания состояний и отслеживания сессий) – они использовали протокол UDP. В случае Stateless в одной сессии (например, открытие страницы) циркулирует много пакетов. Кто начал сессию (запросил страницу), Stateless-устройства, как правило, не знают.

Протокол UDP подвержен спуфингу – замене адреса. Например, если нужно атаковать впс» target=»_blank»>сервер DNS по адресу 56.26.56.26, используя атаку DNS Amplification, то можно создать набор пакетов с адресом отправителя 56.26.56.26 и отправить их DNS-впс» target=»_blank»>серверам по всему миру. Эти впс» target=»_blank»>серверы пришлют ответ по адресу 56.26.56.26.

Тот же метод работает для впс» target=»_blank»>серверов NTP, устройств с поддержкой SSDP. Протокол NTP – едва ли не самый популярный метод: во второй половине 2016 года он использовался в 97,5% DDoS-атак.

Правило Best Current Practice (BCP) 38 рекомендует провайдерам конфигурировать шлюзы для предотвращения спуфинга – контролируется адрес отправителя, исходная сеть. Но такой практике следуют не все страны. Кроме того, атакующие обходят контроль BCP 38, переходя на атаки типа Stateful, на уровне TCP. По данным F5 Security Operations Center (SOC), в последние пять лет такие атаки доминируют. В 2016 году TCP-атак было вдвое больше, чем атак с использованием UDP.

К атакам Layer 7 прибегают в основном профессиональные хакеры. Принцип следующий: берется «тяжелый» URL (с файлом PDF или запросом к крупной БД) и повторяется десятки или сотни раз в секунду. Атаки Layer 7 имеют тяжелые последствия и трудно распознаются. Сейчас они составляют около 10% DDoS-атак.

Соотношение разных типов DDoS-атак по данным отчета Verizon Data Breach Investigations Report (DBIR) (2016 год).

Нередко DDoS-атаки приурочивают к периодам пикового трафика, например, к дням интернет-распродаж. Большие потоки персональных и финансовых данных в это время привлекают хакеров.

DDoS-атаки на DNS

Доменная система имен (Domain Name System, DNS) играет фундаментальную роль в производительности и доступности сайта. В конечном счете – в успехе вашего бизнеса. К сожалению, инфраструктура DNS часто становится целью DDoS-атак. Подавляя инфраструктуру DNS, злоумышленники могут нанести ущерб вашему сайту, репутации вашей компании и повлиять ее финансовые показатели. Чтобы противостоять современным угрозам, инфраструктура DNS должна быть весьма устойчивой и масштабируемой.

По существу DNS – распределенная база данных, которая, кроме всего прочего, ставит в соответствие удобные для чтения имена сайтов IP-адресам, что позволяет пользователю попасть на нужный сайт после ввода URL. Первое взаимодействие пользователя с сайтом начинается с DNS-запросов, отправляемых на впс» target=»_blank»>сервер DNS с адресом интернет-домена вашего сайта. На их обработку может приходиться до 50% времени загрузки веб-страницы. Таким образом, снижение производительности DNS может приводить к уходу пользователей с сайта и потерям для бизнеса. Если ваш впс» target=»_blank»>сервер DNS перестает отвечать в результате DDoS-атаки, то на сайт никто попасть не сможет.

DDoS-атаки трудно обнаружить, особенно вначале, когда трафик выглядит нормальным. Инфраструктура DNS может подвергаться различным типам DDoS-атак. Иногда это прямая атака на впс» target=»_blank»>серверы DNS. В других случаях используют эксплойты, задействуя системы DNS для атаки на другие элементы ИТ-инфраструктуры или сервисы.

При атаках DNS Reflection цель подвергается массированным подложным ответам DNS. Для этого применяют бот-сети, заражая сотни и тысячи компьютеров. Каждый бот в такой сети генерирует несколько DNS-запросов, но в качестве IP источника использует один и тот же IP-адрес цели (спуфинг). DNS-сервис отвечает по этому IP-адресу.

При этом достигается двойной эффект. Целевую систему бомбардируют тысячи и миллионы ответов DNS, а DNS-впс» target=»_blank»>сервер может «лечь», не справившись с нагрузкой. Сам запрос DNS – это обычно менее 50 байт, ответ же раз в десять длиннее. Кроме того, сообщения DNS могут содержать немало другой информации.

Предположим, атакующий выдал 100 000 коротких запросов DNS по 50 байт (всего 5 Мбайт). Если каждый ответ содержит 1 Кбайт, то в сумме это уже 100 Мбайт. Отсюда и название – Amplification (усиление). Комбинация атак DNS Reflection и Amplification может иметь очень серьезные последствия.

Запросы выглядят как обычный трафик, а ответы – это множество сообщений большого размера, направляемых на целевую систему.

Как защититься от DDoS-атак?

Как же защититься от DDoS-атак, какие шаги предпринять? Прежде всего, не стоит откладывать это «на потом». Какие-то меры следует принимать во внимание при конфигурировании сети, запуске впс» target=»_blank»>серверов и развертывании ПО. И каждое последующее изменение не должно увеличивать уязвимость от DDoS-атак.

Защита DNS

А как защитить инфраструктуру DNS от DDoS-атак? Обычные файрволы и IPS тут не помогут, они бессильны против комплексной DDoS-атаки на DNS. На самом деле брандмауэры и системы предотвращения вторжений сами являются уязвимыми для атак DDoS.

На выручку могут прийти облачные сервисы очистки трафика: он направляется в некий центр, где проверяется и перенаправляется обратно по назначению. Эти услуги полезны для TCP-трафика. Те, кто сами управляют своей инфраструктурой DNS, могут для ослабления последствий DDoS-атак принять следующие меры.

В случае Unicast каждый из впс» target=»_blank»>серверов DNS вашей компании получает уникальный IP-адрес. DNS поддерживает таблицу DNS-впс» target=»_blank»>серверов вашего домена и соответствующих IP-адресов. Когда пользователь вводит URL, для выполнения запроса выбирается один из IP-адресов в случайном порядке.

При схеме адресации Anycast разные впс» target=»_blank»>серверы DNS используют общий IP-адрес. При вводе пользователем URL возвращается коллективный адрес впс» target=»_blank»>серверов DNS. IP-сеть маршрутизирует запрос на ближайший впс» target=»_blank»>сервер.

Anycast предоставляет фундаментальные преимущества перед Unicast в плане безопасности. Unicast предоставляет IP-адреса отдельных впс» target=»_blank»>серверов, поэтому нападавшие могут инициировать целенаправленные атаки на определенные физические впс» target=»_blank»>серверы и виртуальные машины, и, когда исчерпаны ресурсы этой системы, происходит отказ службы. Anycast может помочь смягчить DDoS-атаки путем распределения запросов между группой впс» target=»_blank»>серверов. Anycast также полезно использовать для изоляции последствий атаки.

Средства защиты от DDoS-атак, предоставляемые провайдером

Проектирование, развертывание и эксплуатации глобальной Anycast-сети требует времени, денег и ноу-хау. Большинство ИТ-организаций не располагают для этого специалистами и финансами. Можно доверить обеспечение функционирования инфраструктуры DNS провайдеру – поставщику управляемых услуг, который специализируется на DNS. Они имеют необходимые знания для защиты DNS от DDoS-атак.

Поставщики услуг Managed DNS эксплуатируют крупномасштабные Anycast-сети и имеют точки присутствия по всему миру. Эксперты по безопасности сети осуществляют мониторинг сети в режиме 24/7/365 и применяют специальные средства для смягчения последствий DDoS-атак.

Услуги защиты от DDoS-атак предлагают и некоторые поставщики услуг впс» target=»_blank»>сервер, впс» target=»_blank»>хостинга: анализ сетевого трафика производится в режиме 24/7, поэтому ваш сайт будет в относительной безопасности. Такая защита способна выдержать мощные атаки — до 1500 Гбит/сек. Оплачивается при этом трафик.

Еще один вариант – защита IP-адресов. Провайдер помещает IP-адрес, который клиент выбрал в качестве защищаемого, в специальную сеть-анализатор. При атаке трафик к клиенту сопоставляется с известными шаблонами атак. В результате клиент получает только чистый, отфильтрованный трафик. Таким образом, пользователи сайта могут и не узнать, что на него была предпринята атака. Для организации такого создается распределенная сеть фильтрующих узлов так, чтобы для каждой атаки можно было выбрать наиболее близкий узел и минимизировать задержку в передаче трафика.

Результатом использования сервисов защиты от DDoS-атак будет своевременное обнаружение и предотвращение DDoS-атак, непрерывность функционирования сайта и его постоянная доступность для пользователей, минимизация финансовых и репутационных потерь от простоев сайта или портала.